漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109929

漏洞标题:腾讯内部员工接私活导致某qq.com域服务器shell进入内网

相关厂商:腾讯

漏洞作者: 杀器王子

提交时间:2015-04-23 16:37

修复时间:2015-06-08 16:38

公开时间:2015-06-08 16:38

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-23: 细节已通知厂商并且等待厂商处理中

2015-04-24: 厂商已经确认,细节仅向厂商公开

2015-05-04: 细节向核心白帽子及相关领域专家公开

2015-05-14: 细节向普通白帽子公开

2015-05-24: 细节向实习白帽子公开

2015-06-08: 细节向公众公开

简要描述:

腾讯内部员工接私活导致某qq.com域服务器shell进入内网

我也是醉了 qq.com的站 先不说内网漫游不漫游 这个域能拿到多少cookie大家清楚

详细说明:

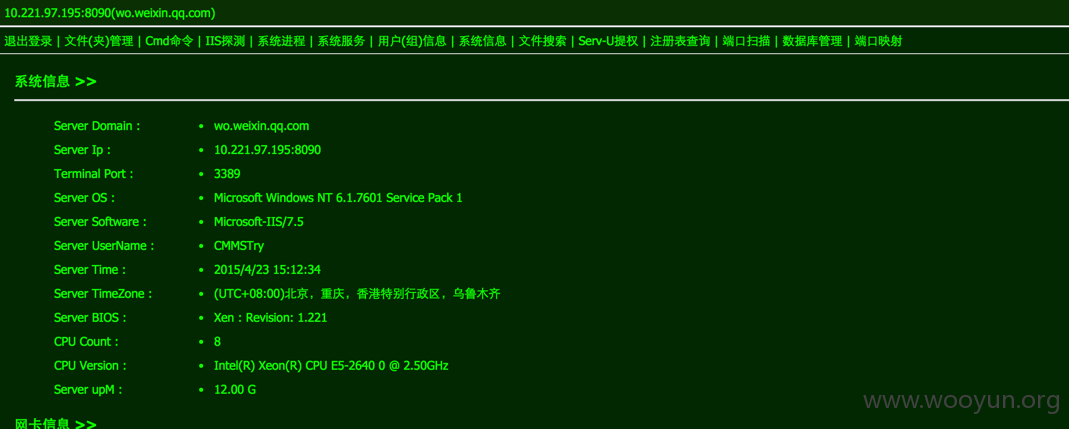

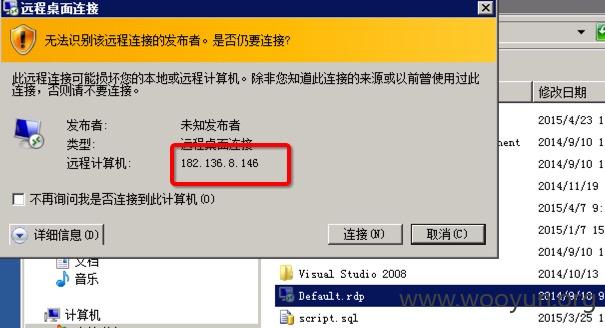

http://wo.weixin.qq.com:2013/

http://wo.weixin.qq.com:2014/

http://wo.weixin.qq.com:8091/

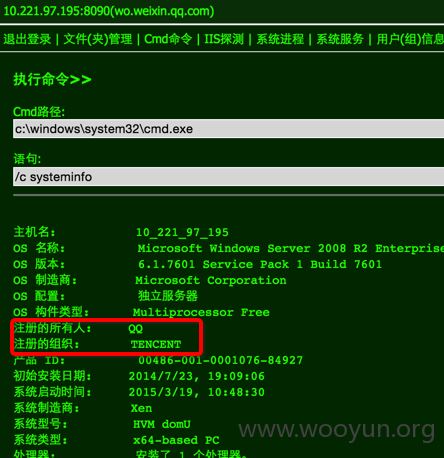

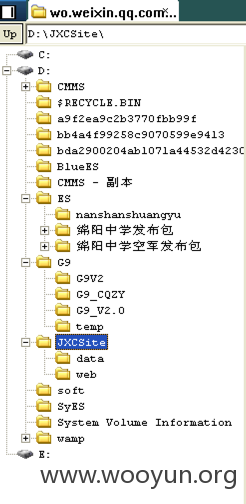

http://wo.weixin.qq.com:8090/

都是绵阳职业技术学院的后台

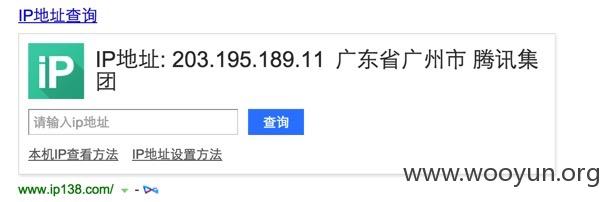

ping wo.weixin.qq.com

PING wo.weixin.qq.com (203.195.189.11): 56 data bytes

Nmap scan report for 203.195.189.11

Host is up (0.045s latency).

Not shown: 980 filtered ports

PORT STATE SERVICE

7/tcp open echo

9/tcp open discard

13/tcp open daytime

17/tcp open qotd

19/tcp open chargen

21/tcp open ftp

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

1433/tcp open ms-sql-s

2013/tcp open raid-am

2383/tcp open ms-olap4

3389/tcp open ms-wbt-server

8001/tcp open vcom-tunnel

8009/tcp open ajp13

8088/tcp open radan-http

8090/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

49158/tcp open unknown

端口毫无限制

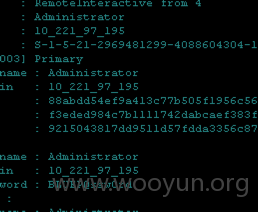

后台账号密码都是 admin 123456

每个都能shell

漏洞证明:

修复方案:

这个真不知道 权限怎么开通的?

版权声明:转载请注明来源 杀器王子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-04-24 16:36

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

2015-04-24:这台服务器是一个第三方厂商的服务器,由于和腾讯有合作使用了腾讯的域名,不存在洞主说的腾讯员工接私活的情况,腾讯内网也不受任何影响。感谢大家对腾讯安全的关注,如有发现腾讯的其他安全问题,欢迎向我们反馈 security。tencent。com