漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-023088

漏洞标题:科创CMS uploadImageFile_do.jsp页面文件上传漏洞

相关厂商:chinacreator.com

漏洞作者: 健宇

提交时间:2013-05-04 21:50

修复时间:2013-08-02 21:50

公开时间:2013-08-02 21:50

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-04: 细节已通知厂商并且等待厂商处理中

2013-05-07: 厂商已经确认,细节仅向厂商公开

2013-05-10: 细节向第三方安全合作伙伴开放

2013-07-01: 细节向核心白帽子及相关领域专家公开

2013-07-11: 细节向普通白帽子公开

2013-07-21: 细节向实习白帽子公开

2013-08-02: 细节向公众公开

简要描述:

科创CMS任意上传JSP可执行脚本文件漏洞,波及一大批厅级、市级政府网站。

详细说明:

漏洞证明:

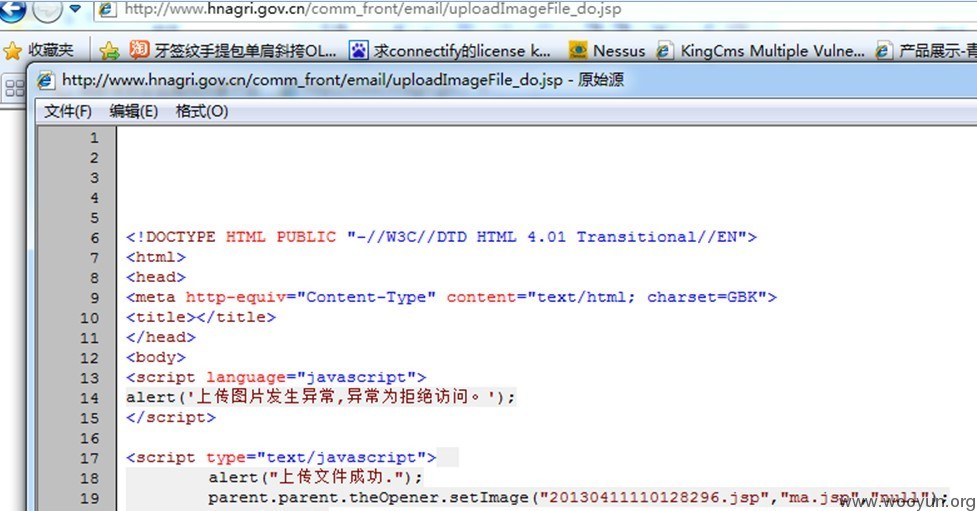

科创CMS上传0day存在位置

/creatorcms/comm_front/email/uploadImageFile_do.jsp

/comm_front/email/uploadImageFile_do.jsp

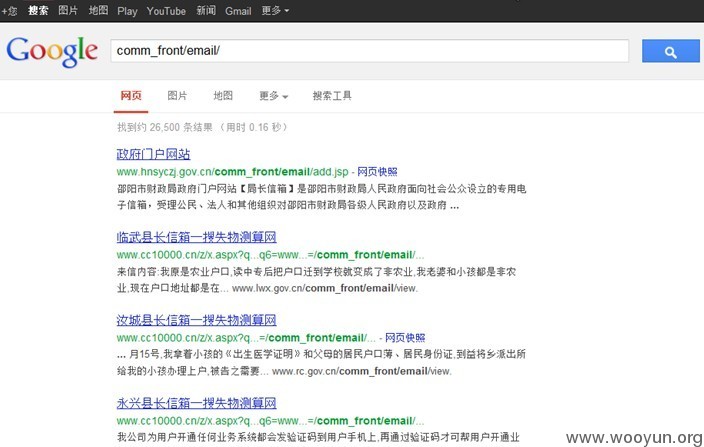

通过谷歌搜索关键字可以看到相关的政府网站

http://www.google.com.hk/search?hl=zh-Hans-HK&source=hp&q=comm_front%2Femail%2F&gbv=2&oq=comm_front%2Femail%2F&gs_l=heirloom-hp.12...15360.15360.0.16453.1.1.0.0.0.0.0.0..0.0...0.0..0.1c.govyZeEz1ZI

总共有26,500条结果,可以看到政府网站使用科创cms的还是很多的。漏洞文件出在信箱,比如某厅网站为厅长信箱,某局网站为局长信箱,在信箱有一个上传附件,是允许群众上传附件给领导们查看一些相关图片之类的,由于网站程序对上传过滤不严导致了存在可以上传任意文件的漏洞。

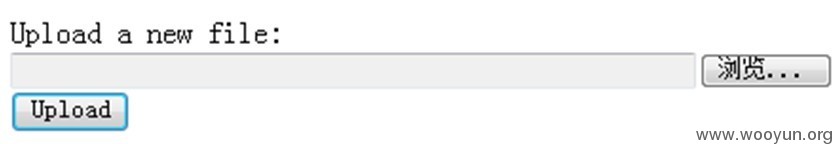

漏洞利用方法,本地构造表单,以湖南省农业厅网站做为示例

通过保存以下代码为HTML文件可以选择任意JSP文件进行上传。

选择好文件点upload可以看到结果。

如图所示,就可以直接上传JSP文件,如果被黑客利用可以导致大规模的政府网站被恶意篡改、挂马。

修复方案:

对上传文件进行服务端验证,只允许上传JPG,GIF,BMP文件,而且大小写全部转换成小写,对0x00,分号冒号等特殊符号进行过滤。

版权声明:转载请注明来源 健宇@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-05-07 22:32

厂商回复:

CNVD确认并复现所述情况,并在互联网上多个实例上复现。根据测试结果,已通知湖南等多地分中心,要求分中心协助处置涉及本省的政府部门案例,根据白帽子提供的信息,对应用软件进行了特征提取,以备下次有漏洞时进行快速测试。

同时,已在此前尝试联系软件开发厂商,后续情况待8日查证后再反馈。

rank=8.97*1.1*1.5=14.800

最新状态:

暂无