漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-066622

漏洞标题:UCweb 几处弱口令及开发环境大量敏感信息泄露

相关厂商:UC Mobile

漏洞作者: lijiejie

提交时间:2014-06-29 12:58

修复时间:2014-08-13 13:00

公开时间:2014-08-13 13:00

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-29: 细节已通知厂商并且等待厂商处理中

2014-06-29: 厂商已经确认,细节仅向厂商公开

2014-07-09: 细节向核心白帽子及相关领域专家公开

2014-07-19: 细节向普通白帽子公开

2014-07-29: 细节向实习白帽子公开

2014-08-13: 细节向公众公开

简要描述:

哥哥,你的提示太详细了!

详细说明:

看到后台就想随手爆,随手测UCweb。

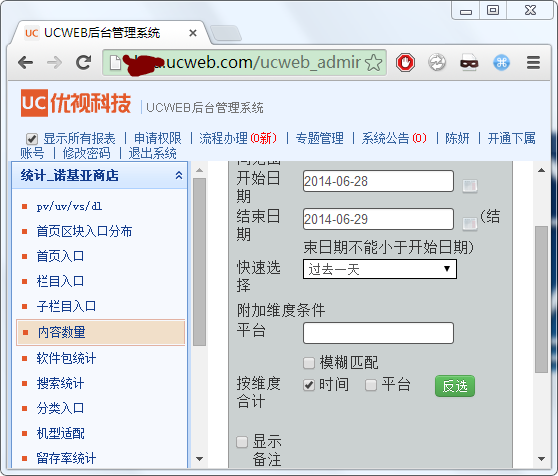

首先是弱口令一枚:http://data.ucweb.com/ucweb_admin/login.php

zhangyan 123456

因为UC的用户名是 姓+首字母[+首字母] 的格式,我没有生成字典,用的是传统双拼,只爆出了这一个账号。

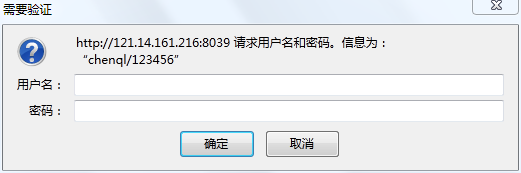

另一处,http://121.14.161.216:8039/

HTTP Basic认证,提示要不要这么详细,密码都告诉了,哥哥

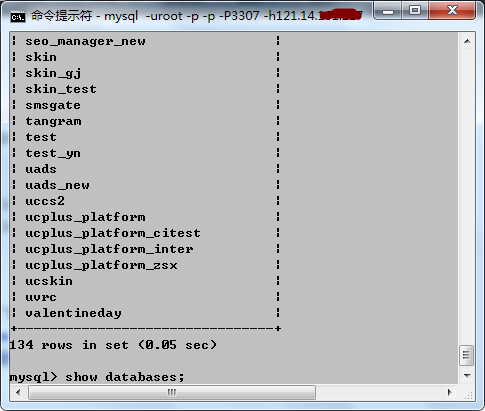

进去之后可查看敏感日志,找到MySQL root账号一枚,可连接两台主机:

db_host => 121.14.161.217 以及 121.14.161.146

db_port => 3307

db_username => root

db_password => yunying***

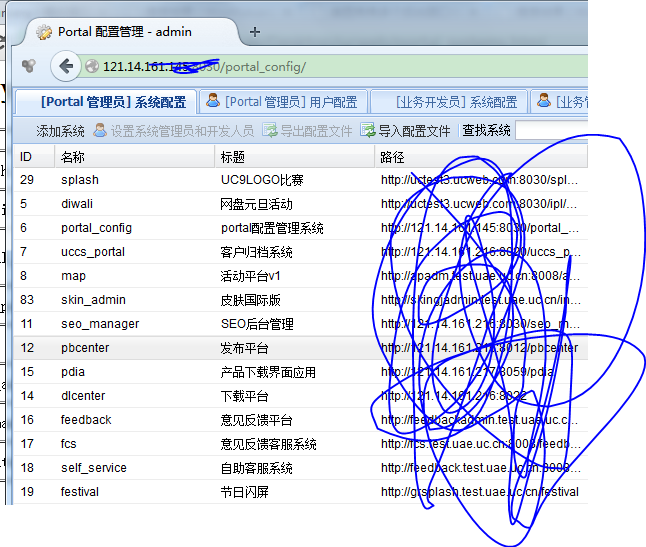

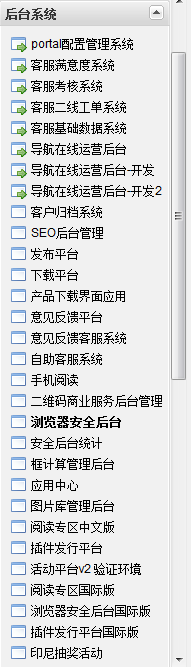

等进去MySQL再一翻,有些运维的平台,发现了十来个后台,因为较多,基本上只扫了一眼。

漏洞证明:

phpinfo,目录浏览 : http://uctest2.ucweb.com:8023/navi/respub/respub_mng/test.php

http://uctest2.ucweb.com:8023/test/1.php

SQL账号泄露,验证可连接: http://uctest2.ucweb.com:8023/navi/mynavi/mynav_portal/admin/config/web.xml

Ngix解析漏洞:

http://uctest2.ucweb.com:8023/navi/mynavi/mynav_portal/admin/controllers/C_publish.php.bak/1.php

RSYNC:

[email protected]

RSYNC_PORT=1873

PASSWORD = Miss.***

修复方案:

建议集中做一下排查。

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-06-29 19:20

厂商回复:

漏洞存在,已联系相关人员处理,非常感谢!

最新状态:

暂无