漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-064602

漏洞标题:UC某服务器配置不当导致大量敏感信息泄漏

相关厂商:UC Mobile

漏洞作者: 我是小号

提交时间:2014-06-12 10:47

修复时间:2014-07-27 10:48

公开时间:2014-07-27 10:48

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-12: 细节已通知厂商并且等待厂商处理中

2014-06-12: 厂商已经确认,细节仅向厂商公开

2014-06-22: 细节向核心白帽子及相关领域专家公开

2014-07-02: 细节向普通白帽子公开

2014-07-12: 细节向实习白帽子公开

2014-07-27: 细节向公众公开

简要描述:

UC某服务器配置不当导致大量敏感信息泄漏

详细说明:

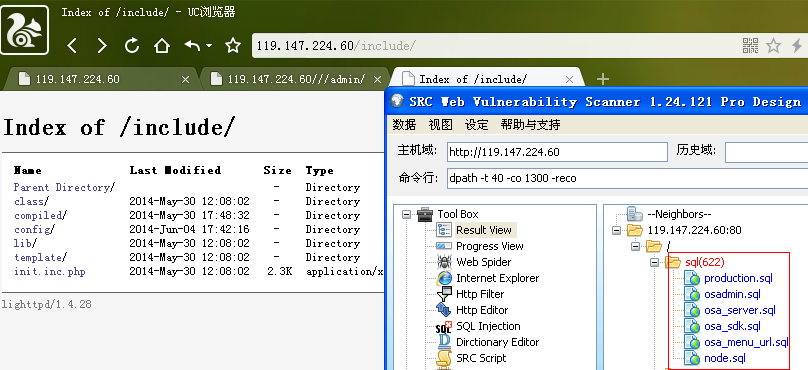

IP地址:

服务器配置不当导致未授权访问

接着从里面的config.inc.php.temp:

可知应该是你们UC下的网站,应该涉及某款游戏。

因为这个漏洞可获得你们的:内网信息+服务器root账号+游戏管理员帐号等等

漏洞证明:

1.重要备份文件泄漏,克在未授权情况下被下载(已经露很多点了):

config.inc.php.temp

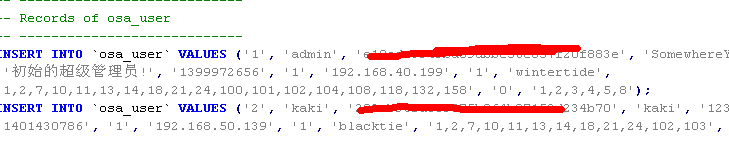

泄露了包括数据库链接账户以及密码还有数据库配置结构等敏感信息,直接可以拿到服务器ROOT权限

2.还有多个数据库泄漏(可以在未授权的情况下被下载)

导致泄露了包括管理员帐号和密码,惨不忍睹

Ps.看了一下上面显示的日期貌似这台服务器很活跃的

修复方案:

1.设置权限

2.服务器密码修改

版权声明:转载请注明来源 我是小号@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-06-12 11:32

厂商回复:

漏洞存在,已联系相关人员处理,非常感谢我是小号提供的漏洞信息!

最新状态:

暂无