#1 漏洞之前

用户数据泄露一直是如今互联网世界的一个焦点,不重视或者遗忘这个教训将给各大互联网公司、企业未来的安全造成严重的威胁, 服务商和黑客之间在用户数据这个舞台上将一直进行一场旷日持久的攻防战。

#2 企业 2013 年最高的 10 个信息安全威胁是哪些?

http://www.zhihu.com/question/21596439

本次无秘网网络边界存在的安全威胁来自(A2-互联网泄密事件/撞库攻击):

#3 针对已泄露的数据进行数据挖掘

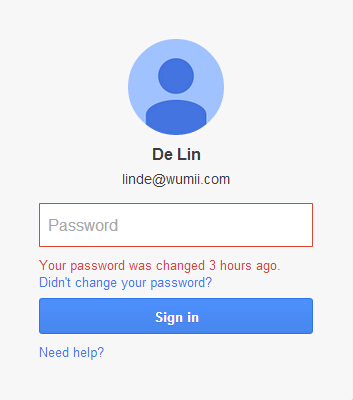

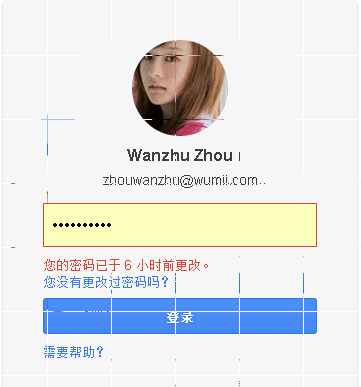

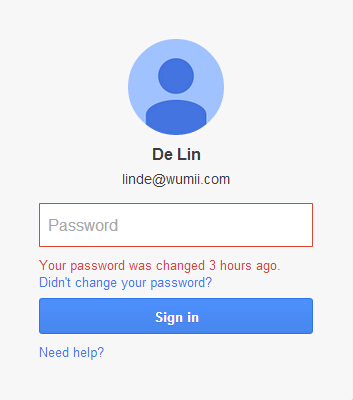

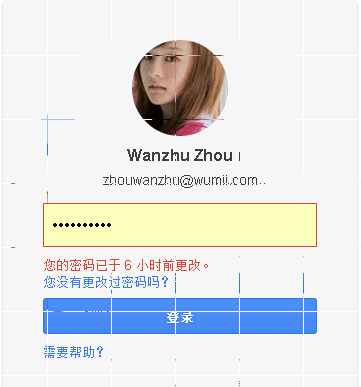

获取到无秘网多个员工、开发人员的邮箱密码、LDAP密码

(提交漏洞之前已和无秘的创始人反馈了这个问题,且涉及安全问题的人员密码已修改!)

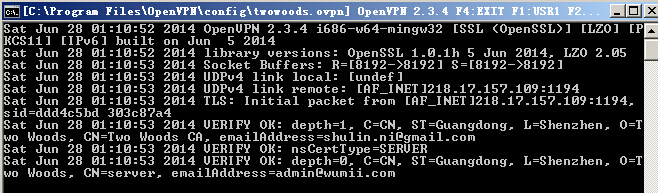

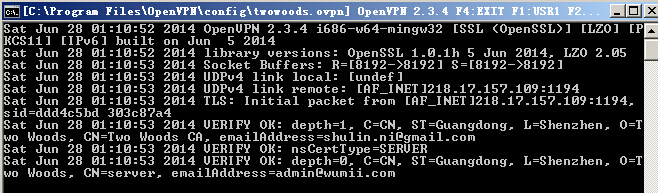

#4 进入开发人员邮箱,发现大量敏感信息(包括OPENVPN的证书)

#5 利用获取到的证书,成功接入无秘的办公内网、服务器机房内网(证书4年了,都还有效)

#6 发现多个内部系统

https://phabricator.wumii.net

// Phabricator 是 Facebook 內部的線上協作開發工具,无秘的源代码+数据库配置信息全在上面,可以实现留个后门接口什么的。

https://shenzhen.wumii.net/reviewboard/

// Review Board,ReviewBoard是一款基于WEB的代码审查工具,里面存在大量涉及无秘运营方面的相关信息(服务器配置、中间件配置、代码优化等等)。

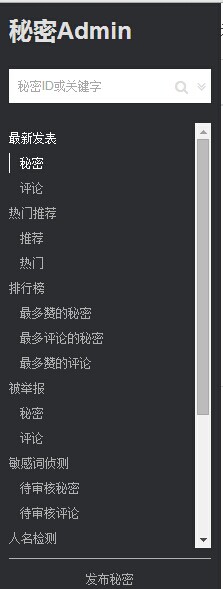

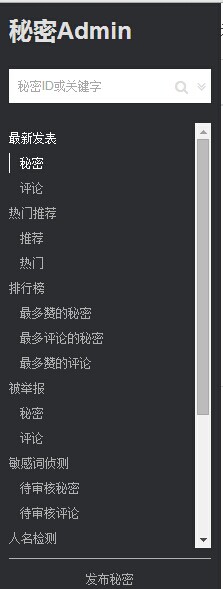

admin-1.wumii.net // 秘密的后台地址

https://mimi.wumii.net/admin // 在开发的新版mimi

https://shenzhen.wumii.net/mediawiki/index.php // 内部WIKI

https://shenzhen.wumii.net/jenkins/login // 版本发布系统

等等...,这里就不列出来了

#1 数据库链接信息,带连接密码的,仅仅测试,并未有拖库行为

#2 LDAP,内部各种系统通用验证模式,秘密的后台管理员也是通过ldap方式来认证的

<property name="url" value="ldaps://ldap.wumii.net"/>