漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-066169

漏洞标题:某政务服务中心通用任意文件上传漏洞(非登录)

相关厂商:cncert国家互联网应急中心

漏洞作者: sex is not show

提交时间:2014-06-27 13:50

修复时间:2014-09-25 13:52

公开时间:2014-09-25 13:52

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-27: 细节已通知厂商并且等待厂商处理中

2014-07-01: 厂商已经确认,细节仅向厂商公开

2014-07-04: 细节向第三方安全合作伙伴开放

2014-08-25: 细节向核心白帽子及相关领域专家公开

2014-09-04: 细节向普通白帽子公开

2014-09-14: 细节向实习白帽子公开

2014-09-25: 细节向公众公开

简要描述:

任意文件上传,无需登陆。。 据说发政府的会上首页

详细说明:

程序名称:人民政府服务中心

开发公司:深圳太极软件有限公司 (http://www.sztaiji.com/)

漏洞类型:任意文件上传导致代码执行

漏洞文件:bgxz/bgxzAction_uploadSpsxBg.action

漏洞参数:upload

关键词:百度:inurl:indexAction.action

inurl:zxjbAction_showInfo.action?wid=

影响用户:百度收集

利用方式:

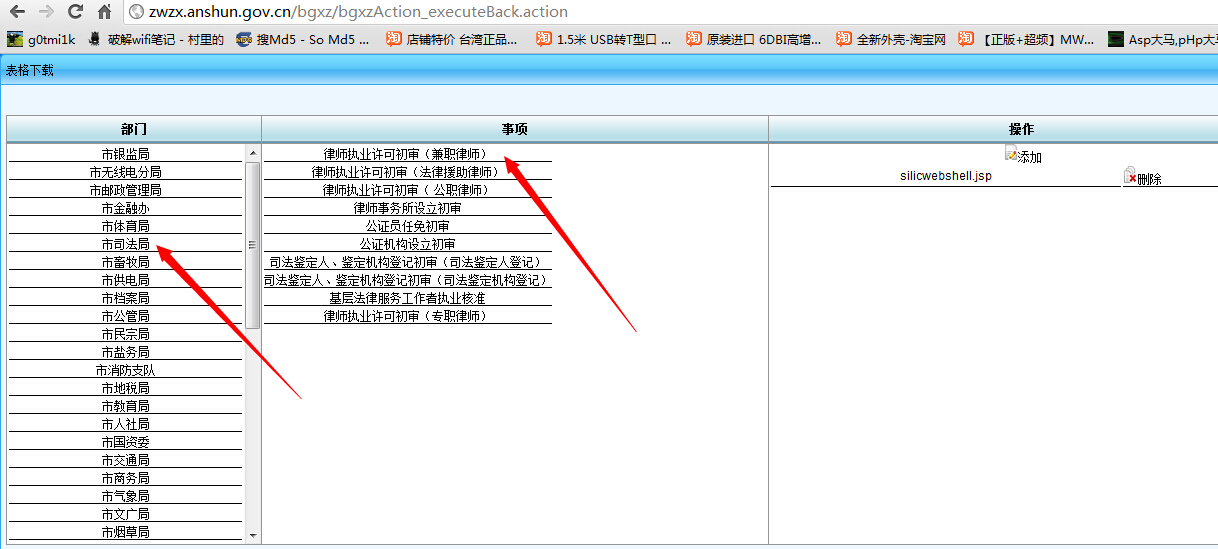

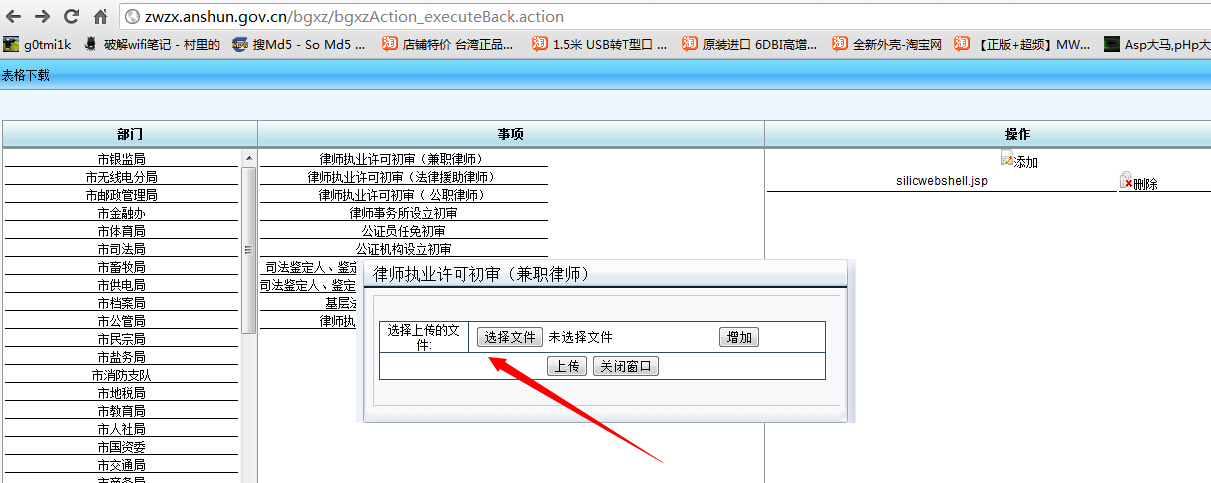

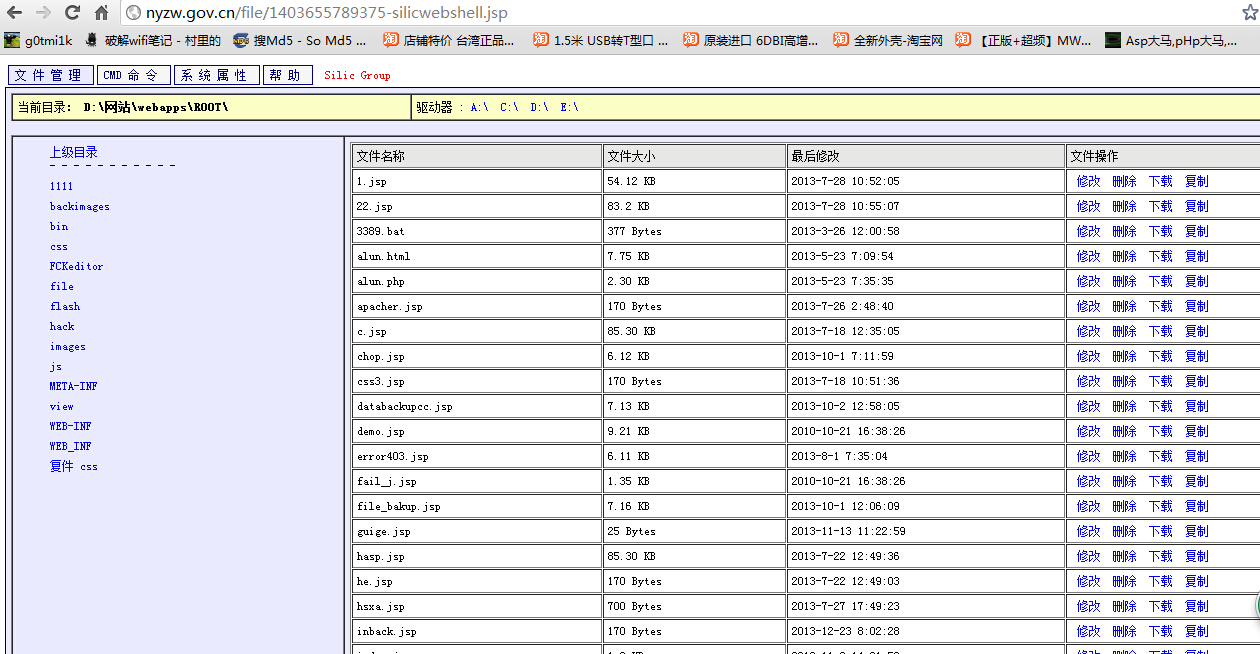

第一步:上传文件(/bgxz/bgxzAction_executeBack.action)

打开上面写的地址,依次点击 【部分】-->【事项】,在【操作】栏里点击添加,上传.jsp后缀的文件

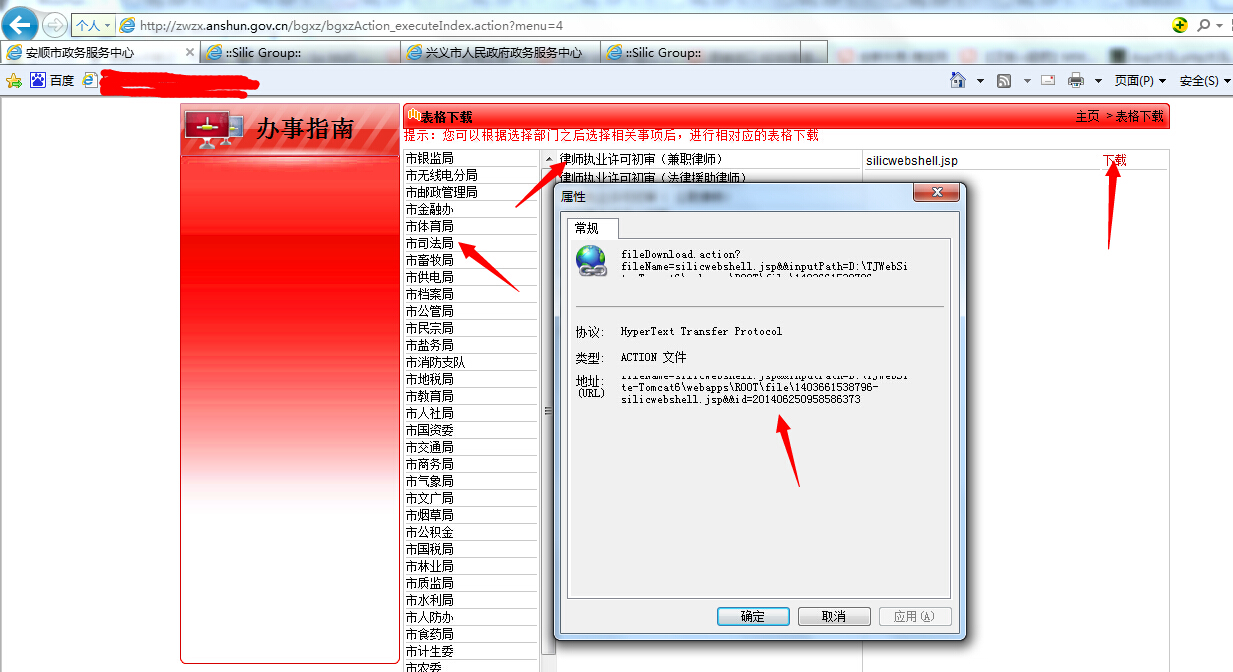

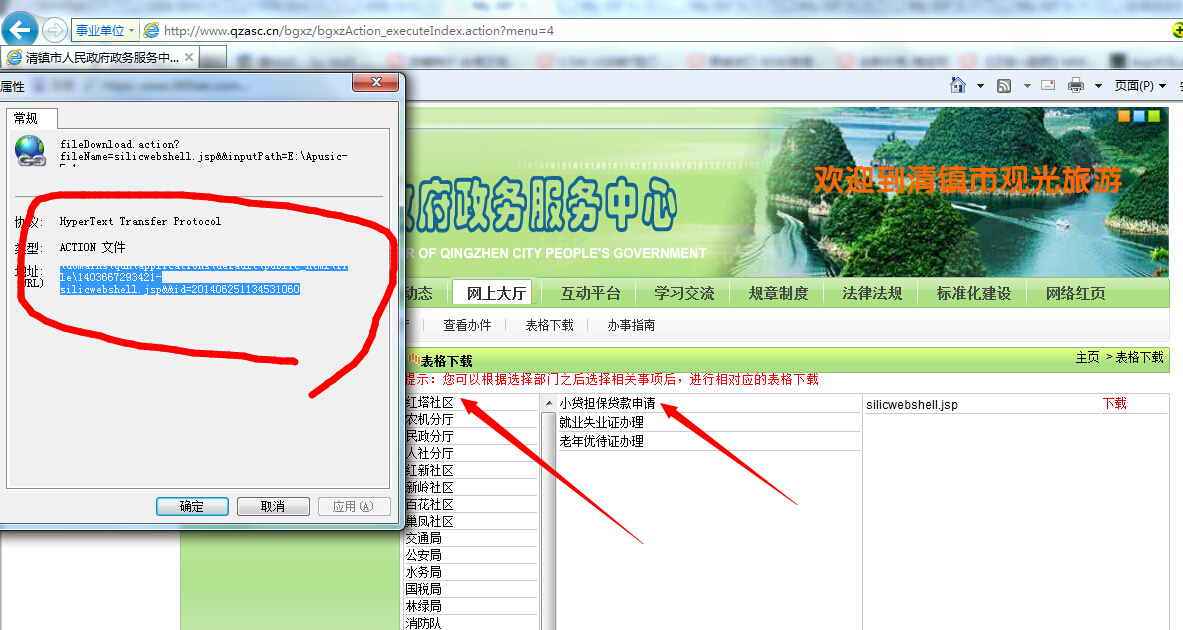

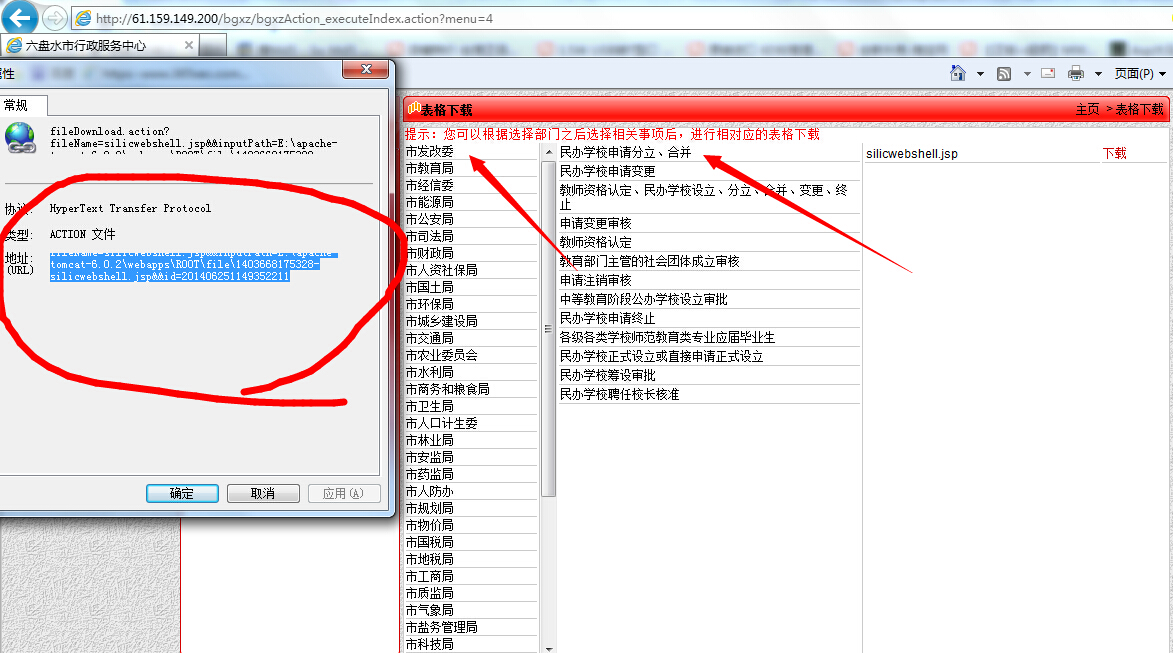

第二步:找文件地址(/bgxz/bgxzAction_executeIndex.action?menu=4)

打开上面的链接,依次点击 【部分】-->【事项】,在【操作】栏里点击选中下载,右击查看地址。

你会看到类似:/download/fileDownload.action?fileName=silicwebshell.jsp&&inputPath=D:\TJWebSite-Tomcat6\webapps\ROOT\file\1403661538796-silicwebshell.jsp&&id=201406250958586373

这样的链接地址,文件存放路径知道了.. 同事也爆出了web的物理路径

**************************************************************************

####<b>温馨提示,最好在IE下测试,谷歌不兼容,点了事项后没反应</b>######

**************************************************************************

漏洞证明:

实例演示:

#####实例1:

贵州省安顺市人民政府政务服务中心

http://zwzx.anshun.gov.cn/bgxz/bgxzAction_executeBack.action

直接上传:

访问:

http://zwzx.anshun.gov.cn/bgxz/bgxzAction_executeIndex.action?menu=4

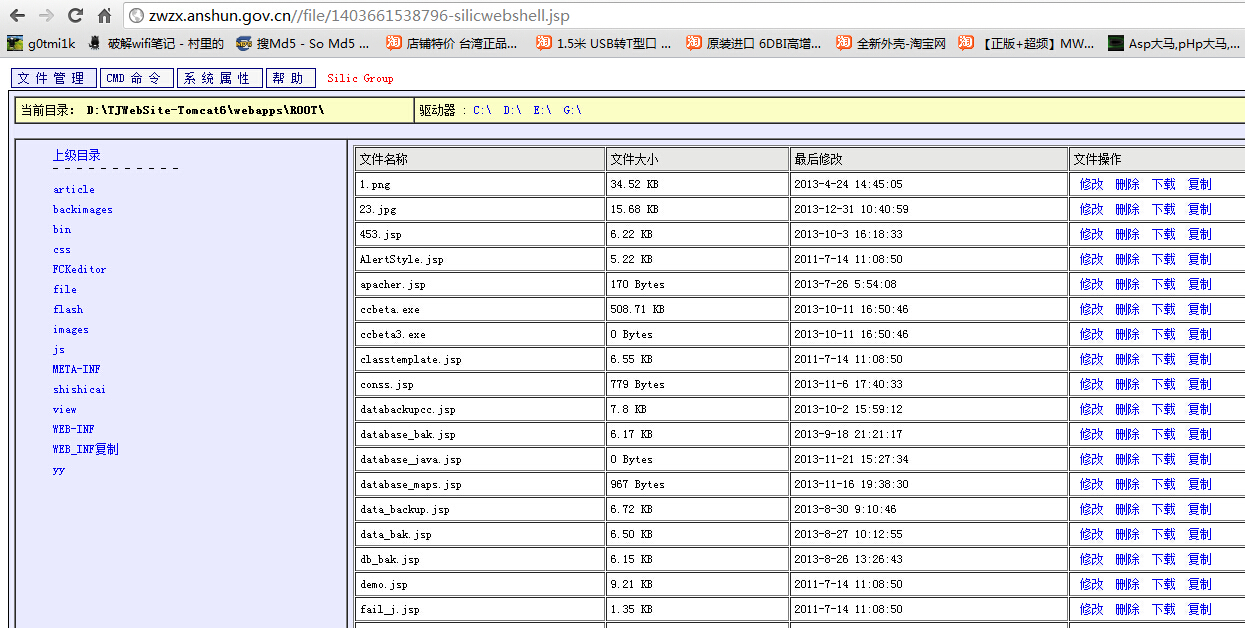

上传后的shell:

http://zwzx.anshun.gov.cn//file/1403661538796-silicwebshell.jsp

上传步骤都一样,不全部截图啊..

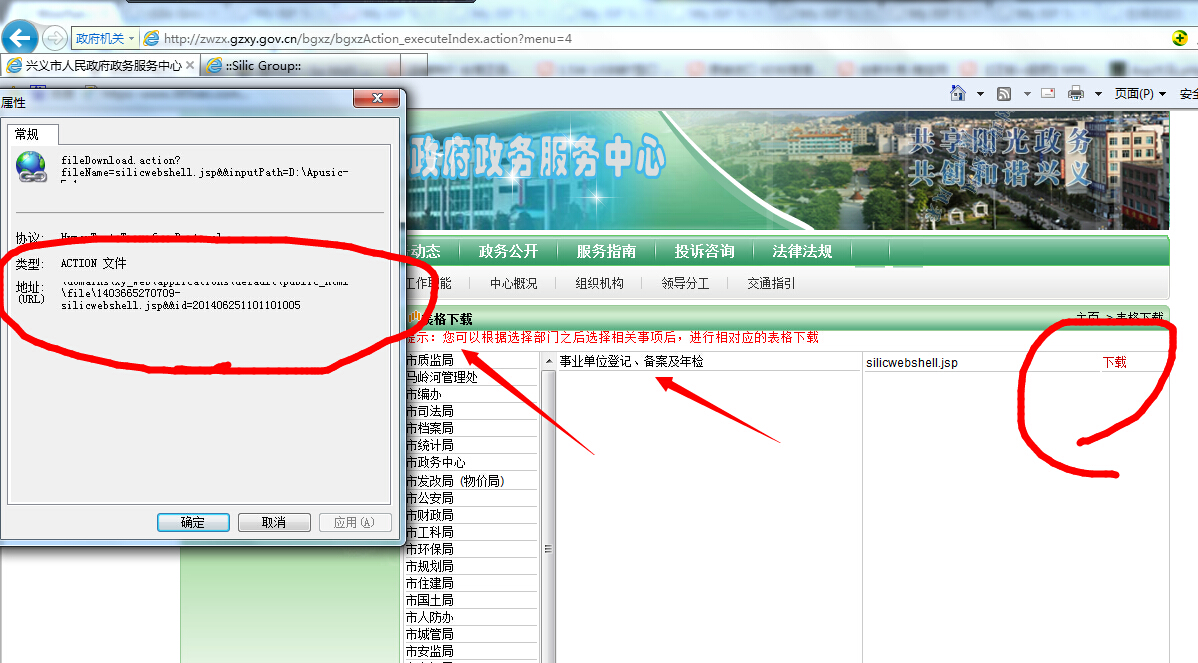

######实例2:

兴义市人民政府政务服务中心

http://zwzx.gzxy.gov.cn/bgxz/bgxzAction_executeBack.action

shell地址:

http://zwzx.gzxy.gov.cn/file/1403665270709-silicwebshell.jsp

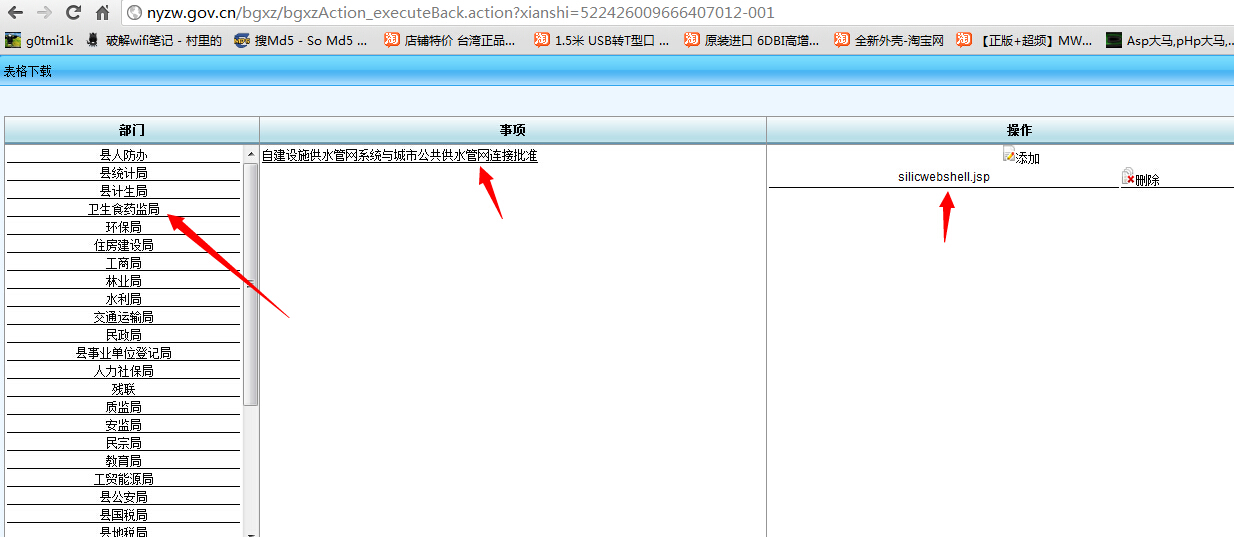

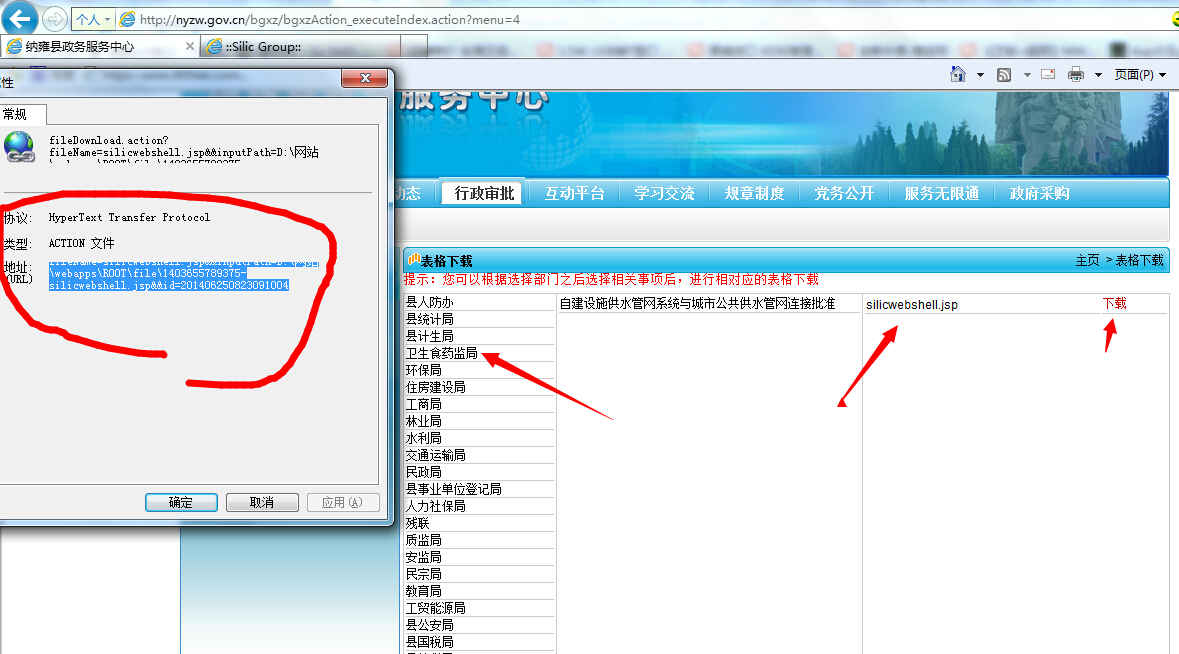

######实例3:

纳雍县政务服务中心

http://nyzw.gov.cn/bgxz/bgxzAction_executeBack.action

访问:

http://nyzw.gov.cn/bgxz/bgxzAction_executeIndex.action?menu=4

shell地址:

http://nyzw.gov.cn/file/1403655789375-silicwebshell.jsp

####实例4:

清镇市人民政府政务服务中心

http://www.qzasc.cn/bgxz/bgxzAction_executeBack.action

访问:

http://www.qzasc.cn/bgxz/bgxzAction_executeIndex.action?menu=4

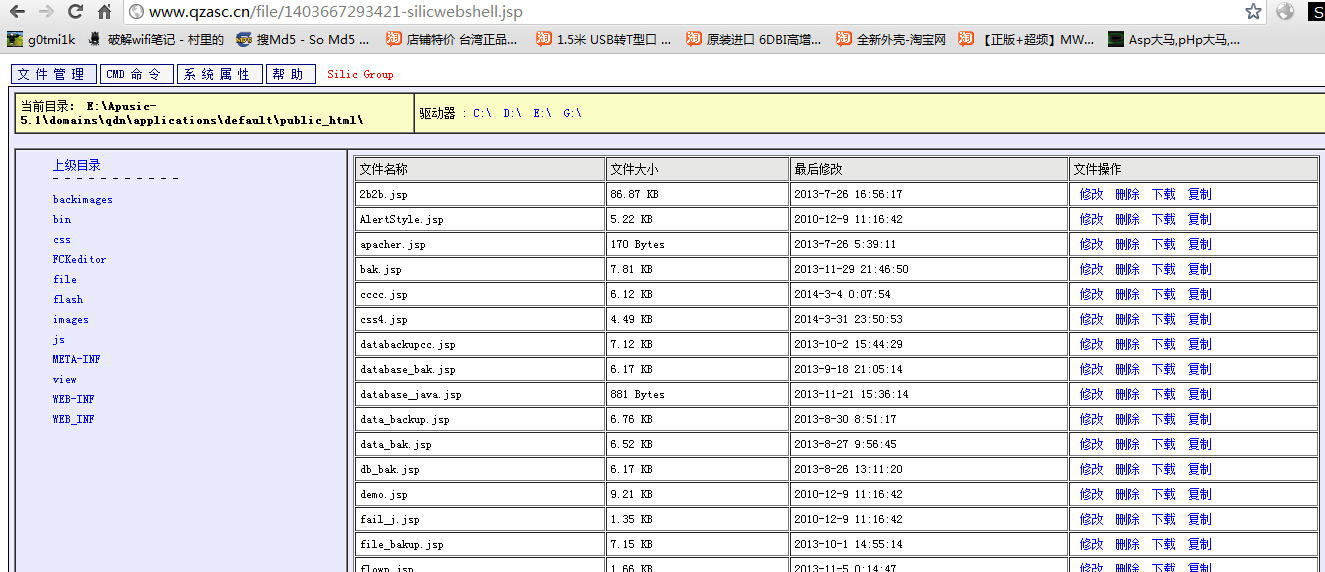

shell地址:

http://www.qzasc.cn/file/1403667293421-silicwebshell.jsp

######实例5:

息烽县人民政府政务服务中心

http://61.159.149.200/bgxz/bgxzAction_executeBack.action

访问:

http://61.159.149.200/bgxz/bgxzAction_executeIndex.action?menu=4

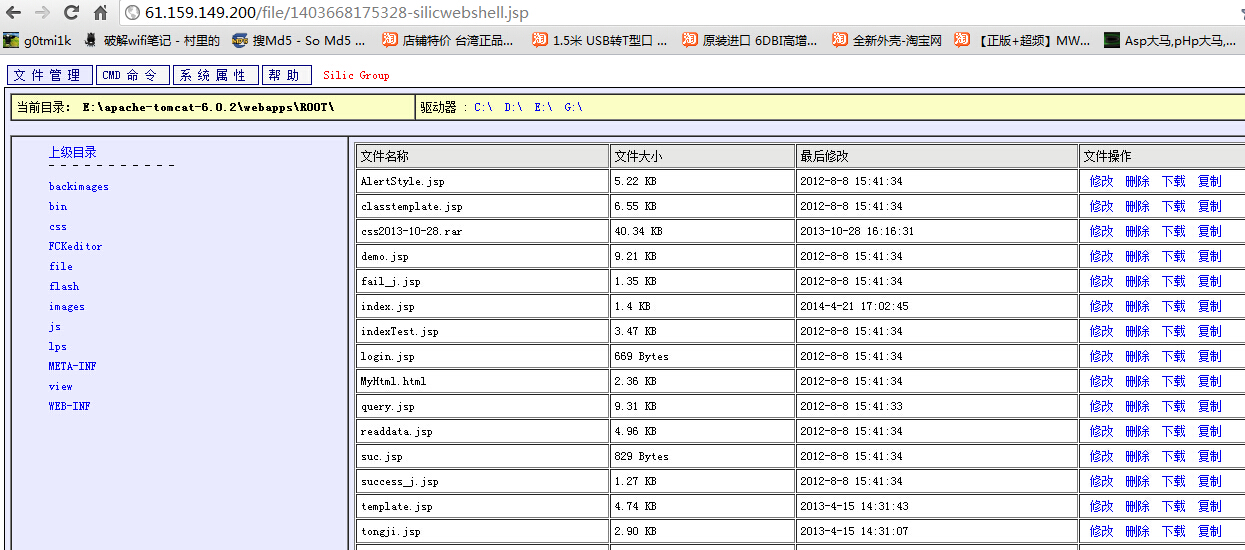

shell地址:

http://61.159.149.200/file/1403668175328-silicwebshell.jsp

修复方案:

过滤上传..

下载的时候,采用相对路径

版权声明:转载请注明来源 sex is not show@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-07-01 23:16

厂商回复:

CNVD确认并复现所述情况,已经先期根据测试结果下发给CNCRT贵州分中心处置本省案例,同时由CNVD按以往处置渠道联系软件生产厂商处置。rank 20+

最新状态:

暂无