漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065486

漏洞标题:Tipask全版本通杀持久型XSS漏洞

相关厂商:TipAsk

漏洞作者: wutongyu

提交时间:2014-06-20 17:17

修复时间:2014-09-18 17:18

公开时间:2014-09-18 17:18

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:7

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-20: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-09-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

Tipask问答系统是一款开放源码的PHP仿百度知道程序。以国人的使用习惯为设计理念,采用MVC构架,系统具有速度快,SEO友好,界面操作简洁明快等特点。天极网、戴尔中国、WPS office等大型网站均采用了该系统。

详细说明:

Tipask问答系统在对用户提问的时候允许上传附件类型存在安全隐患:

文件 /control/attach.php

有如下代码:

虽是不允许上传html,但是却允许swf上传,那么我们就可以构造一个带有xss代码的swf上传之后访问,就能生成一个持久型的xss了。

漏洞证明:

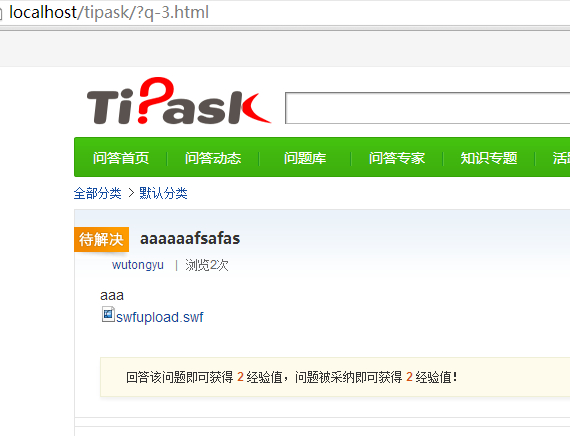

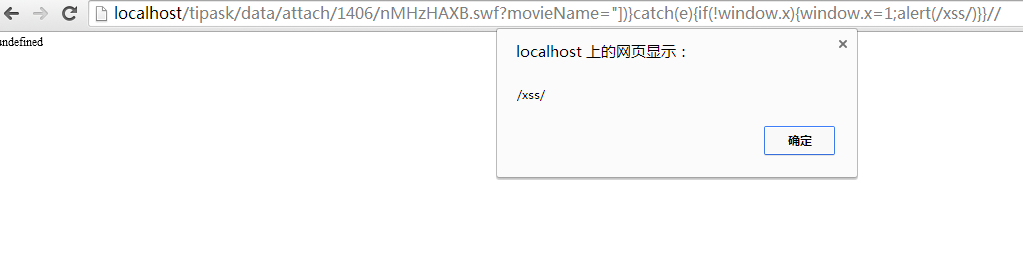

发表一个问题,然后在上传的地方:上传一个带有缺陷的swf,这里我以swfupload.swf为例,大家都知道 swfupload.swf 老版本存在一个跨站漏洞。so。。

然后构造好访问:

截图证明:

修复方案:

设置不允许上传swf组件吧。毕竟还是有点威胁的。

版权声明:转载请注明来源 wutongyu@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝