发现鸟taou的DNS域传送,好吧,接下来要干神马都清楚了吧!

DNS域传送:

紧接着测试(快下班的,屌丝要赶紧去挤地铁啊!!!)

http://api.taou.com/

http://api.taou.com/nginx.tmpl 打开后发现了一些服务器信息

随后浏览器又探测到SVN

http://api.taou.com/.svn/entries 有SVN泄露就方便多了 可以直接把站down下来了

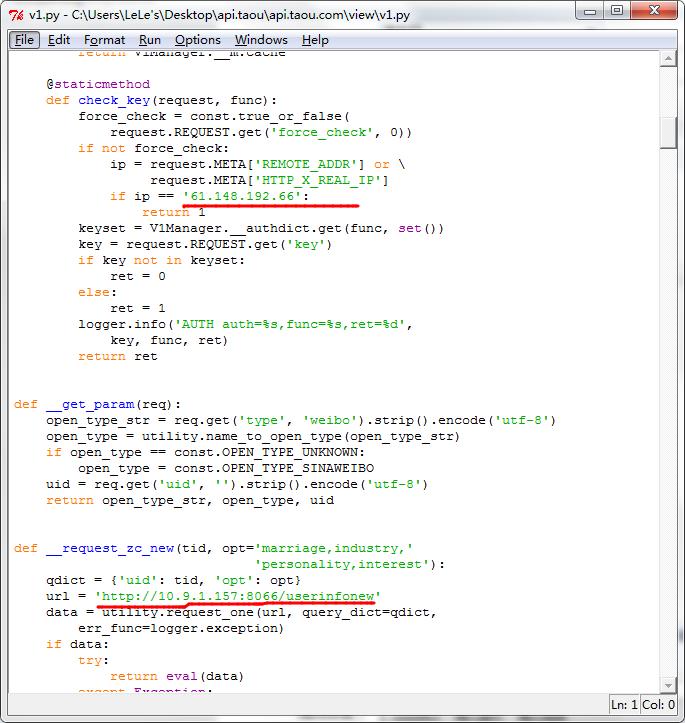

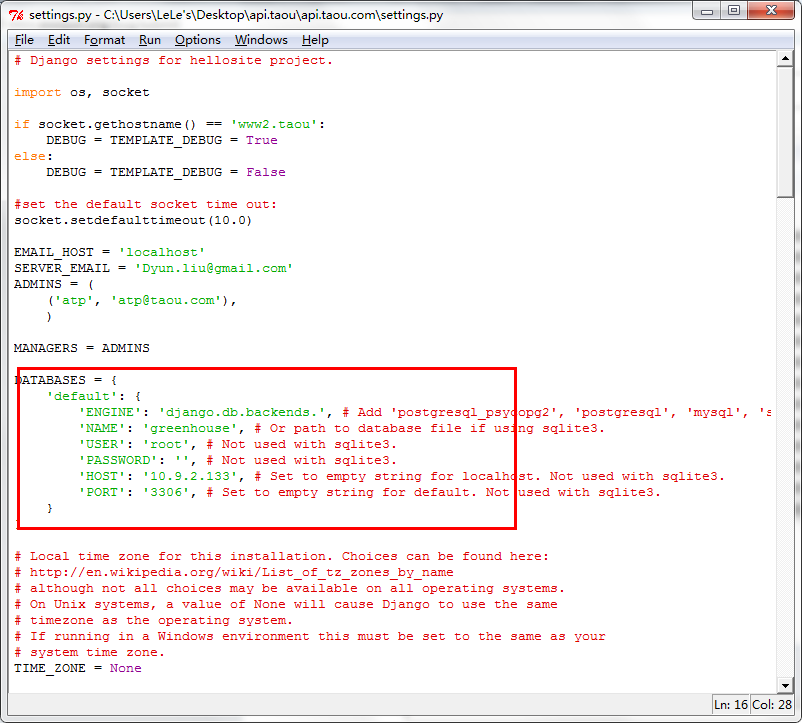

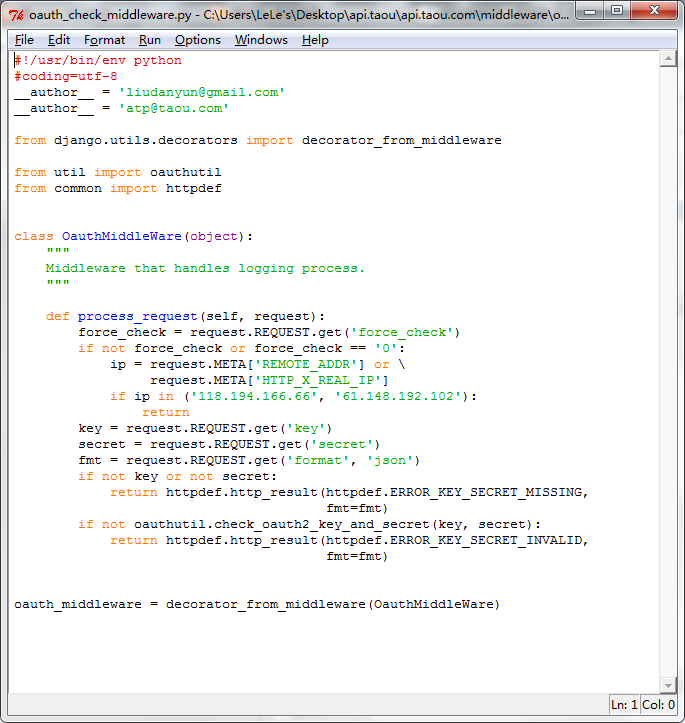

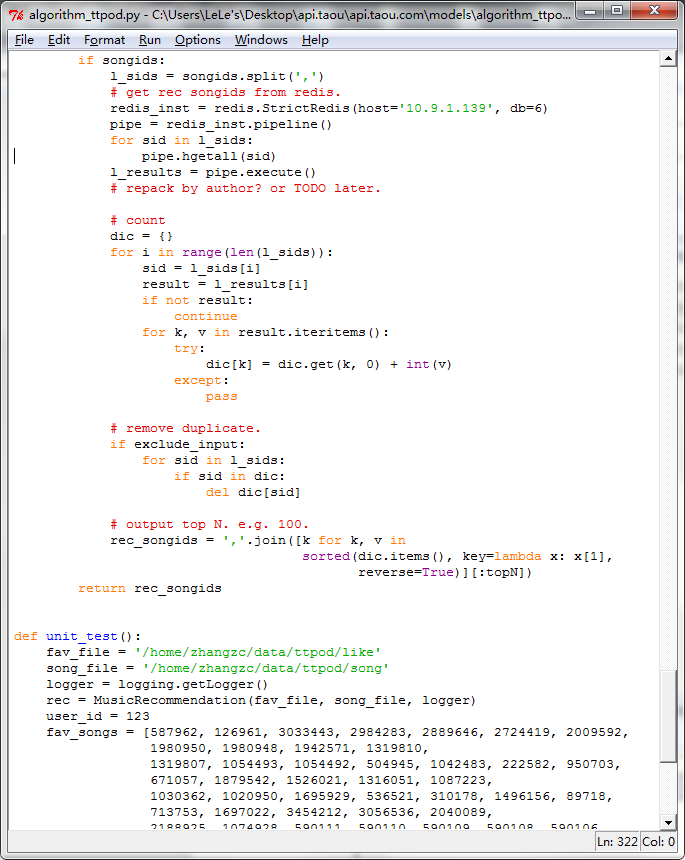

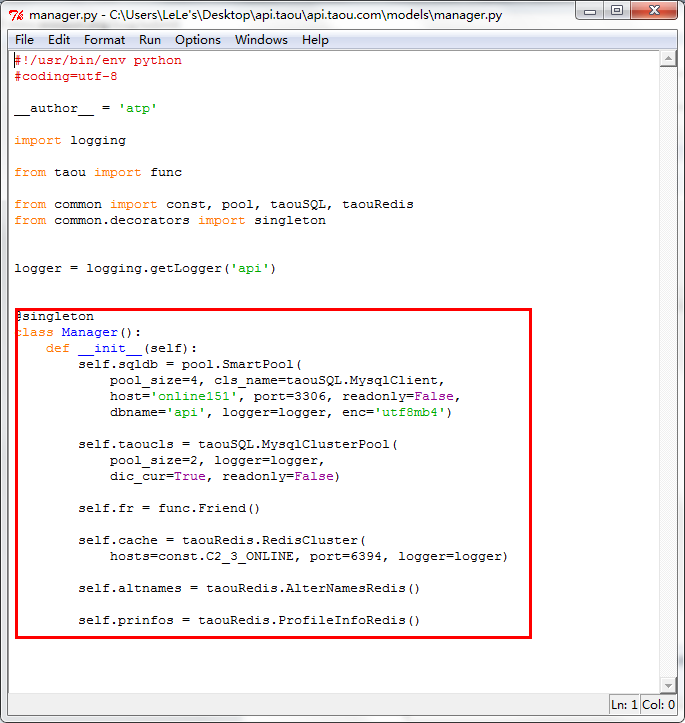

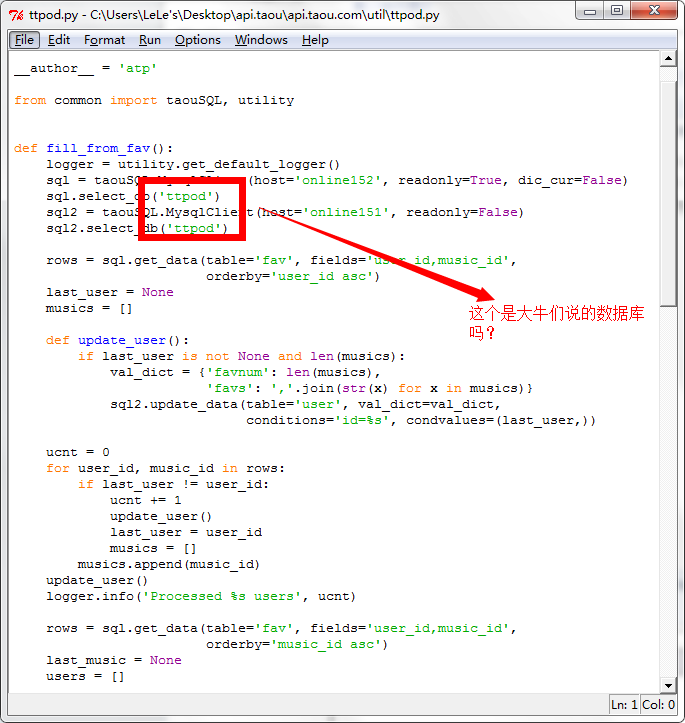

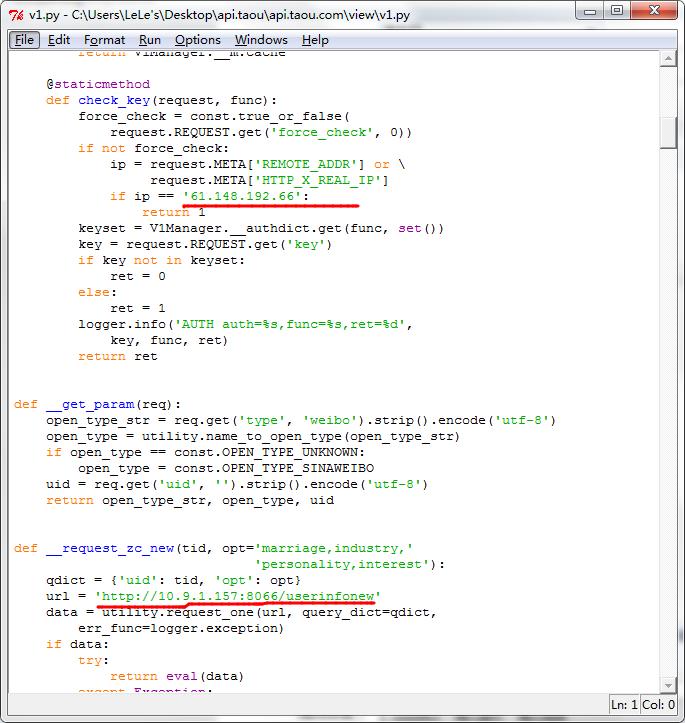

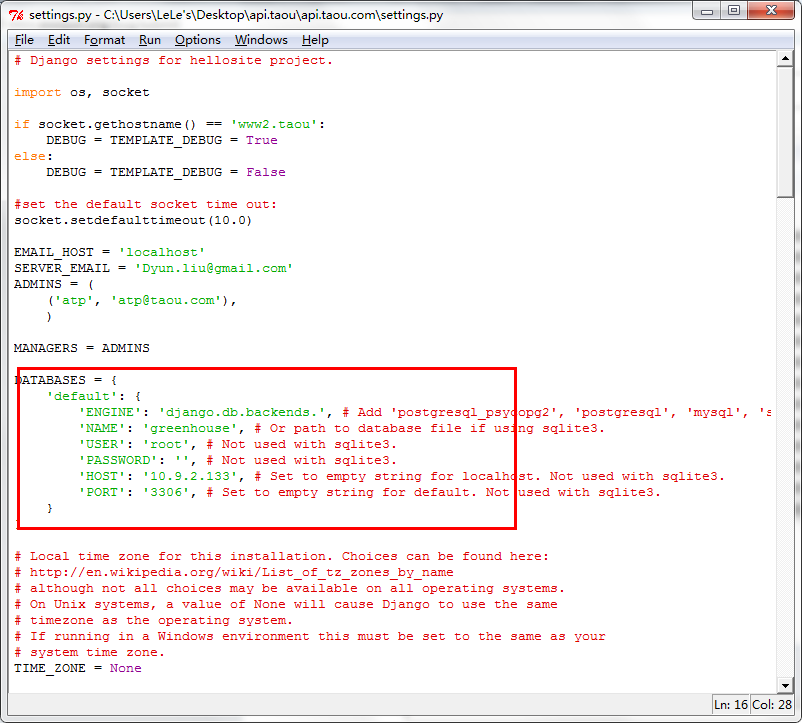

接下来...

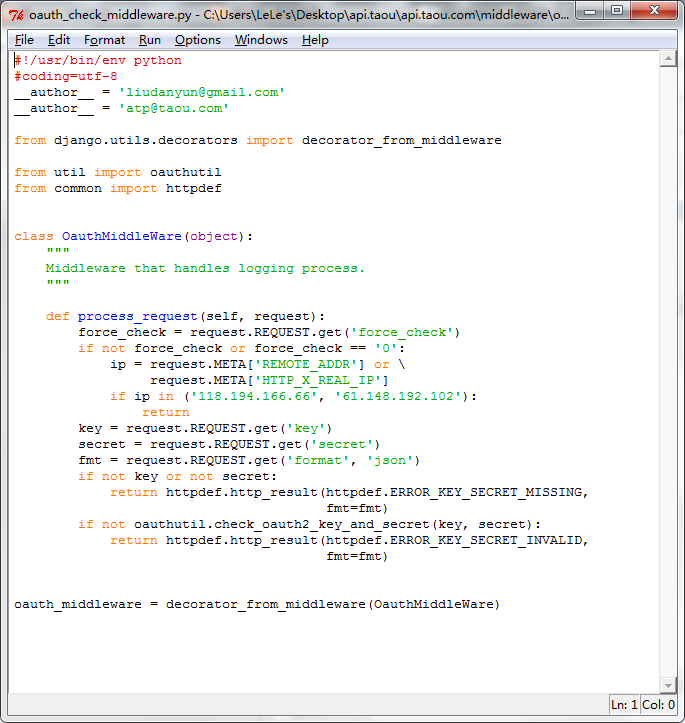

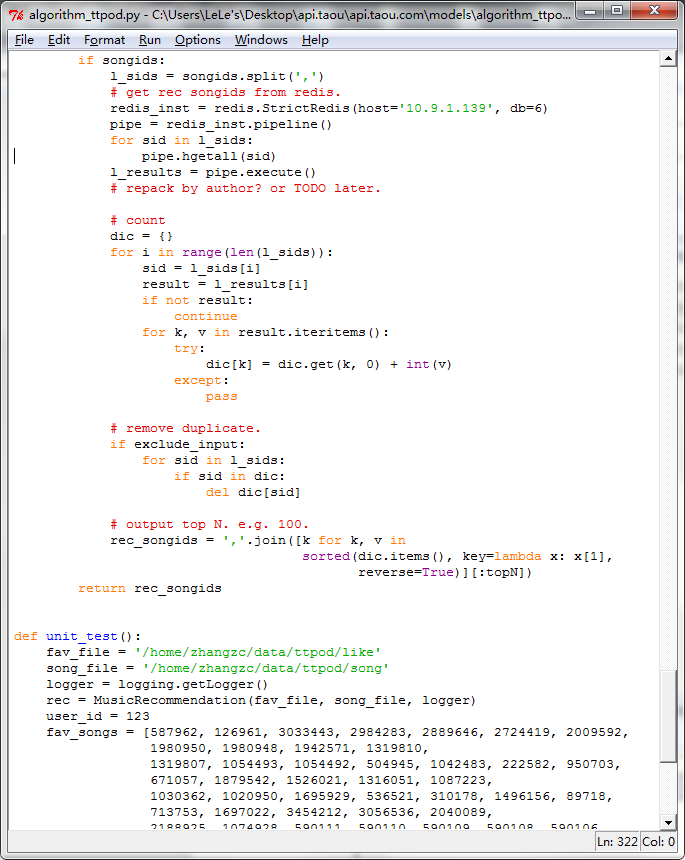

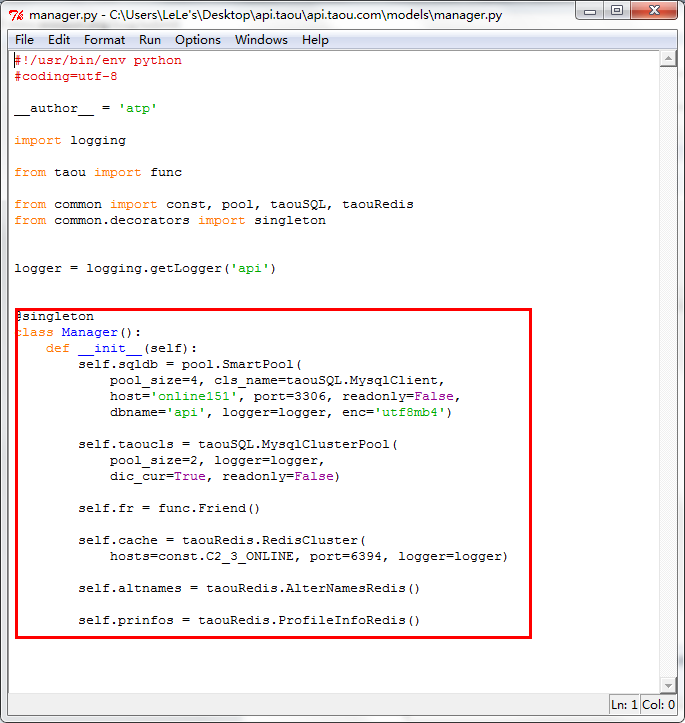

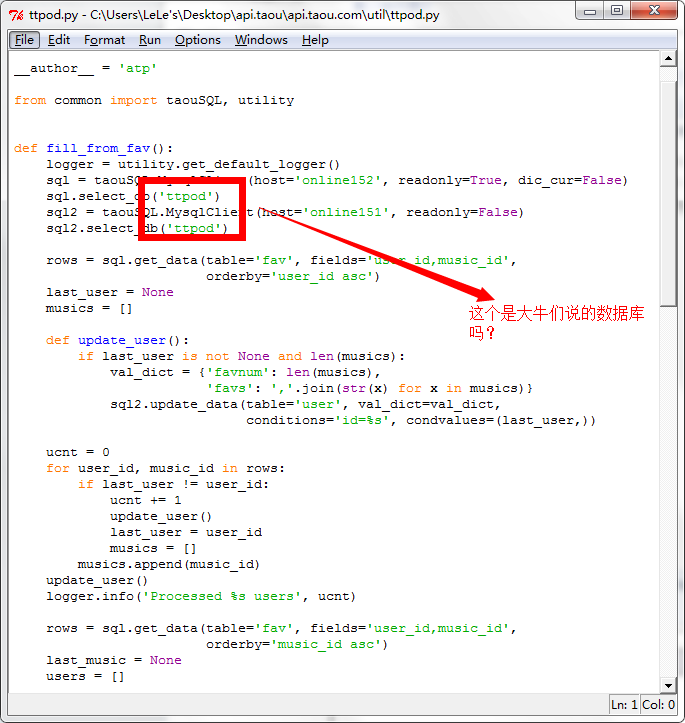

我python很渣,所以厂商不用担心我是不是能看懂。

早知道好好学python了。

看来,如果能进你们的内网,估计又能发现很多很多致命问题。

dy.taou.com 这后台略屌,还能注册???

仔细搞搞还有搞头。