漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06418

漏洞标题:非vip也能用世纪佳缘的一个vip功能

相关厂商:世纪佳缘

漏洞作者: taylortai

提交时间:2012-04-26 19:06

修复时间:2012-05-01 19:06

公开时间:2012-05-01 19:06

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-26: 细节已通知厂商并且等待厂商处理中

2012-05-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

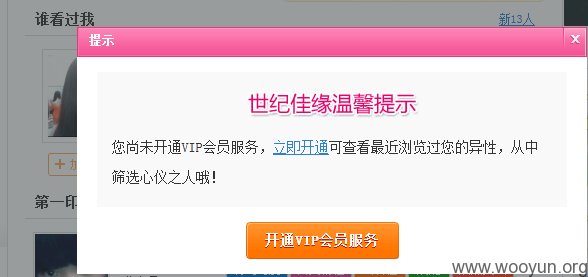

在北京很无聊啊,这个周末扁桃体发炎,找工作有一个征婚网站,自己还是单身啊,就到世纪家园的网站研究下,看看最近哪些妹子看过我,看过我的妹子有好看的啊,但是不能点击啊,然后就开始研究如何进入妹的主页,去看妹子的信息。

我们先看妹子照片的连接

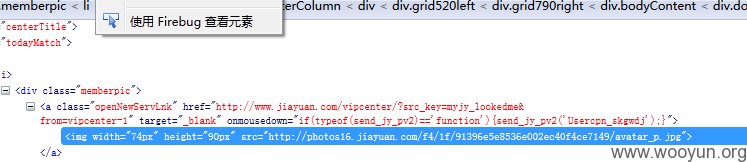

<a onmousedown=”if(typeof(send_jy_pv2)==’function’){send_jy_pv2(‘Usercpn_skgwdj’);}” target=”_blank” href=”http://www.jiayuan.com/vipcenter/?src_key=myjy_lookedme&from=vipcenter-1″><img width=”74px” height=”90px” src=”http://photos7.jiayuan.com/a8/ed/a72f543c8127e155728a0330609f/avatar_p.jpg”></a>

http://photos7.jiayuan.com/a8/ed/a72f543c8127e155728a0330609f/avatar_p.jpg

我们要的就是这个,你从 <a></a>里面是看不到任何妹子的信息的。

通过图片可以得知,家园的网站的用户的图片是放在不同的服务器的上的,通过二级域名来负载均衡了

一般来说图片跟用户的信息都是有关联的,注意看后边的连接,查一下个数

a72f543c8127e155728a0330609f 这个是28位,你第一个想到什么,md5,对了,有30位的的md5加密数据,但是我估计不会用,反解这个东西太累,而且只有28位该补什么好呢?注意看到a72f543c8127e155728a0330609f前面还有a8/ed这两个字母,凑起来是32位,这才是标准的md5么。

但是顺序组合起来,放到md5反解网站上,明显不对,好,我自己也注册了一个世纪佳缘,把我自己的id md5 了一下,乐了,原来世纪家园的程序员懒了,将id md5后,用以下的格式来放照片了

前两位/后两位/中间的字母/avatar_p.jpg

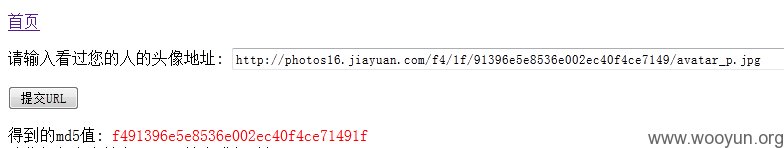

找到规律了,我们就用http://profile.jiayuan.com/反解出来的Id来进入妹子空间。

等等,怎么是一个爷们?拿到找的规律不对?不对,到首页随便点了两个妹子的主页,拿到数据跟头像对比,用excel算了一下,原来如此。

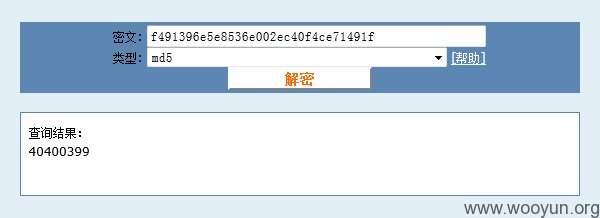

ori MD5

45894109 44894109 1000000

69850195 68850195 1000000

69647082 68647082 1000000

原始的uid 在MD5前都被减了100W

是这样啊,taylortai猜想,世纪佳缘应该是之前的图片命名有问题,或者排序是从100W开始的,所以要减去100W,这个数据

好了,我们给反解出来的uid加上1000000 ,然后通过 http://profile.jiayuan.com/反解出来的UId即可 进入妹子的主页了。

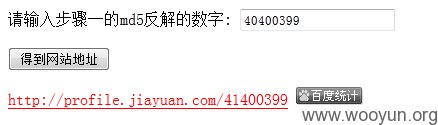

顺手写了个 脚本页面

http://pztai.com/jiayuan/index.php?key=taylortai 你可以点击这个来实验成果~

漏洞证明:

http://pztai.com/jiayuan/index.php?key=taylortai 你可以点击这个来实验成果~

修复方案:

健壮图片路径算法

版权声明:转载请注明来源 taylortai@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-05-01 19:06

厂商回复:

最新状态:

暂无