漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092062

漏洞标题:信游科技储存XSS4发(挖2送2)

相关厂商:52xinyou.cn

漏洞作者: 路人甲

提交时间:2015-01-16 11:19

修复时间:2015-03-02 11:20

公开时间:2015-03-02 11:20

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-16: 细节已通知厂商并且等待厂商处理中

2015-01-16: 厂商已经确认,细节仅向厂商公开

2015-01-26: 细节向核心白帽子及相关领域专家公开

2015-02-05: 细节向普通白帽子公开

2015-02-15: 细节向实习白帽子公开

2015-03-02: 细节向公众公开

简要描述:

缺个移动硬盘

详细说明:

http://www.wooyun.org/bugs/wooyun-2015-091845/trace/0e184aac8bde91257f9c2e657e33692f

说是不够完整,确实不够完整,因为之前用爬虫爬的IP被封了,没有料到,那几张图是没被封IP截的,被封后不能截图了,这次来个完整的吧

http://test.52xinyou.cn/这个地址是信游科技提供的专门的测试漏洞的子站

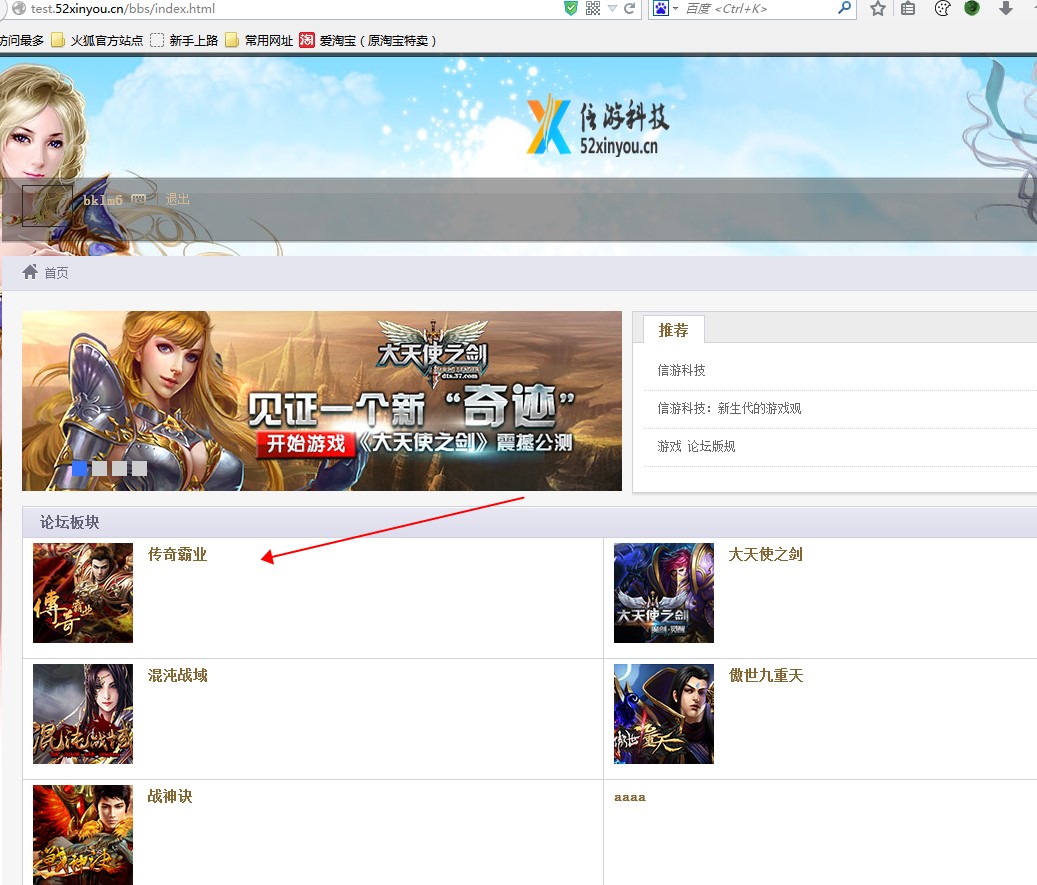

来到以后先随便注册个账号,然后点击玩家论坛

到了以后随便找个板块点击进去

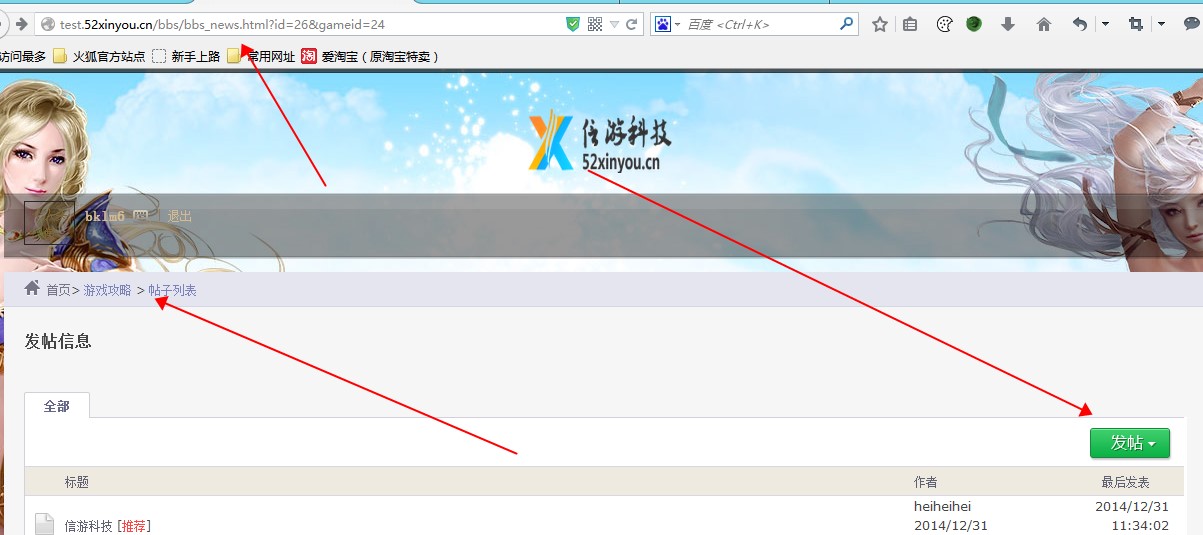

然后点击发帖

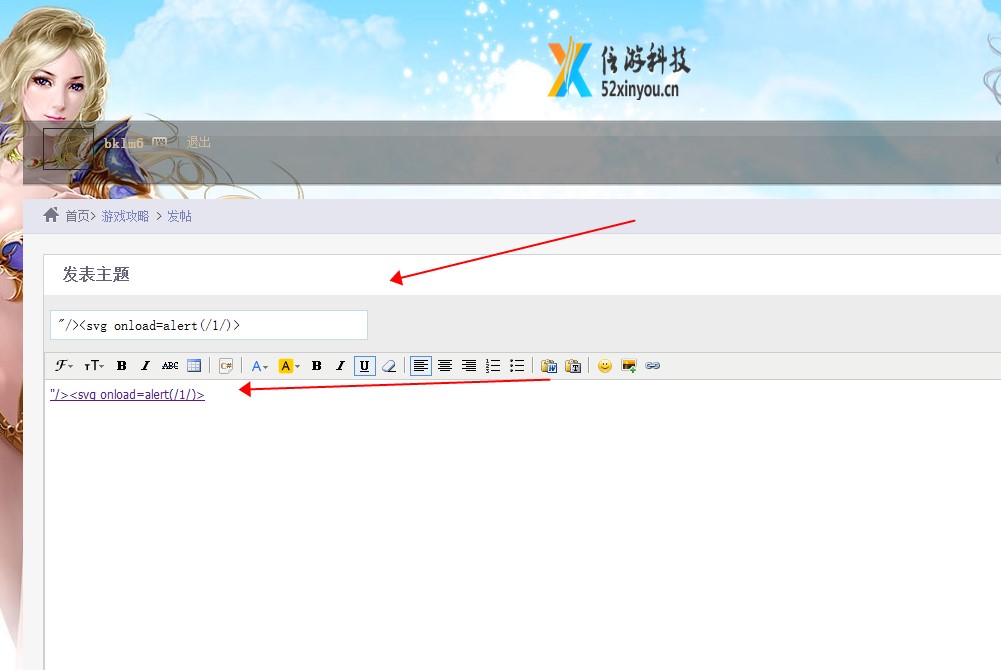

标题和内容插入"/><svg onload=alert(/1/)>

提交后返回查看并没有触发XSS。。安全果然做的够到位!

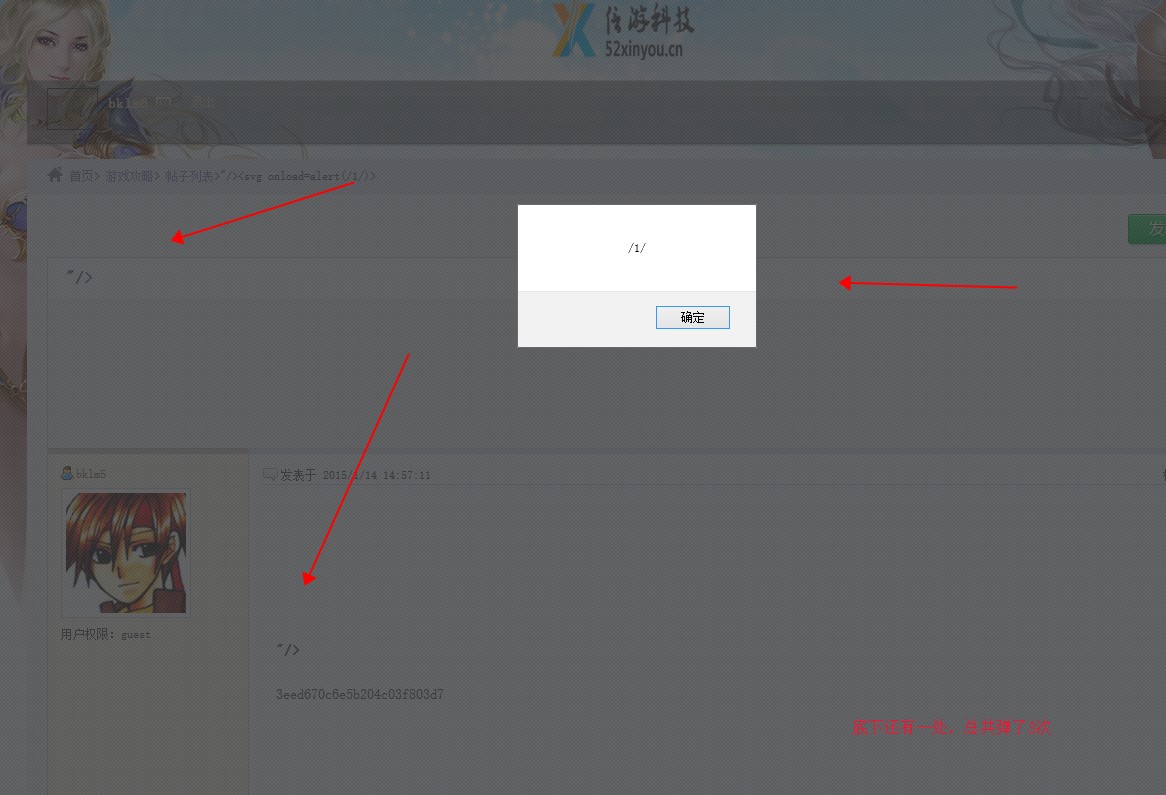

不死心啊,点击去想测试一下回复有没有XSS的,结果。。成功弹窗3次(额我也不知道为什么三次,应该是两处标题的,一处主标题一处副标题,还有一处内容的)

然后再回复一个"/><svg onload=alert(/1/)> 看看吧

保存后返回多弹一次,总共4处,说明回复处也有XSS存在

漏洞证明:

修复方案:

缺个移动硬盘

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-01-16 11:31

厂商回复:

非常感激 已经安排修复

最新状态:

暂无