漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-062975

漏洞标题:卓越课程中心弱口令+任意文件上传导致获得webshell

相关厂商:卓越电子

漏洞作者: 小杰哥

提交时间:2014-06-05 12:09

修复时间:2014-07-23 18:58

公开时间:2014-07-23 18:58

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-05: 细节已通知厂商并且等待厂商处理中

2014-06-10: 厂商已经确认,细节仅向厂商公开

2014-06-20: 细节向核心白帽子及相关领域专家公开

2014-06-30: 细节向普通白帽子公开

2014-07-10: 细节向实习白帽子公开

2014-07-23: 细节向公众公开

简要描述:

弱口令加任意上传文件... 比较鸡肋... 需要教师权限...

我国有大量高校采用了卓越电子(www.able-elec.com)的卓越课程中心,到底有多少?访问卓越课程中心联盟(http://www.g2s.cn/)可见一斑..... 接着 夕风号前辈的

详细说明:

WooYun: 卓越课程中心弱口令+个人信息泄露+CSRF+XSS+路径遍历+上传Webshell+其它后续影响

我是无意中看到夕风号前辈提交的漏洞,我就去测试了一下,发现还真存在弱口令。

首先我们先找个站,就这个吧!http://course.sdu.edu.cn/ 弱口令 test test 教师权限

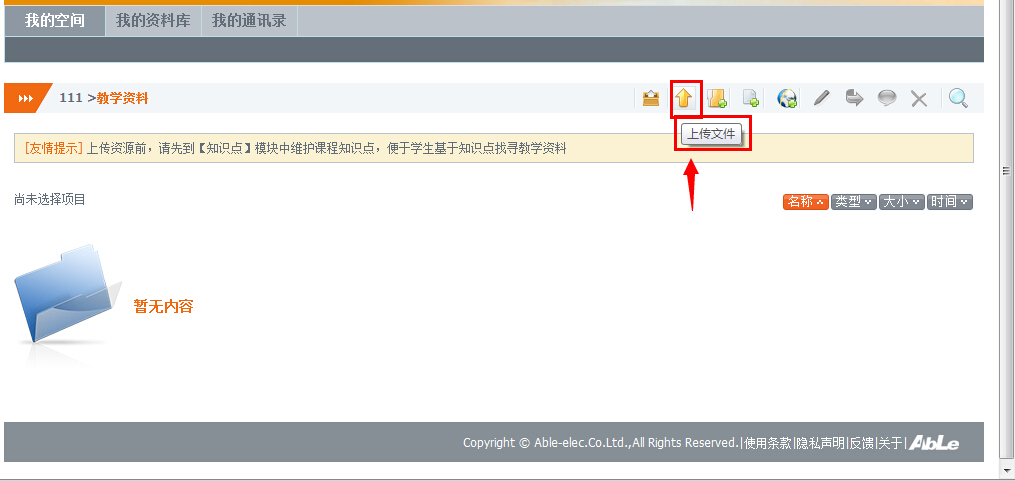

那么我就尝试一下拿shell,我随便乱逛发现了一个地方

我的空间---我的课程网站---教学管理---教学资料里面可以任意上传文件。

我们来尝试上传asp文件试试

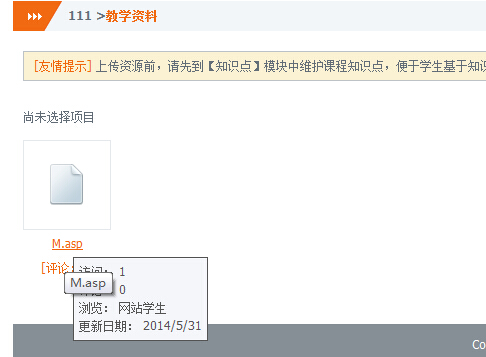

下面的选择那里一定要现在浏览该文件而不是下载,选择好了,上传。提示上传成功返回访问。

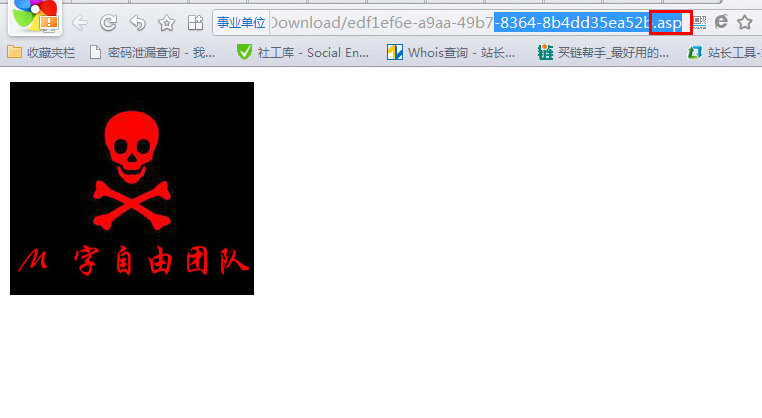

点击名字就可以访问了!查看url格式为asp

url地址 http://course.sdu.edu.cn/Download/edf1ef6e-a9aa-49b7-8364-8b4dd35ea52b.asp 菜刀果断连接!

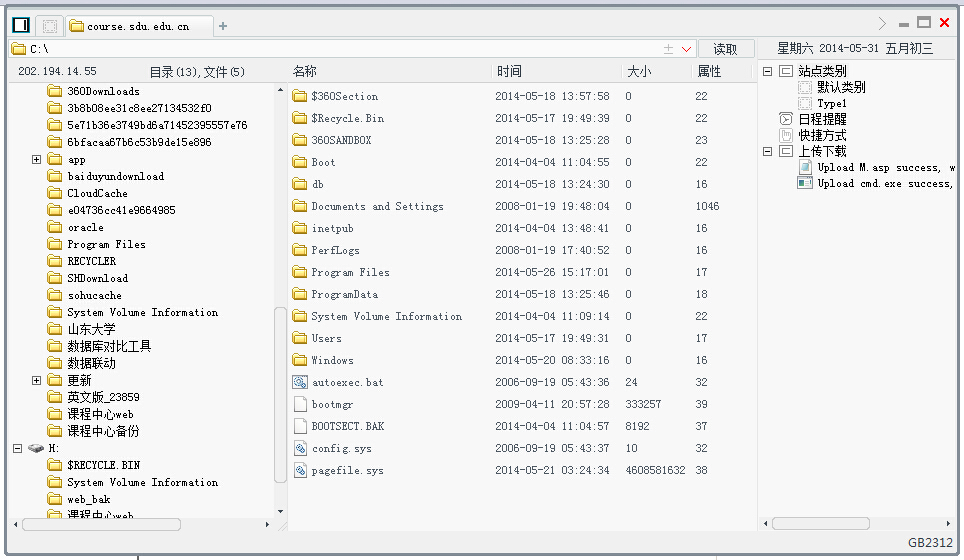

连接上去发现挺多备份数据的,而且cmd可执行 - - 没有在干嘛了....

漏洞证明:

貌似是通杀的,只要有教师权限就可以了。

谷歌关键词:inurl:/G2S/ShowSystem/Index.aspx

inurl:/G2S/ShowSystem/

还有,那就是他的ewe编辑器,基本上都存在弱口令,而且后台容易别猜。

谷歌关键词:inurl:G2S/ewebeditor/

这个关键词在谷歌上一搜,然后在ewebeditor/目录下添加admin就OK了 一般会跳转到登录页面,如果不跳转就自己输入 admin/login.aspx

如:http://wlkc.forestpolice.net/G2S/ewebeditor/admin/login.aspx

基本存在弱口令。

修复方案:

你们是专业的,我只是个苦逼的小学生。

版权声明:转载请注明来源 小杰哥@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-06-10 09:54

厂商回复:

CNVD确认所述情况(由上海交通大学协助完成验证过程),后续将转报给教育网应急组织赛尔网络公司处置相关案例。

最新状态:

暂无