上次一美女约我去一风景区爬山,尼玛山还没爬呢,在山脚还没迈一步就说太高了嫌累,要在山底找个酒店歇息。歇NMLGB,娇生惯养。我说你爬不爬,你不爬我爬,于是我丢掉她一个人迅速地登上了山顶,这才解气。

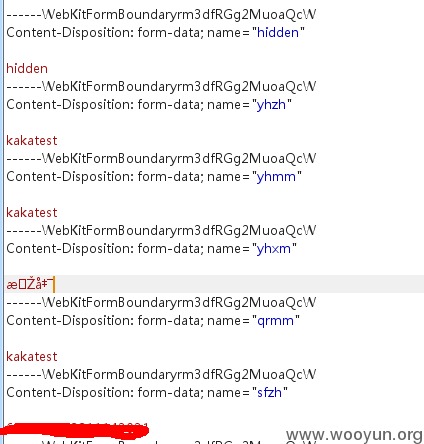

注射链接:

各种post注射

直接抓包丢sqlmap跑了

库

当前库 jb~~~ 好有趣的库名,我想多了!

表

找个表跑一下列

通过抓包,我已经得出这些表对应的内容

主要内容这几个

yhzh-账号

yhmm-密码

yhxm-姓名

sfzh-身份证号码

lxdh-手机号码

虽然是盲注,慢了点,但是还是能跑出来的!

个人姓名,身份证号码,电话这些容易泄露被利用!

没什么好说的,赶快修复吧

库

表

找个表跑一下列