漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-060377

漏洞标题:腾讯某json可获取访客QQ姓名地址电话身份证号等敏感信息

相关厂商:腾讯

漏洞作者: 路人甲

提交时间:2014-05-12 17:53

修复时间:2014-06-26 17:54

公开时间:2014-06-26 17:54

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-12: 细节已通知厂商并且等待厂商处理中

2014-05-14: 厂商已经确认,细节仅向厂商公开

2014-05-24: 细节向核心白帽子及相关领域专家公开

2014-06-03: 细节向普通白帽子公开

2014-06-13: 细节向实习白帽子公开

2014-06-26: 细节向公众公开

简要描述:

用户访问网站,能获取用户的QQ号码,然后进一步的获取用户姓名,地址,身份证号码,电话等信息.

详细说明:

网站地址:http://qq.ycddm.cn/qq/

该站引入了一个JS文件,是加载soso的缓存页面,该页面插入了一张图片,图片加了onload参数,会同时加载外部js,此JS文件会获取的用户在soso网站cookie中pt2qquin字段(即QQ号码)的值.

按说获取到这一步就可以了,但是此网站又利用了腾讯的一个json漏洞,继续插入了该页面:

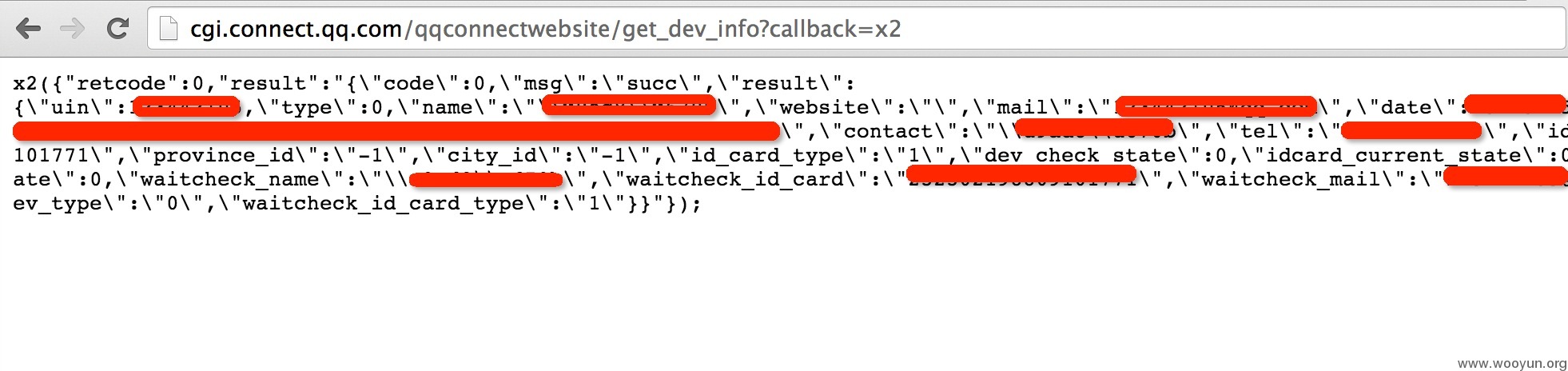

http://cgi.connect.qq.com/qqconnectwebsite/get_dev_info?callback=x2&_=1389422507686

这个页面会返回以下信息:

接下来,在js里插入一个函数,就能把这些信息全部获取到并了.

希望能抓紧封掉!

漏洞证明:

详细说明中已经说的很完整了,主要问题就是http://cgi.connect.qq.com/qqconnectwebsite/get_dev_info?页面的json的漏洞.

获取到QQ 个人感觉没什么,但是其他的东西太过隐私了.

窃取信息的url:

http://qbview.html5.qq.com/getResourceInfo?url=http://www.qqfangke.com/jump/tdmsqj.html&doview=1&&wid=2337&uid=202350&page=http%253A%252F%252Fqq.ycddm.cn%252Fqq%252F&ref=

http://www.qqfangke.com/jump/tdmsqj.html的内容

javascript解密后

一个伪装的jquery

修复方案:

建议及时清理此json漏洞.

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2014-05-14 11:39

厂商回复:

非常感谢您的报告,该问题其它白帽子已报告过,链接:http:///bugs/wooyun-2014-。故此处rank为1。仍然十分感谢您的报告,如有其它发现,欢迎及时给我们反馈。如果您有任何的疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

2014-05-14:编辑器BUG,链接地址为:http://www.wooyun.org/bugs/wooyun-2014-060265