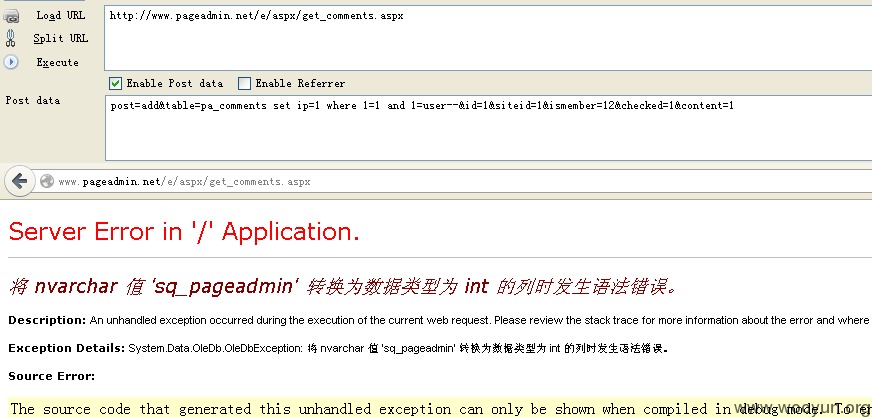

/e/aspx/get_comment.aspx