漏洞概要

关注数(24)

关注此漏洞

漏洞标题:山西省地方税务局网站任意文件上传导致命令执行,system权限,内网服务器详细敏感信息泄露

提交时间:2013-04-01 18:45

修复时间:2013-05-16 18:45

公开时间:2013-05-16 18:45

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2013-04-01: 细节已通知厂商并且等待厂商处理中

2013-04-03: 厂商已经确认,细节仅向厂商公开

2013-04-13: 细节向核心白帽子及相关领域专家公开

2013-04-23: 细节向普通白帽子公开

2013-05-03: 细节向实习白帽子公开

2013-05-16: 细节向公众公开

简要描述:

= =,这样标题够长了么。

详细说明:

首先发现此站可以列目录,列到一down的目录,直觉会有好东西粗线

http://www.sxs-l-tax.gov.cn/webadmin/down/downfile/

果然,男人的直觉也很准。

先down下来留着,一会慢慢看,列了一下其他的目录,然后又直觉很准的列到了FCK

http://www.sxs-l-tax.gov.cn/library/

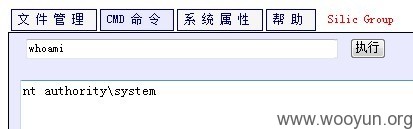

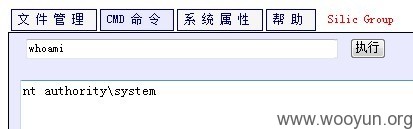

此处发现FCK的目录,果断进去,直觉可以任意文件上传,然后直觉必须很准的直接上传jsp webshell

win的主机,然后又直觉很准的一定是system

然后又直觉这台机器配置肯定不错,结果一个systeminfo给我吓尿了。。。

对,你没看错,物理内存不是6G,不是6G,是60+G!

漏洞证明:

刚才提到一个《同昌科技机房服务器一览表.doc》

都是内网服务器的详细配置信息,内容如下:

修复方案:

内啥,别跨我,我啥也没干,老老实实的来提交了。

天朝人才济济,修复我看我还是不班门弄斧了。

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-04-03 14:23

厂商回复:

CNVD确认并复现所述情况(此前未找到精确路径,耽误了一些测试时间),致谢白帽子后续提供的测试入口。已在3日转发CNCERT山西分中心,由其协调网站管理方处置。

按部分影响机密性、可用性、完整性进行评分,rank=7.48*1.1*1.5=12.342,对于信息泄露事件,rank另加2

最新状态:

暂无