漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-046785

漏洞标题:阿里云某站一次不成功的Fuzzing

相关厂商:阿里巴巴

漏洞作者: felixk3y

提交时间:2013-12-23 11:18

修复时间:2014-02-06 11:19

公开时间:2014-02-06 11:19

漏洞类型:后台弱口令

危害等级:低

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-23: 细节已通知厂商并且等待厂商处理中

2013-12-23: 厂商已经确认,细节仅向厂商公开

2014-01-02: 细节向核心白帽子及相关领域专家公开

2014-01-12: 细节向普通白帽子公开

2014-01-22: 细节向实习白帽子公开

2014-02-06: 细节向公众公开

简要描述:

为什么说不成功呢? 因为只成功Fuzzing到RDS产品研发团队成员的密码,但wp-admin进行了权限限制,SO...只能是一次不成功的Fuzzing...

Question: 有什么方法可以突破吗?

详细说明:

wordpress blog

起因:

在看雪上看见阿里巴巴招聘信息,其中有一个邮箱:[email protected]

丢Google site:alibaba-inc.com blog

想到前段时间学习的Fuzzing技术... 今天又来玩一盘.

#1 列user

#2 生成Fuzzing的password

按照猪猪侠生成密码的规则生成Fuzzing密码表:

我这里再贴下规则:

加上top50的密码表 Fuzzing

漏洞证明:

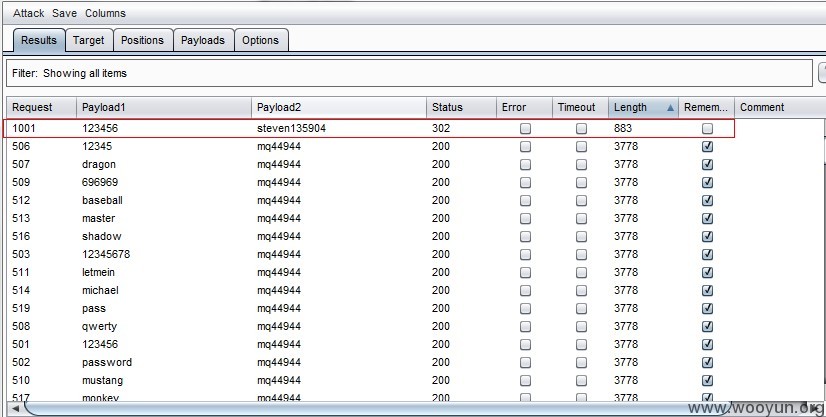

#3 Burpsuite Fuzzing...

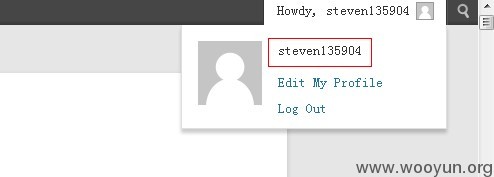

成功Fuzzing到steven135904同学的密码:123456

#3 result..

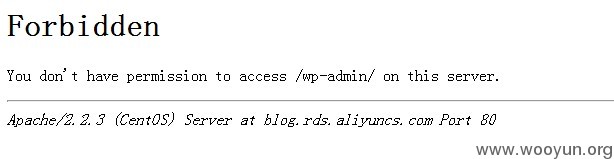

url后面加上 wp-admin 禁止了..

只能前台:

好了,就到这里了...

修复方案:

建议还是更改下密码吧,这种危害企业信息安全的不良习惯必须要纠正,必须将其扼杀在萌芽阶段!!!

版权声明:转载请注明来源 felixk3y@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2013-12-23 15:11

厂商回复:

感谢你对我们的关注与支持,该问题我们正在修复。

最新状态:

暂无