漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-045772

漏洞标题:利用某些漏洞可以重置同程网任意用户密码

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: if、so

提交时间:2013-12-13 11:36

修复时间:2014-01-27 11:37

公开时间:2014-01-27 11:37

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-13: 细节已通知厂商并且等待厂商处理中

2013-12-16: 厂商已经确认,细节仅向厂商公开

2013-12-26: 细节向核心白帽子及相关领域专家公开

2014-01-05: 细节向普通白帽子公开

2014-01-15: 细节向实习白帽子公开

2014-01-27: 细节向公众公开

简要描述:

一个小问题导致严重风险,可以重置同程网任意用户密码,向某位致敬!

详细说明:

有点标题党了,其实是同程网一分站的漏洞导致内网沦陷,内网沦陷了,什么事都能干了。但是,上次猪猪侠的京东的漏洞实在精彩,加上我一个好朋友也去同程工作了,所以忍不住检测了下同程网的安全,并且尝试复现猪猪侠的逻辑。也希望同程网网络安全越来越好。

一开始,首先探测一下同程的各个功能系统的情况,发现邮件系统采用exchange。当时在犹豫是FUZZ用户账号还是正面突破。后来决定正面突破,因为能搜索到的邮箱较少,并且,拿到邮箱不一定能进入内网。

开始查找并且尝试渗透同程网的分站,后来发现http://***.17u.com:8080/inbbs/这个同程之家BBS可以入手。看了下,这是个内部论坛,也就是不提供对外注册账号。那么,然后了?去采集社工数据,尝试撞库还是尝试一些弱口令?我选择了后者,尝试test,123456登陆,成功登陆

,明显这个账号就是论坛搭建好时测试用的。

论坛采用dvbbs 8.0 (asp,sql)搭建,以前存在一个注入漏洞,是在评论帖子处,可是坑爹的是这个测试账号没有权限访问任何版本,只能登陆。。这个注入也就不能利用了。

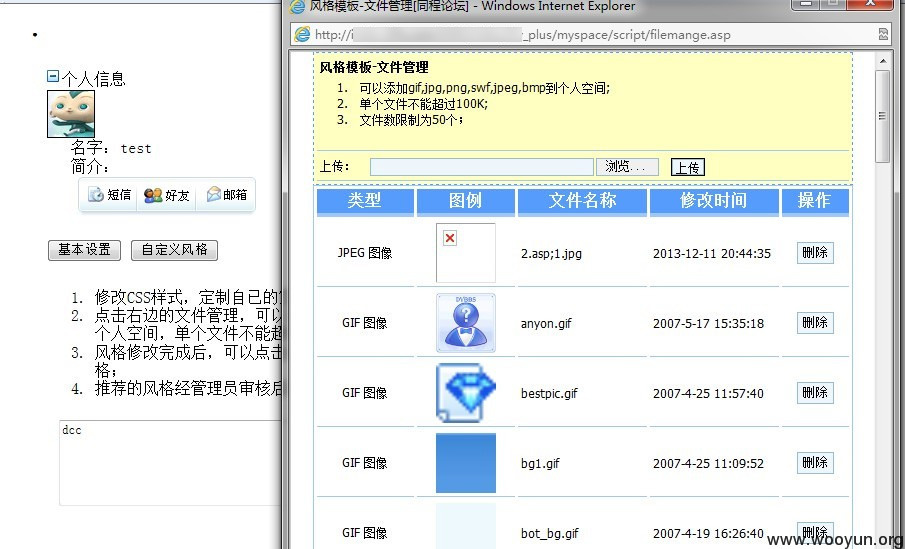

但是,除了这个漏洞,dvbbbs 8.0还存在一个上传漏洞,披露的较少。首先访问http://***.17u.com:8080/inbbs/index.asp,我们就会看到多了几个链接

,我们打开个性主页,点击个人空间管理,然后选择自定义风格,然后浏览文件,直接上传iis6解析漏洞格式文件,成功得到shell

拿到shell,执行命令一看,高兴坏了,在域里面,这是贵公司要注意的,不能把业务的系统和办公的系统混在一起,有风险,要隔离。shell是非system权限(win 2k3 x64)。并且服务器安装了赛门铁克,没面杀的exp,免杀无望,只能眼巴巴的看着域管的登陆的历史记录!!

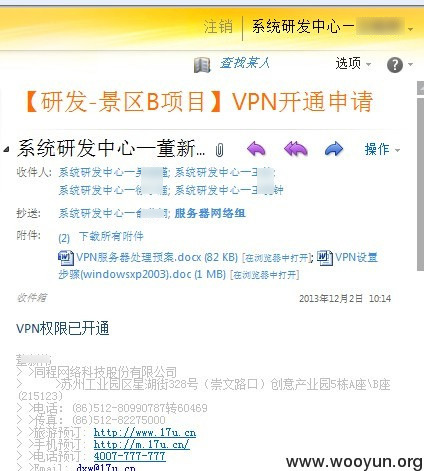

于是准备数据挖掘,尝试组合出密码。于是连接bbs数据库,列出bbs管理员,登陆接口用owa,运气好,找到一个用同密码的管理员 w***,win server登陆失败,owa登陆成功,在里面发现vpn连接说明书,和判断的一样,外网要是访问不到vpn入口,要么是cicso的一个客户端登陆vpn要么是pptp。

,拨入vpn进入内网,发现某台机器目录可以匿名访问,发现了一个数据库连接文件,shell连接,再次获得一些用户信息。然后

执行完2个命令,在获得的数据中寻找,发现xbb4765的密码和数据表中的密码一样,成功获得域权限。至此,内网已经沦陷,其实一般渗透思路就是这样,如果管理人员按照渗透人员的思路来考虑,防护,被渗透风险被大大降低。希望同程网能够加强安全意识。

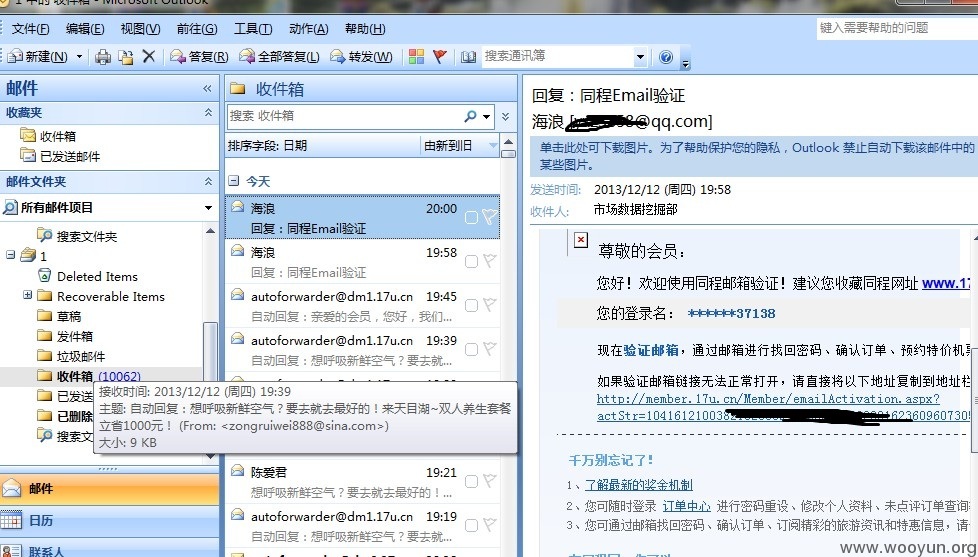

最后,是要复现猪猪侠的重置密码漏洞。我也试了下,当忘记密码时,对[email protected]会发送重置密码链接过来,并且有效时间是48小时。我在域用户找到了support这个用户,由于win2008的问题,密码无法获取,也就不深入了。虽然不能进邮箱,但是能看邮件也行啊,因为有效时间是48小时,所有可以导出邮件。。。exchange支持命令行下导出邮件,所以重置任意用户密码也是可以的。导出后本地outlook打开。

漏洞证明:

修复方案:

加强外部网站安全,教育员工不要使用与其他服务相同的系统密码,加强业务与办公的网络隔离。此次测试没有恶意,也没有做任何破坏,可以排查日志。收集到的数据已经删除,shell地址:http://***.17u.com:8080/inbbs/images/2.asp;1.jpg。希望同程网越来越好。

版权声明:转载请注明来源 if、so@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2013-12-16 09:54

厂商回复:

内网漏洞,相关部门正在处理中,感谢if、so

最新状态:

暂无