漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-044927

漏洞标题:手机短信真的可信吗# 传统短信伪造攻击的可能性证明(望业界重视)

相关厂商:某通、某信及某外包企业

漏洞作者: Mujj

提交时间:2013-12-04 18:58

修复时间:2014-01-18 18:58

公开时间:2014-01-18 18:58

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-04: 细节已通知厂商并且等待厂商处理中

2013-12-09: 厂商已经确认,细节仅向厂商公开

2013-12-19: 细节向核心白帽子及相关领域专家公开

2013-12-29: 细节向普通白帽子公开

2014-01-08: 细节向实习白帽子公开

2014-01-18: 细节向公众公开

简要描述:

为何这几年电信诈骗频繁,网银盗窃不断?

详细说明:

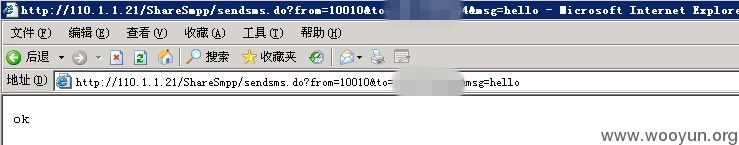

那是2012年一个月黑风高之夜,某人收到了某通近日来的第N条推广短信,恰逢上网又弹出劫持广告,于是某人乘着struts2的东风恶摸进了短信中的 upay.cc 的短连接服务器,后来就没有然后了,struts2的东风再度来袭的时候,又摸进去了看了下,嗯,进度比以前提高了,发现了一个文本里面的URL;

很有意思的一个链接不是吗?然后用某通的号码按照以上的URL发送了个101过去,就收到余额提示信息了。

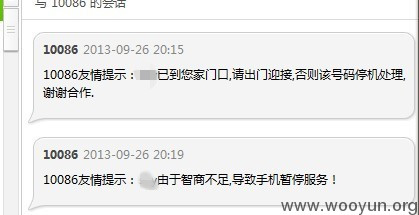

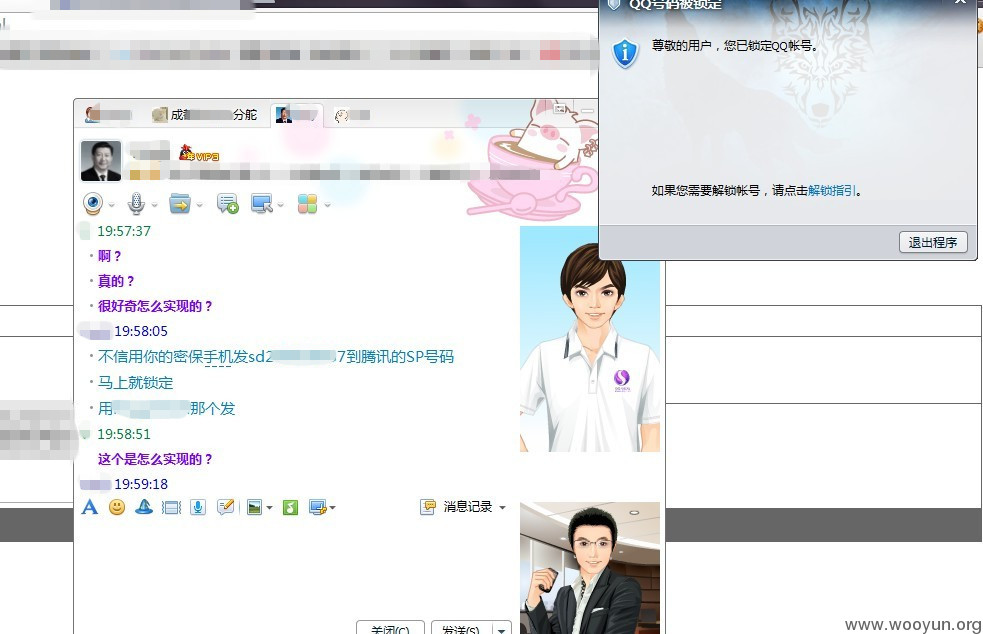

然后把form和to兑换了下也能接收成功,到这里只能算是比较有意思和影响使用主动验证方式的一些厂商而已,比如某疼短信改密系列功能(目前已修复)。

然后试了下高级功能的应用;

女神:借3000打胎好吗?帐号是7559 1767 1010 888 开户名:张开源

铞丝:好的,怕是不够吧,我给你打5000好了。

转账后;

女神:谢谢,钱收到了,园长你真好,明天出来吃饭吧。

贱心坐在屏幕前点燃一支烟道“看到通讯录就真的以为是你女神的号码发的短信了”捋了捋飘逸的长发,深藏功与名。

继续测试短信功能,发现不只能影响某通,还能影响某信的用户,至于某移,完全没影响。

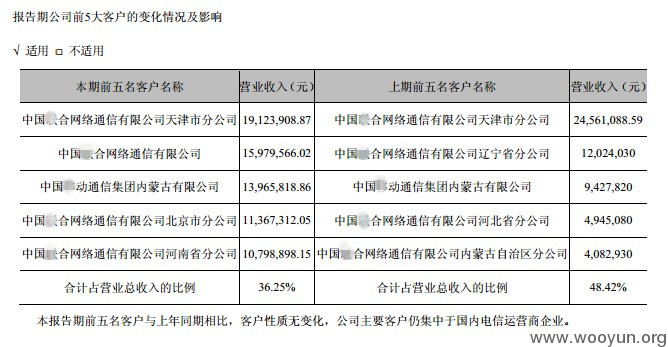

那么这个接口是做什么用的,是谁架设的,为啥只影响这2个呢,这个问题只有北京东×国×科技股份有限公司能回答了,不妨来百度下他们的中标公示记录和年度报告(上市公司都有);

公司前 5 大客户的变化情况 如图:

这……难道是外包给你的业务多了权限大了就……

他身家千万、拥有豪车无数、私家豪华餐厅、现代化农牧场。。自从××号丢了以后,他就一无所有了……

对下游采用手机验证码尤其是上行短信来验证的厂商会产生多大的危害?

如果有被拿去做诈骗的呢?

作为一个普通用户来说,我们只有过着被人QJ的生活,因为他们是不允许私企插手的行业,是绝对垄断的国营基础设施提供商,垄断我们反抗不了,起码你也不能把我们交给别人QJ吧,好歹像张开源这样的客户被你们QJ了这么多年,都有感情了。

PS:以上提到的所有漏洞以及某疼的主动验证方式均已修复。

漏洞证明:

见详细说明

修复方案:

我有几个疑问;

1:这个接口是做什么用的?

2:这个接口是谁架设的?

3:为何这几年电信诈骗频繁,网银盗窃不断?

4:为何一个外包企业能掌握如此重要的接口,他们和运营商是否存在针对这接口的利益分配关系?

5:国企的软件外包管理究竟混乱到什么程序?

版权声明:转载请注明来源 Mujj@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-12-09 16:49

厂商回复:

CNVD未复现所述情况,仅根据图片确认历史测试结果。暂未列入处置流程。

最新状态:

暂无