漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-026047

漏洞标题:苏宁漏洞大礼包一份 (Shell+跨盘任意下载+内部平台数据库+上万份内部文件任意浏览...)

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 3King

提交时间:2013-06-16 02:49

修复时间:2013-07-31 02:49

公开时间:2013-07-31 02:49

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-16: 细节已通知厂商并且等待厂商处理中

2013-06-16: 厂商已经确认,细节仅向厂商公开

2013-06-26: 细节向核心白帽子及相关领域专家公开

2013-07-06: 细节向普通白帽子公开

2013-07-16: 细节向实习白帽子公开

2013-07-31: 细节向公众公开

简要描述:

无法直视... 请允悲 = =

详细说明:

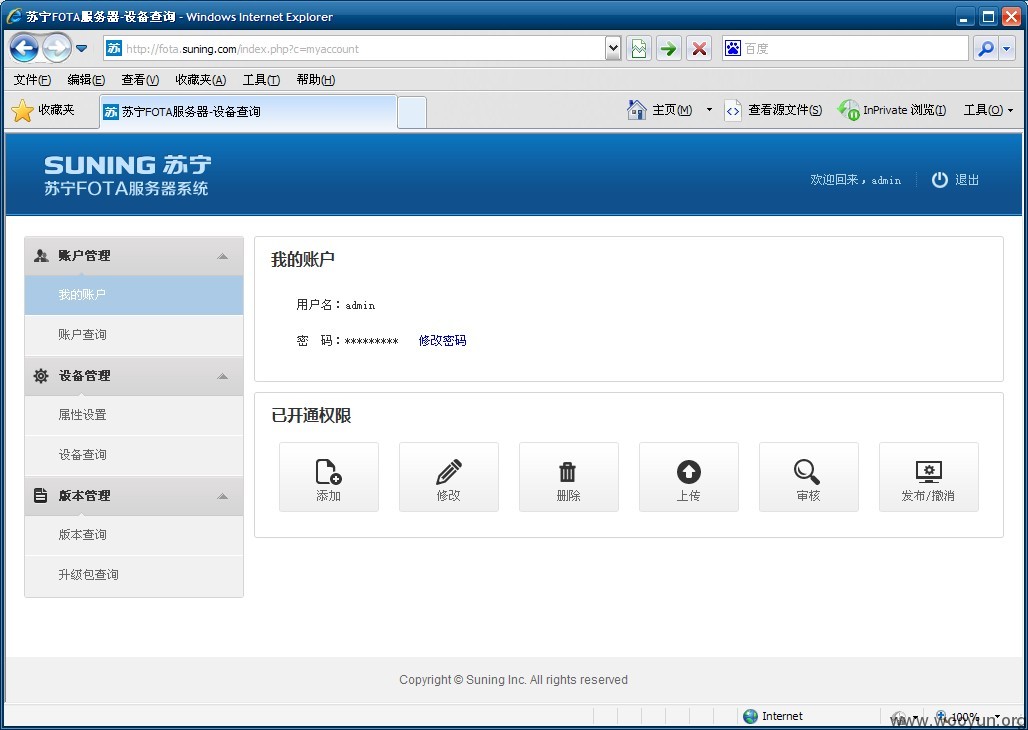

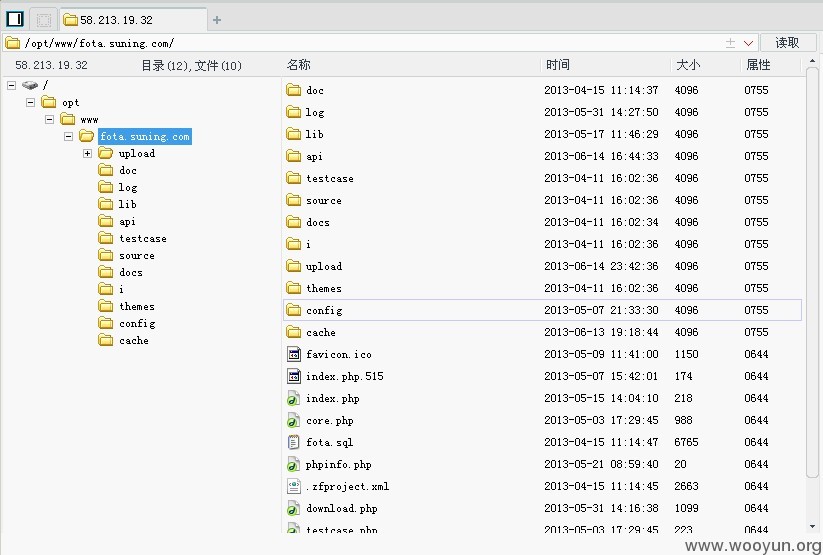

1.某站弱口令+任意上传致shell

地址位于:http://fota.suning.com

弱口令:Admin:Administrator

任意上传漏洞位于“修改版本”和“升级包查询”页

上传后得Shell

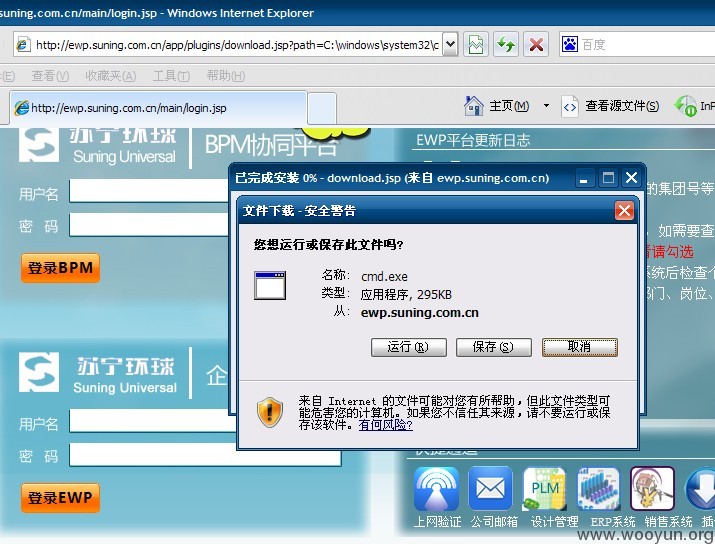

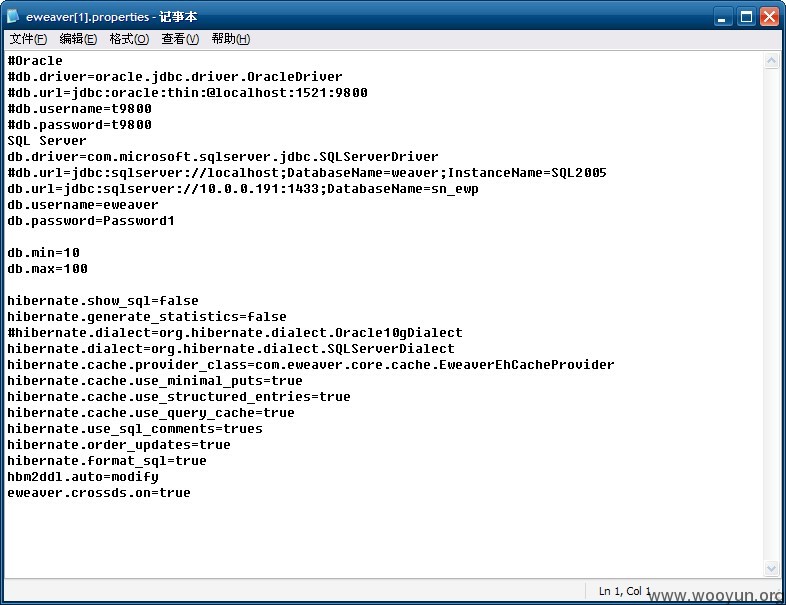

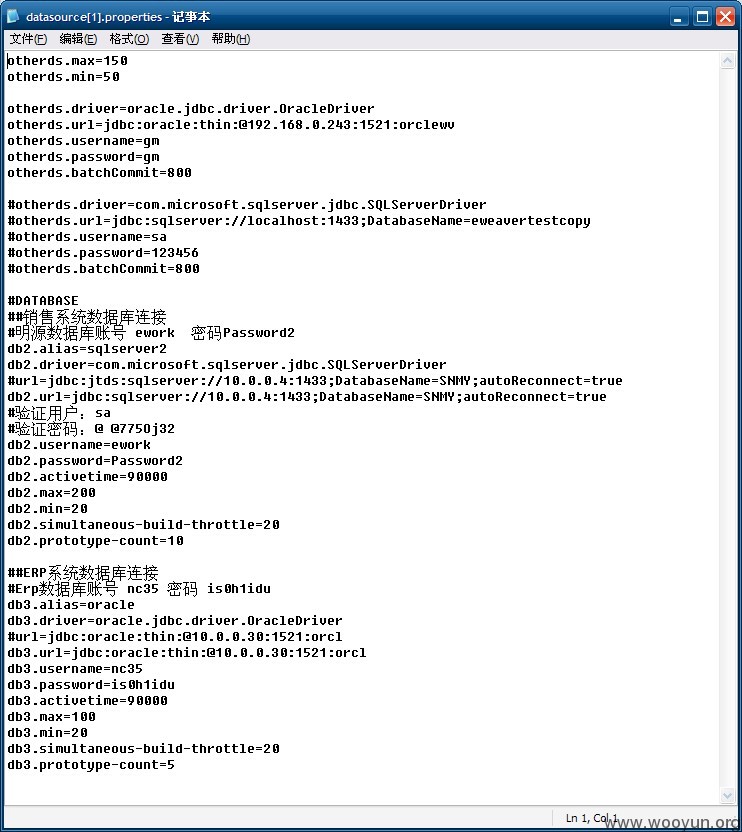

2.苏宁企业办公平台任意文件跨盘下载

地址位于:http://ewp.suning.com.cn/app/plugins/download.jsp

Path可自定义任意盘符的任意文件。

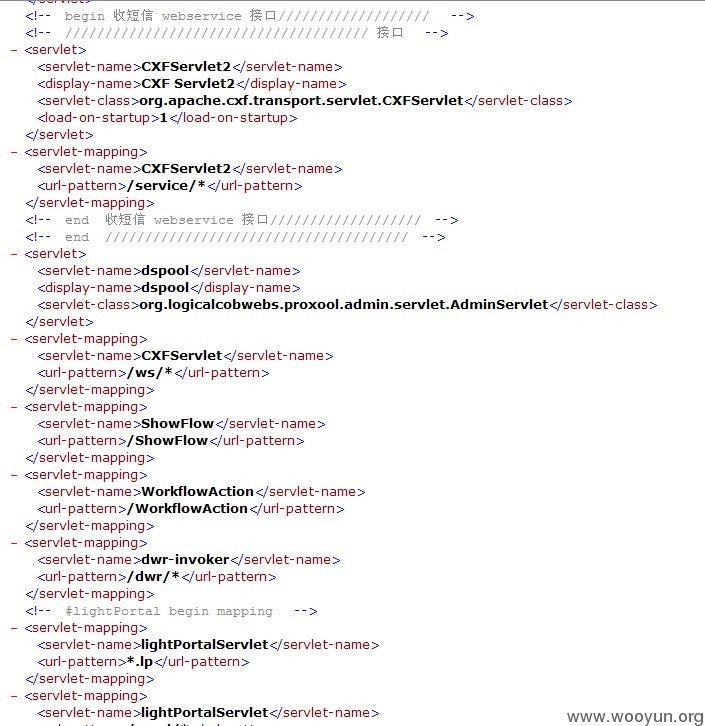

下载到WEB-INF\web.xml文件

Oracle和MSSQL数据库密码

此服务器使用的是泛微平台。考虑到系统运作和本人技术实力,未对服务器做进一步测试。

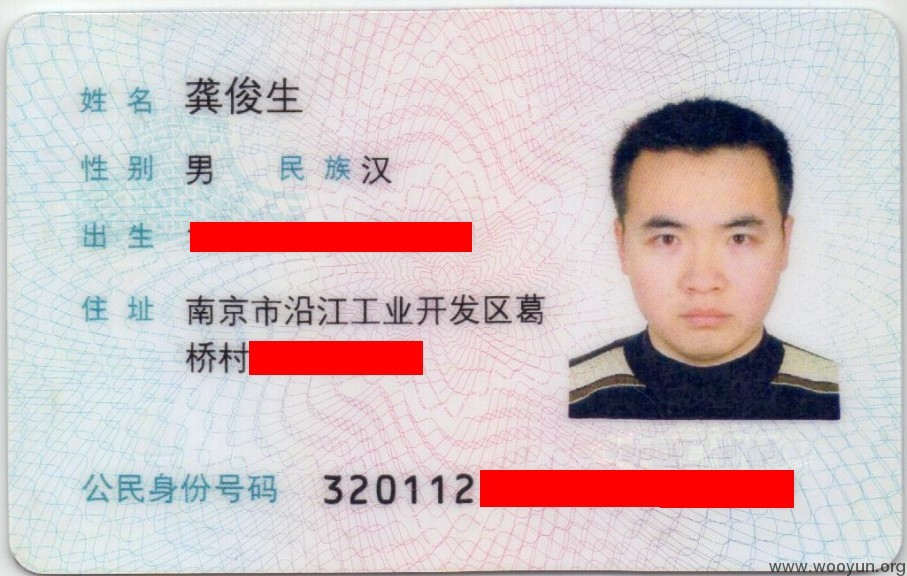

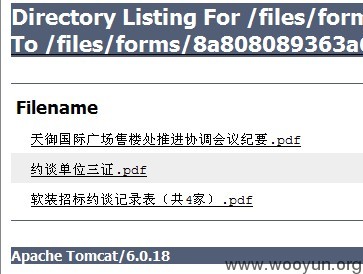

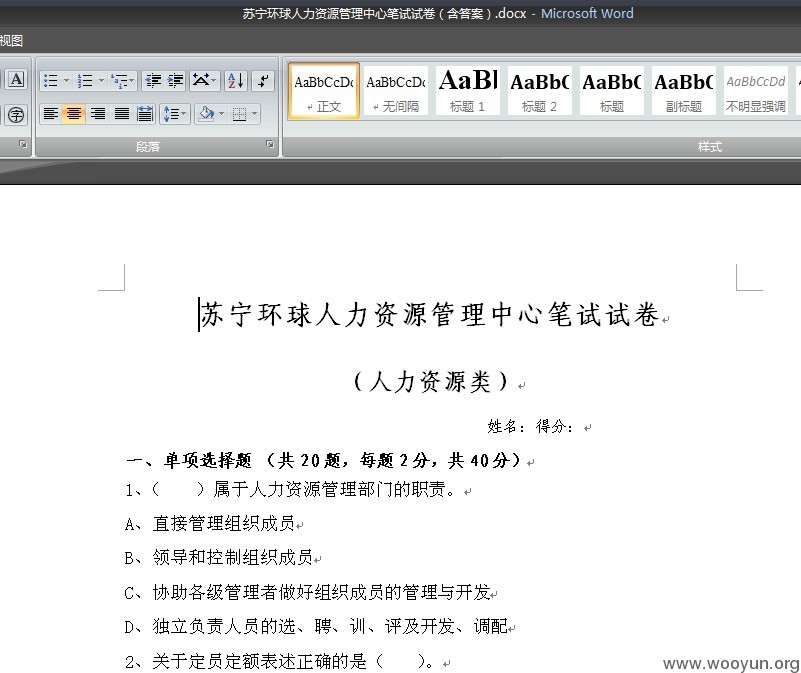

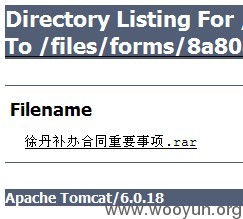

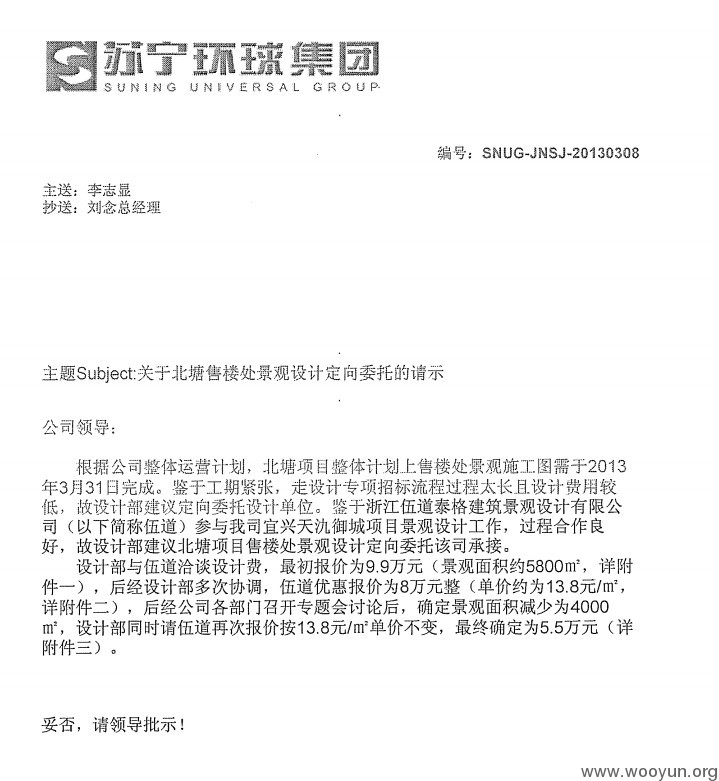

3.苏宁OA系统列目录导致上万份内部文件任意浏览

地址位于:http://oa.suning.com.cn

由于配置问题,导致列目录,大量合同,纪要,申请表,甚至员工身份证复印件任意浏览。

目测至少上万份。由于高度敏感,就不多贴了。文件时间跨度从09年到13年。

漏洞证明:

修复方案:

漏洞危害我就不用说了..

对于1:

·更改密码

·删除本例中涉及的webshell

对于2:

·删除或修改download.jsp

·更改数据库密码

对于3:

·看着办 0.0

话说送了苏宁这么大一个礼包,是不是得礼尚往来呀... →_→

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-06-16 09:09

厂商回复:

首先感谢您对苏宁易购安全的关注。其次漏洞1经验证,确实存在。漏洞2,3涉及到苏宁环球集团,需要进一步进行沟通和确认。礼物方面,RANK分数达到了,礼尚往来是必须的。

最新状态:

暂无