漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120490

漏洞标题:苏宁易购漏洞大礼包(某内部系统5W+弱口令、任意文件上传、1566台服务器密码泄漏)

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: niliu

提交时间:2015-06-14 19:20

修复时间:2015-07-30 18:12

公开时间:2015-07-30 18:12

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-14: 细节已通知厂商并且等待厂商处理中

2015-06-15: 厂商已经确认,细节仅向厂商公开

2015-06-25: 细节向核心白帽子及相关领域专家公开

2015-07-05: 细节向普通白帽子公开

2015-07-15: 细节向实习白帽子公开

2015-07-30: 细节向公众公开

简要描述:

由于信息比较敏感,不便深入测试了,希望厂商尽快修复吧。

详细说明:

这次主要以内部系统和通讯平台为主。

先说一下内部平台问题

1.

内部云店学习平台

无验证码,后端也没有放爆破机制

看了下源文件

发现苏宁的内部系统都是以工号进行认证的,并且通用。

只要其中一个系统接口有问题,撞出来的密码其他内部系统都可以登录。

同时内部社区也可以登录

2.内部云店社区

3.苏宁人系统

都是通用的

这些系统接口都没有验证。

另外苏宁人--个人中心头像上传没有任何限制,可传任意文件

目录可控,后缀可控,只是所有可用目录无执行权限...

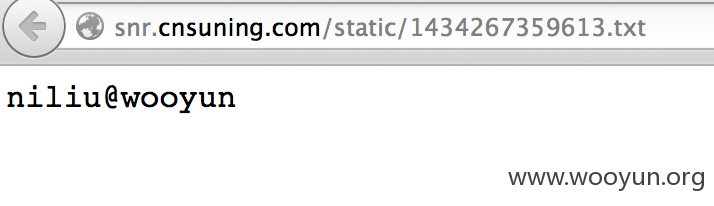

证明

http://snr.cnsuning.com/static/1434267359613.txt

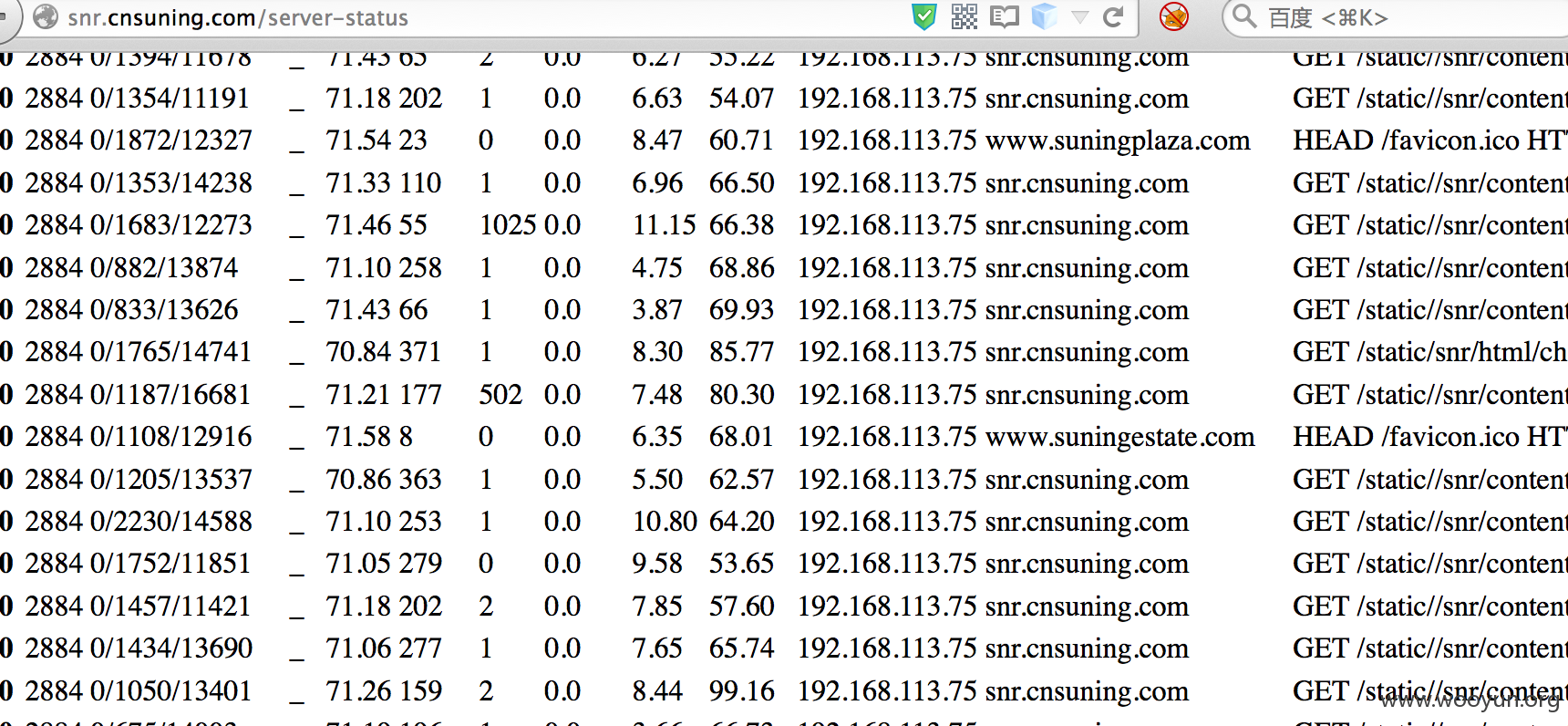

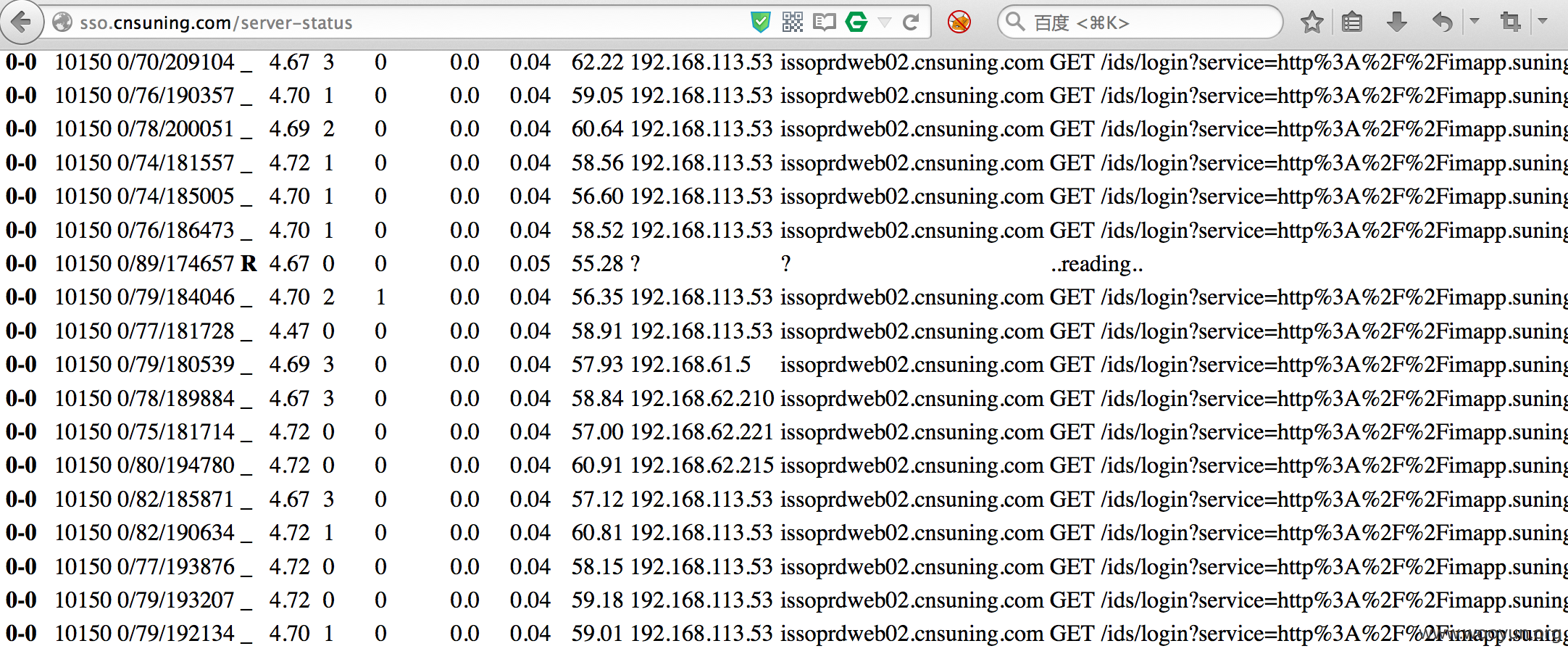

另外还有一处信息泄露

另一处信息泄露

漏洞证明:

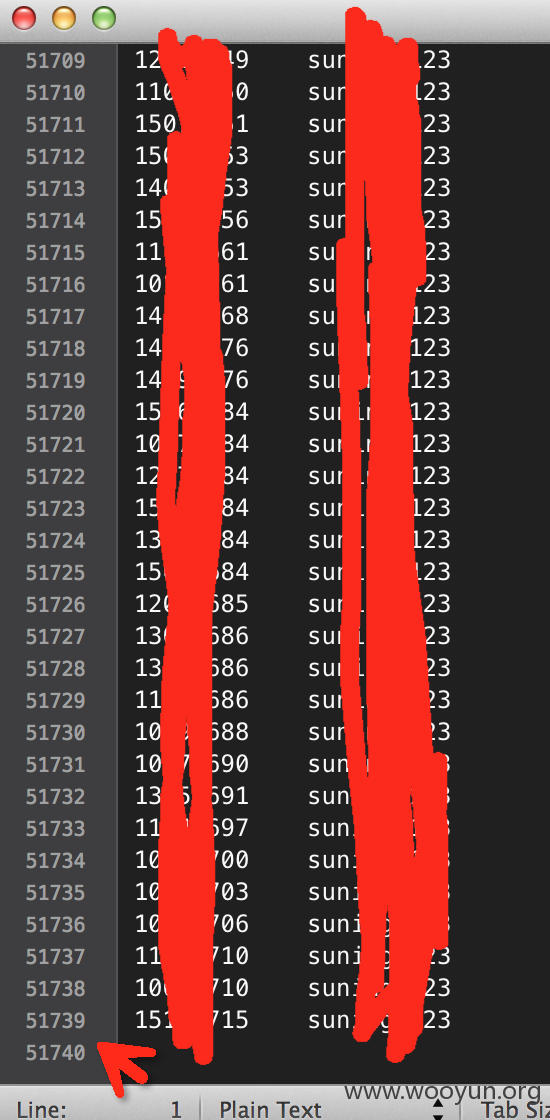

最重要的是员工号命名规则被猜解出,仅仅撞了一个固定弱口令就撞出来5W+弱口令

相关接口

根据用户名命名规则生产了一个72W的用户名字典,测试成功如下

这些弱口令配合上一个漏洞里提到的内部豆芽系统,登录了几个账号看了一下。

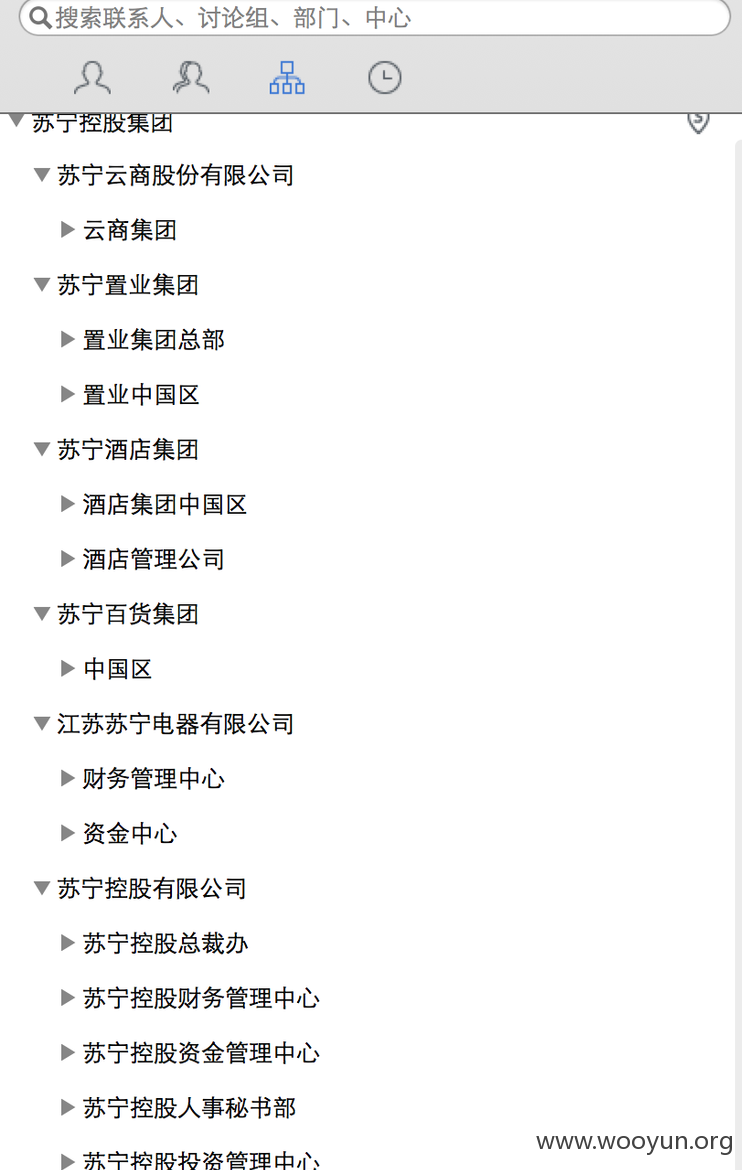

豆芽是苏宁自己开发的类似QQ和微信的软件。

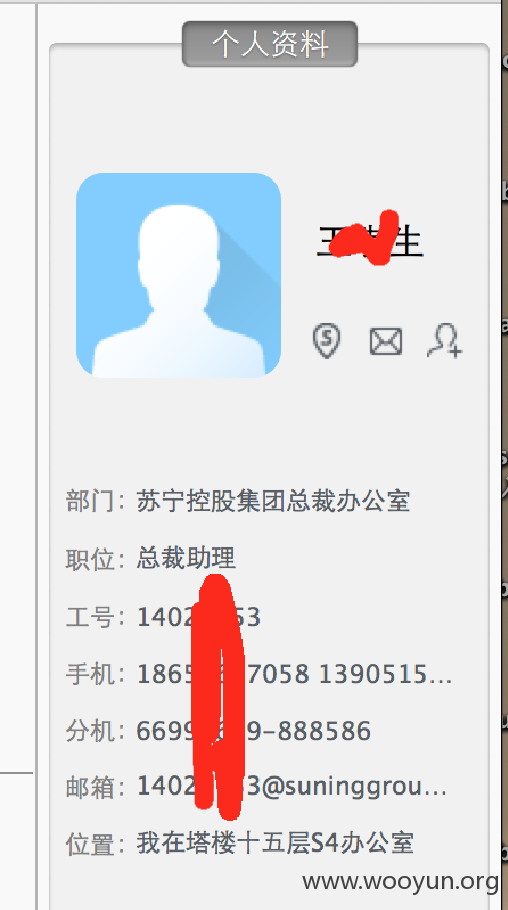

里面有企业所有的组织架构,员工联系方式,手机号,邮箱,职位信息等等。其中APP接口可以批量获取数据。

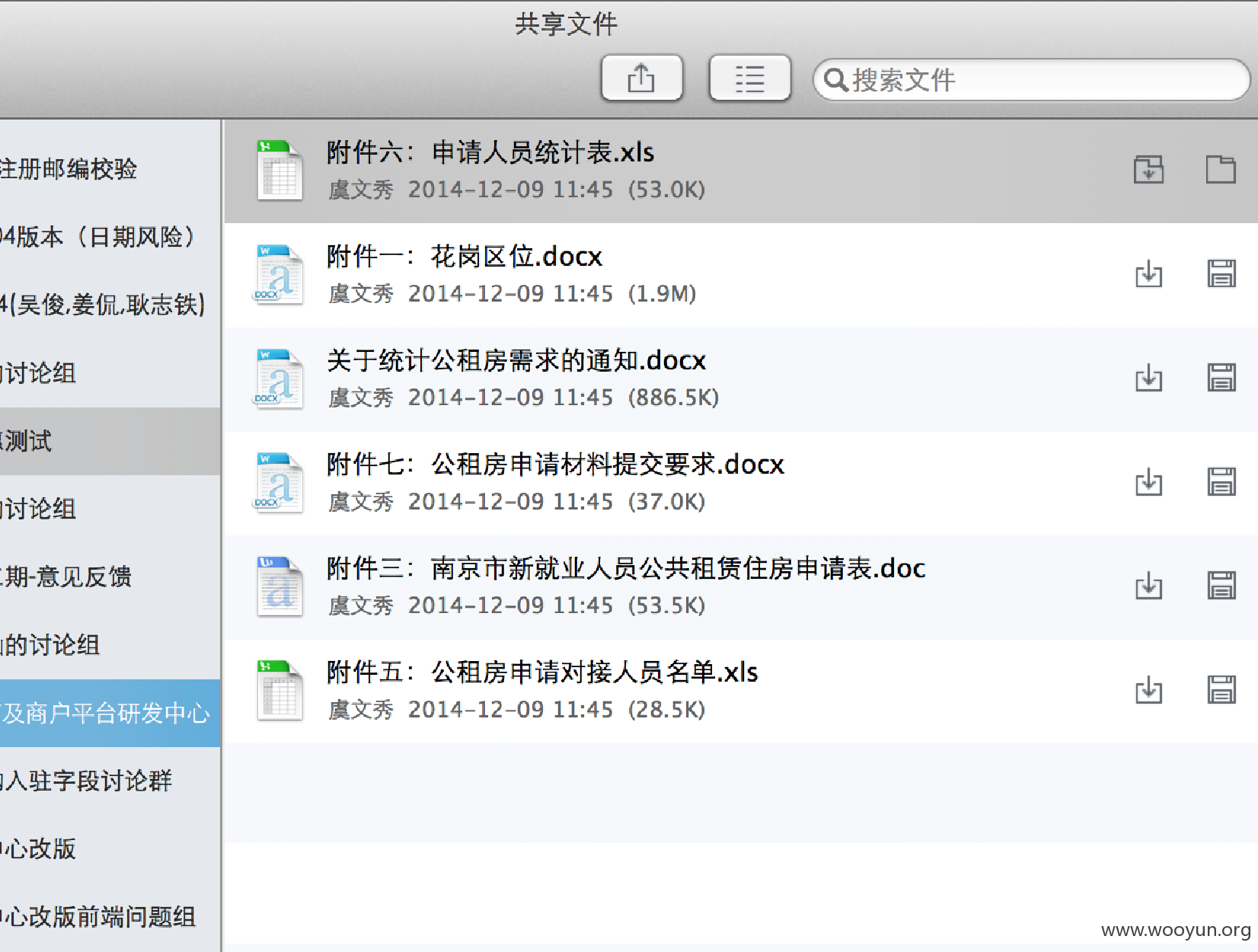

除了这些基本信息,登录后会同步改用户之前的所有聊天记录,云盘文件等等。

其中登录到了几个运维部门的账号 发现泄漏的信息太敏感,就没再深入测试了。

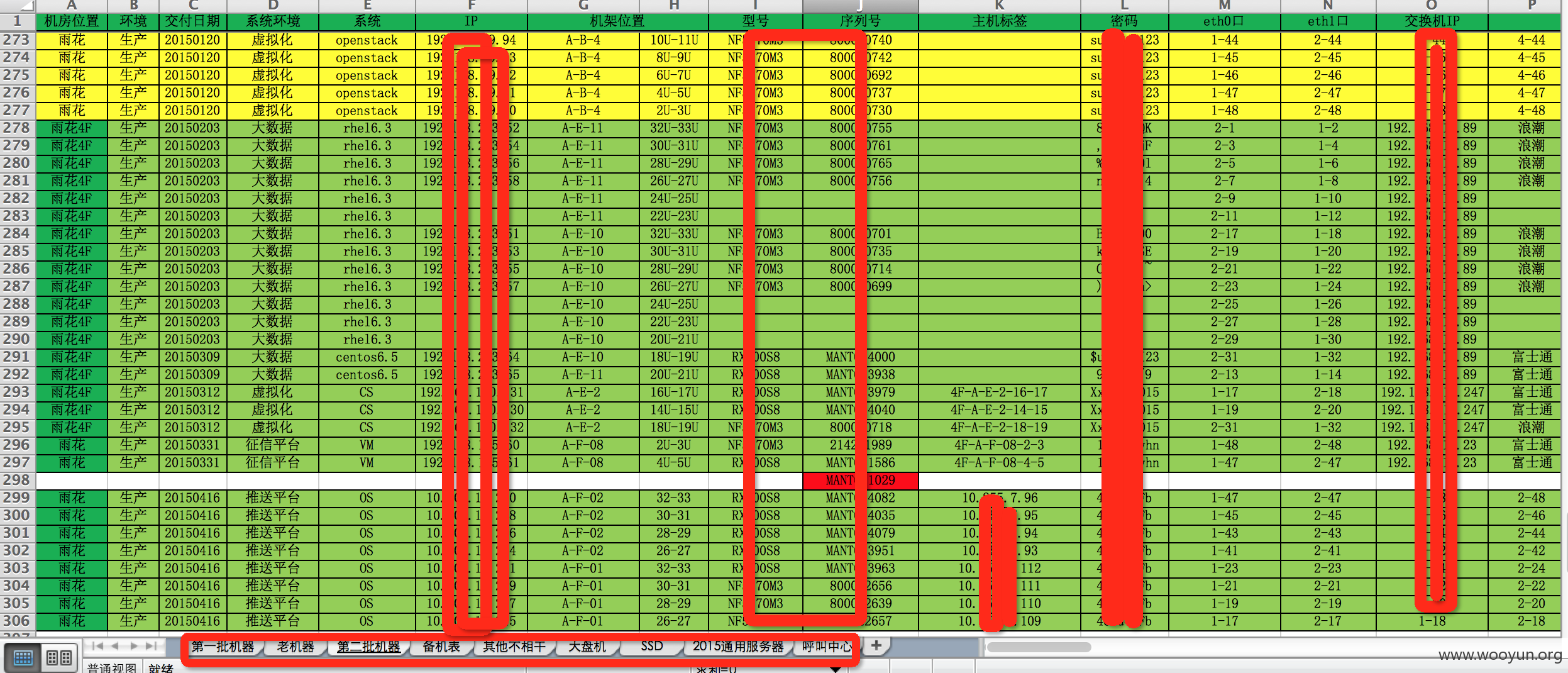

另外发现一个excel表格,打开后吓尿了...9个工作表统计了一下

620+138+306+301+30+171=1566台服务器IP+密码等信息

就不过多的截图不证明了。如果配合一个内网shell或vpn后果将不堪设想。请厂商赶紧修复吧!

修复方案:

我觉得问题的根源身份认证方式

1.内部系统对外接口没有限制,可猜测大量的账号密码。

2.系统间身份认证又是通用的,才导致进一步的严重信息泄漏。

3.密码使用规则没有统一标准要求。豆芽系统重要程度不亚于邮件系统。

4。测试的时候发现厂商可能已经检测到此次测试行为,并对泄漏的密码进行了限制登录。这一点还是比较赞的。希望没对厂商业务造成影响。实在抱歉!

版权声明:转载请注明来源 niliu@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-15 18:11

厂商回复:

感谢提交,稍后送上礼品卡。

最新状态:

暂无