漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063875

漏洞标题:穷游网某漏洞造成一系列严重问题可沦陷官方支付宝账户[可提现]

相关厂商:穷游网

漏洞作者: 梧桐雨

提交时间:2014-06-07 12:27

修复时间:2014-07-23 22:04

公开时间:2014-07-23 22:04

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-07: 细节已通知厂商并且等待厂商处理中

2014-06-07: 厂商已经确认,细节仅向厂商公开

2014-06-17: 细节向核心白帽子及相关领域专家公开

2014-06-27: 细节向普通白帽子公开

2014-07-07: 细节向实习白帽子公开

2014-07-23: 细节向公众公开

简要描述:

一个极小极小的漏洞造成的严重安全问题,有可能导致大量的收入外流,如果拿去洗黑钱。当然我没有这么做。这个收入比得上30个众测高危漏洞的奖金了。来个雷吧?ps:没有动你们的一分钱,仅仅只是为了提醒下你们。不多说了,看细节。

详细说明:

不知道是否有精华?好了,我要开始讲述这个故事了。

0x01:

故事得先从2013年的某个秋天,批量扫了qyer.com的二级域名,当时扫完发现没有什么漏洞,便存着列表,没有去做什么。

0x02:

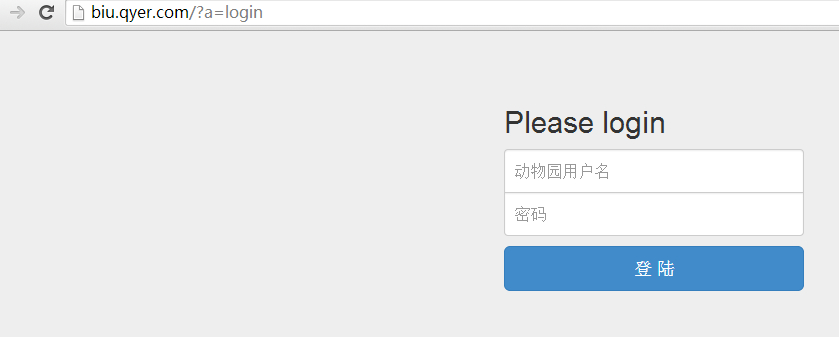

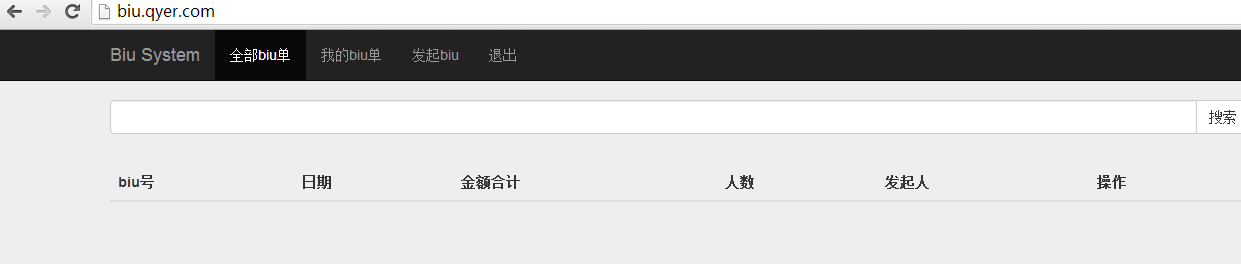

最近心血来潮,随便挑选了一个域名,biu.qyer.com。

通过对以上域名的探测,我发现了一个轻微的信息泄漏:

大概翻了一下没有什么进展。

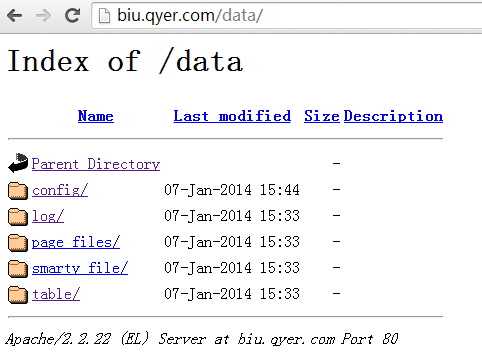

但是当我随手输入data目录想看看是否有数据文件的时候出现了以下场景:

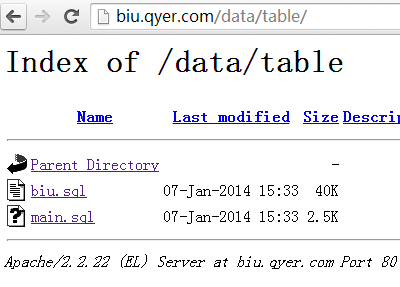

直觉告诉我有戏。在table目录下,我找到了biu.qyer.com的数据库备份:

把sql文件下载回来之后,第一时间要做的,显然就是找对应用户破解密码进后台了。

0x03:

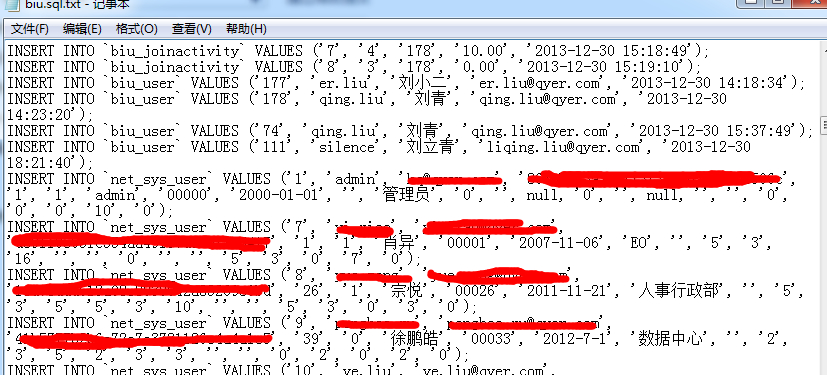

不出意料,biu.sql的确是一份网站的备份文件:

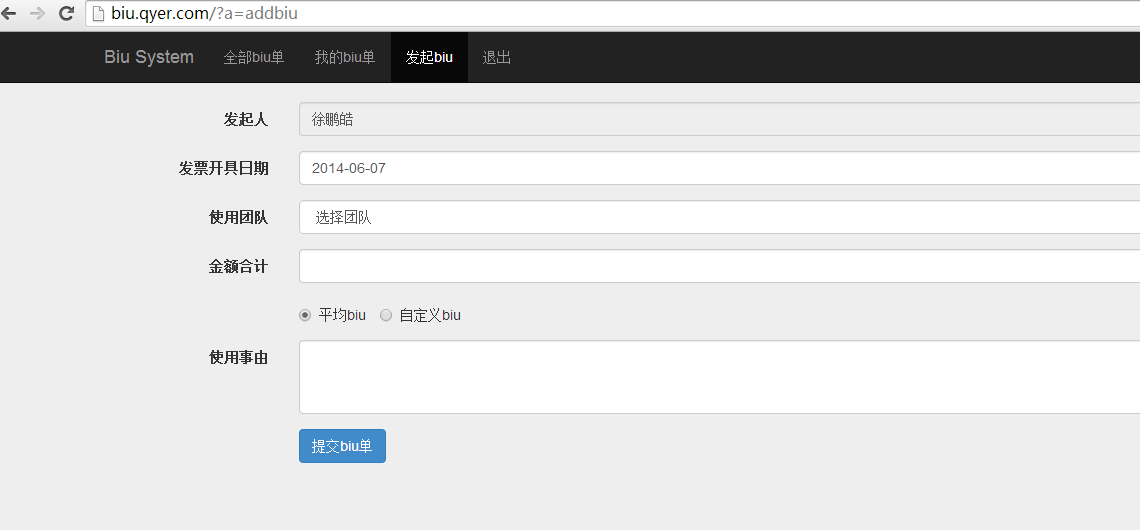

通过对md5破解,运气不佳。仅仅破解出一个可以登录的用户,并且成功登录后台:

后台没有特殊的功能,也就没有继续深入。

0x04:

测试思路如果稍微猥琐点?

我突然想到了,这里有qyer.com的邮箱。那么这里的md5 password肯定也有一部分是穷游内部邮件系统在用的。于是乎我便稍微做了一下尝试,用biu.sql里头泄漏的email+md5破解的密码。然后成功进入了一个mm的邮箱。

漏洞证明:

0x05:

还是一个运营妹子哦,而且还有很多招聘信息:

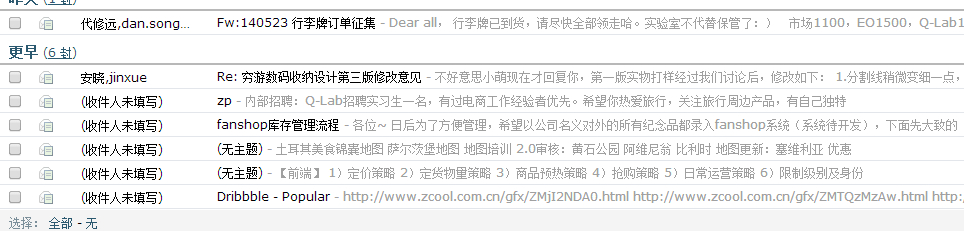

通过对邮件的一些浏览:

最最最关键的,有一位员工居然把支付宝修改的登录密码+支付密码也毫无保留的发送过来了:

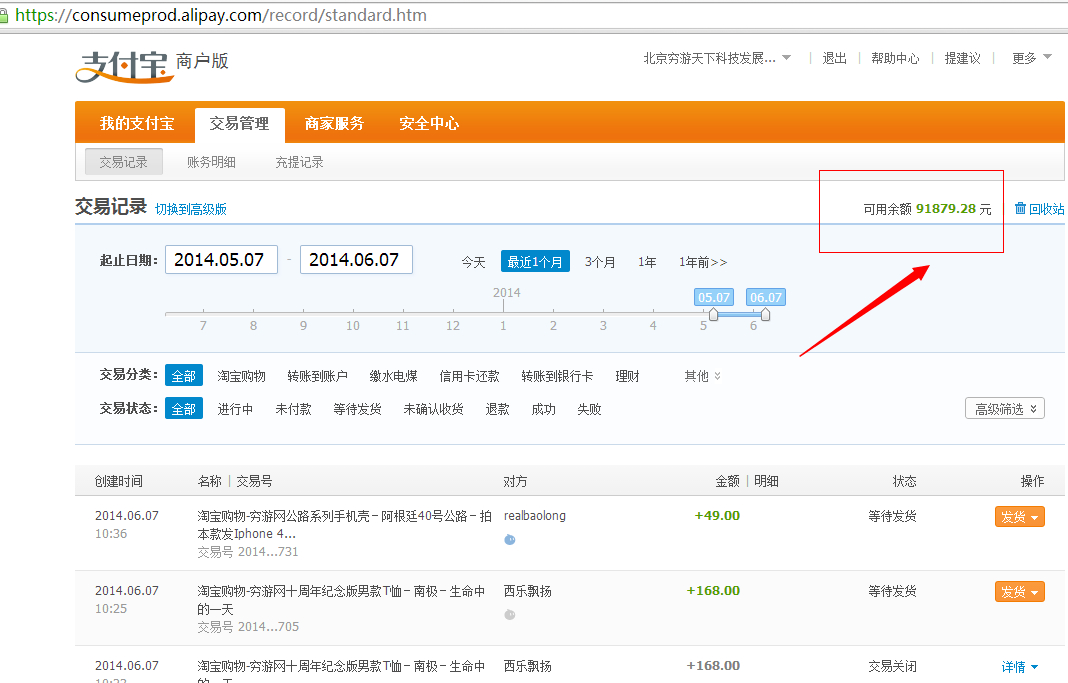

登录之后:

再看星标邮件:又一个非常多¥的账户:

登录下看看:上面的支付宝账户密码都拿到了的,而且支付密码也有的前提。

考虑到深入的危害性,没有再继续了,邮件还有很多敏感内容。不一一贴出来,声明已经把所有敏感文件清理并且删除,望尽快收到漏洞详情之后修改对应账户密码!

修复方案:

biu.qyer.com 目录权限设置的问题

用户弱口令问题

已经泄漏的用户问题。

要修改的都修改下吧。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-06-07 13:36

厂商回复:

非常感谢提醒,正在处理中!

最新状态:

暂无