漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-043476

漏洞标题:如家#第7弹 未修复的弱口令漏洞导致的连环惨案(数据库 OA mail系统沦陷)

相关厂商:如家酒店集团

漏洞作者: X防部

提交时间:2013-11-20 14:38

修复时间:2014-01-04 14:38

公开时间:2014-01-04 14:38

漏洞类型:内容安全

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-20: 细节已通知厂商并且等待厂商处理中

2013-11-20: 厂商已经确认,细节仅向厂商公开

2013-11-30: 细节向核心白帽子及相关领域专家公开

2013-12-10: 细节向普通白帽子公开

2013-12-20: 细节向实习白帽子公开

2014-01-04: 细节向公众公开

简要描述:

如家#第7弹 未修复的弱口令漏洞导致的连环惨案(数据库 OA mail系统沦陷)

哈哈让你不及时修复 给了我机会!

详细说明:

前情介绍: WooYun: 如家#第4弹 弱口令再次拿下某运营网后台

http://mgs.homeinns.com/motelbbs/

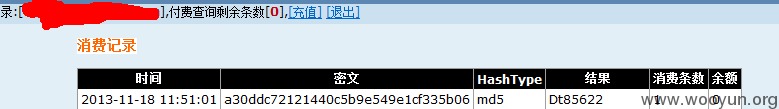

弱口令:huangy 密码MD5:a30ddc72121440c5b9e549e1cf335b06

花费的20大洋破解出的MD5数值:Dt85622

此为上集简介,如家可能因为MD5数值无法破解,没有修改所有导致今天的进一步渗透:

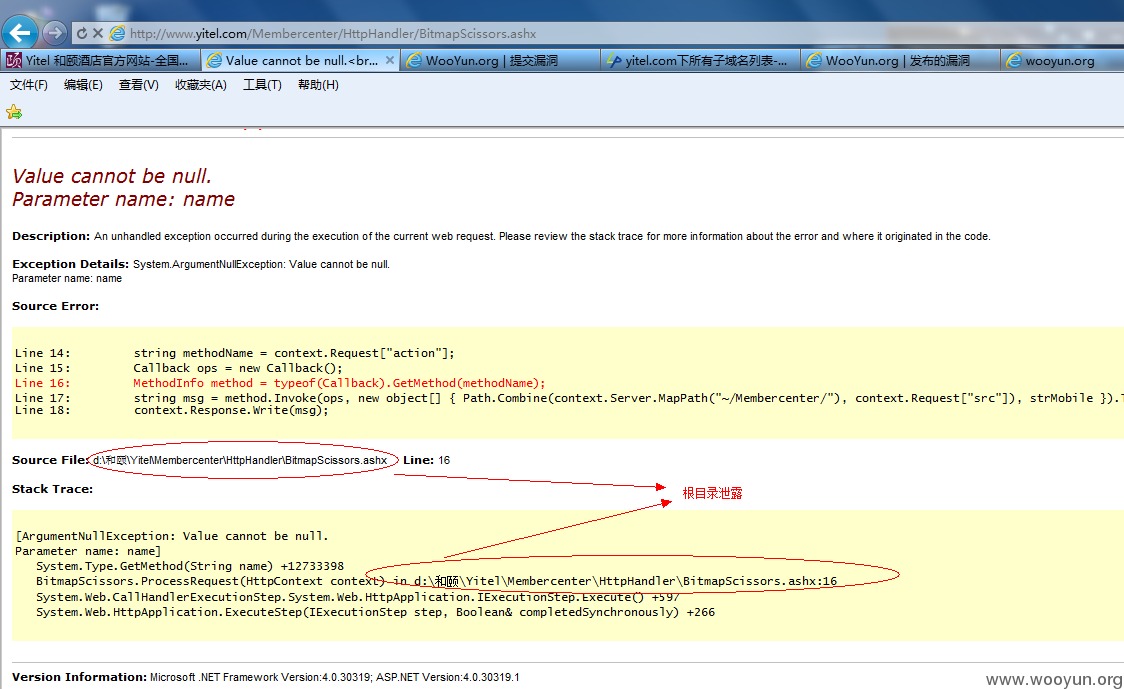

登陆后台 找出数据库备份路径:

http://mgs.homeinns.com/motelbbs/database/bbsxp2008(2013-11-20).mdb

发现c程序对数据库文件mdb有限制无法下载:

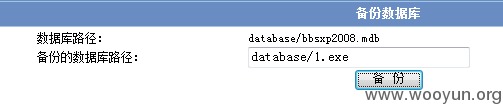

修改下备份的文件数据后缀,看看能否突破:

成功突破:

http://mgs.homeinns.com/motelbbs/database/1.exe

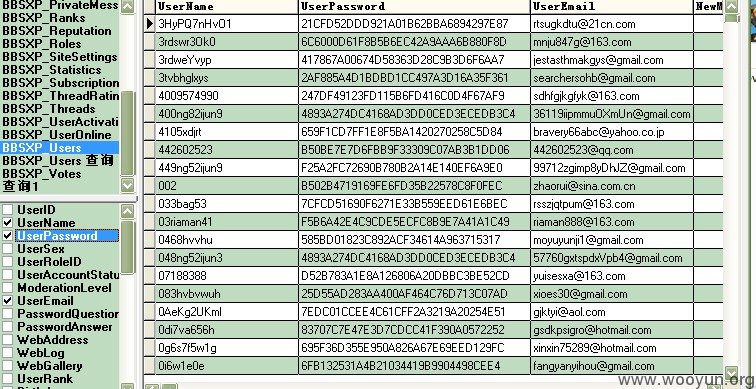

发现修改后缀的数据库文件可以下载!

利用社会工程学理论的密码唯一性看看能否沦陷mail OA等系统:

http://mail.homeinns.com/

随意找个账号:zyzhang 密码: ch00055871

成功登陆!

漏洞证明:

null

修复方案:

null

版权声明:转载请注明来源 X防部@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-11-20 14:46

厂商回复:

感谢关注!

最新状态:

暂无