漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-041143

漏洞标题:IPUB联网数字标牌(数字广告牌)管理系统4.x系列版本均存在任意代码执行漏洞可控制大量设备

相关厂商:上海腾翼多媒体技术有限公司

漏洞作者: 一只猿

提交时间:2013-10-27 07:33

修复时间:2013-12-11 07:34

公开时间:2013-12-11 07:34

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-27: 细节已通知厂商并且等待厂商处理中

2013-10-29: 厂商已经确认,细节仅向厂商公开

2013-11-08: 细节向核心白帽子及相关领域专家公开

2013-11-18: 细节向普通白帽子公开

2013-11-28: 细节向实习白帽子公开

2013-12-11: 细节向公众公开

简要描述:

这让我想起了2012年北京地铁的“王鹏你妹”事件

详细说明:

http://www.teamhd.net(上海腾翼多媒体)是一家专注广告机的公司,旗下IPUB联网数字标牌管理系统4.x系列都存在struts2漏洞。其主站上标示的演示地址同样存在漏洞。详细见证明。

漏洞证明:

IPUB联网数字标牌(数字广告牌)4.x全版本均存在struts2漏洞。

谷歌关键字:

IPUB联网数字标牌平台 - 欢迎登录

Welcome to IPUB System

测试中发现7枚实例。

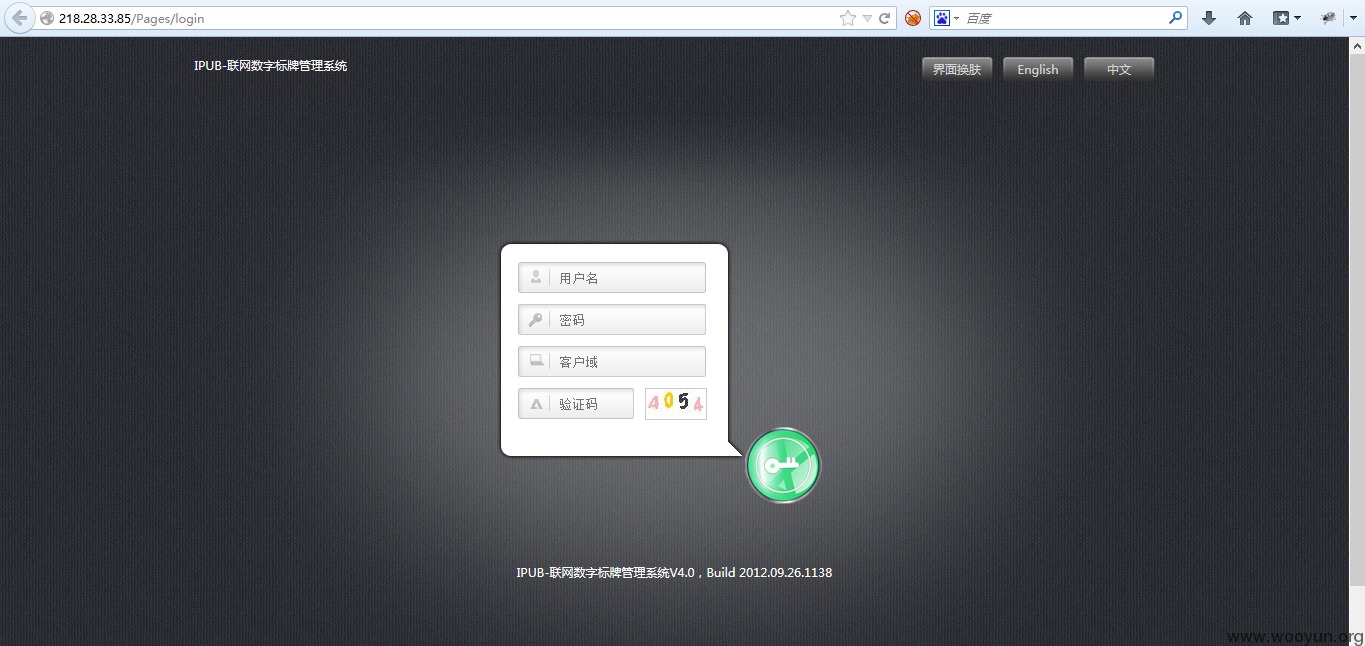

http://218.28.33.85/Pages/login.action 版本号V4.0,Build 2012.09.26.1138

http://218.202.21.69/Pages/login 版本号V4.2 2012.12.24.1392

http://117.34.92.121/Pages/login 版本号V4.3 2013.03.08.1495

http://www.nti6.org/Pages/login 版本号V4.3 2013.03.08.1495

http://bdwifi.com/Pages/login 版本号V4.3 2013.03.08.1495

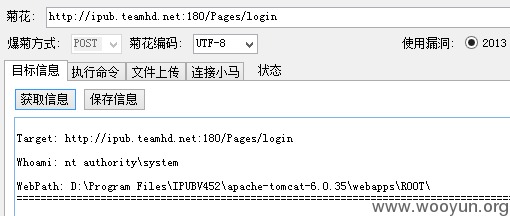

http://ipub.teamhd.net:180/Pages/login (官方演示系统)版本号V4.5 B2013.09.16.1650

http://www.sangpushan.net/(测试时此地址无法访问,可能是由于此系统的定时开关机功能导致)

官方演示系统所给出的版本号为最新版本。检测发现存在漏洞,推断之前所有版本均存在漏洞。这里给出最新版的检测结果截图。

具体检测过程我这里拿第一个地址为例子,其他几个地址(不同版本)的均做过检测,漏洞均存在,我这里就不做多余的证明。

具体流程#

漏洞地址:http://218.28.33.85/Pages/login.action

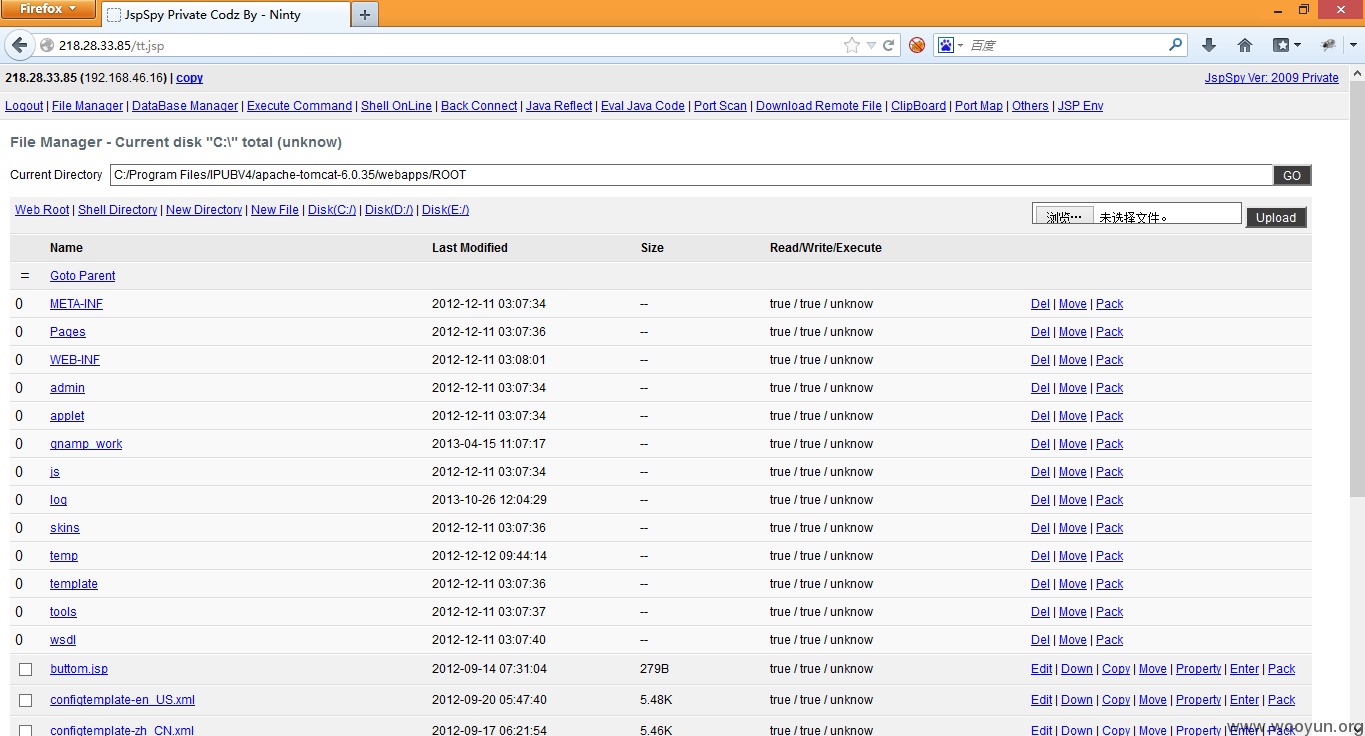

getshell

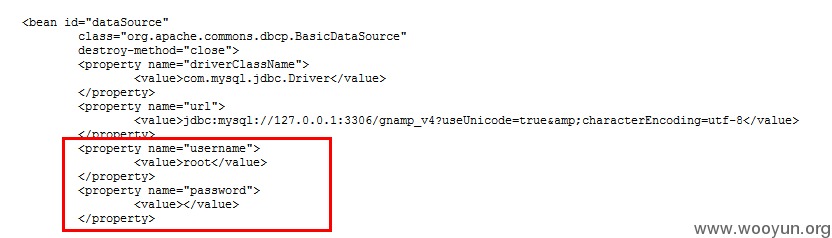

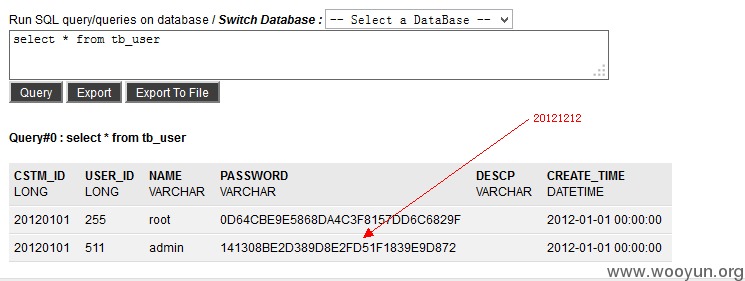

查看数据源配置文件mysql root权限,密码为空

拿到管理

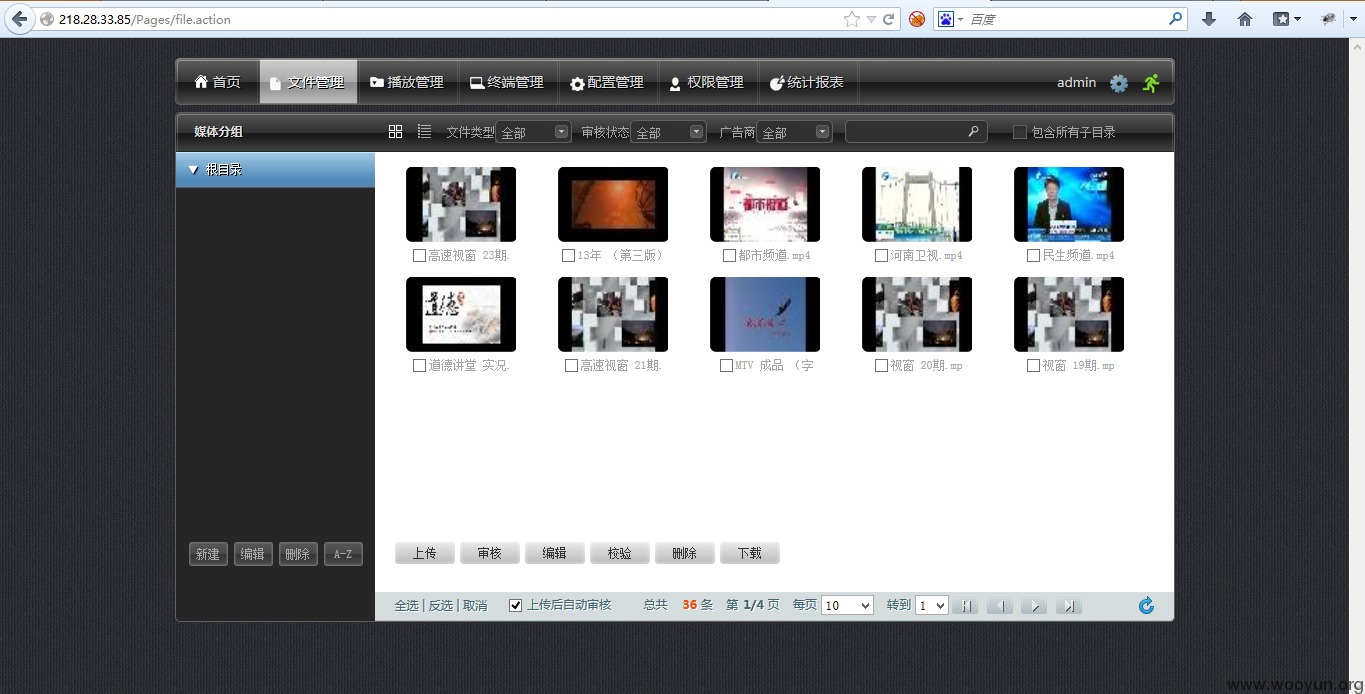

登录成功

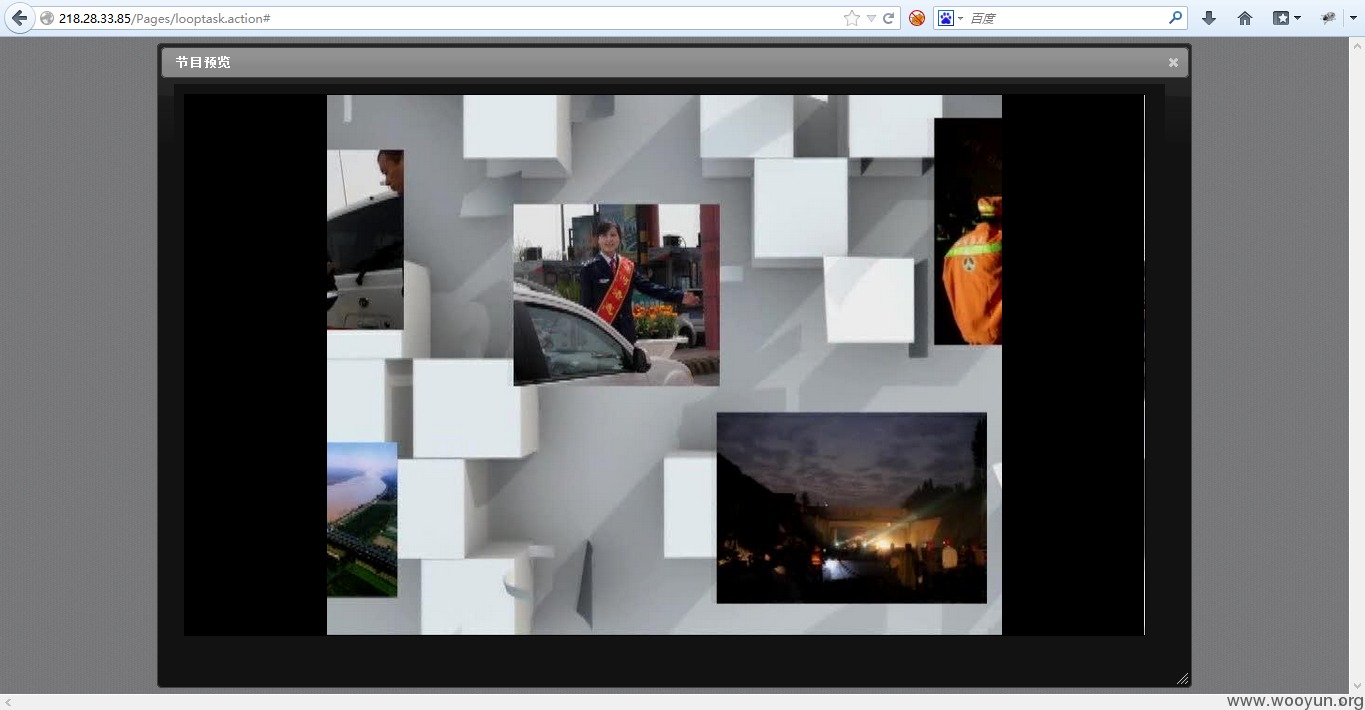

预览广告

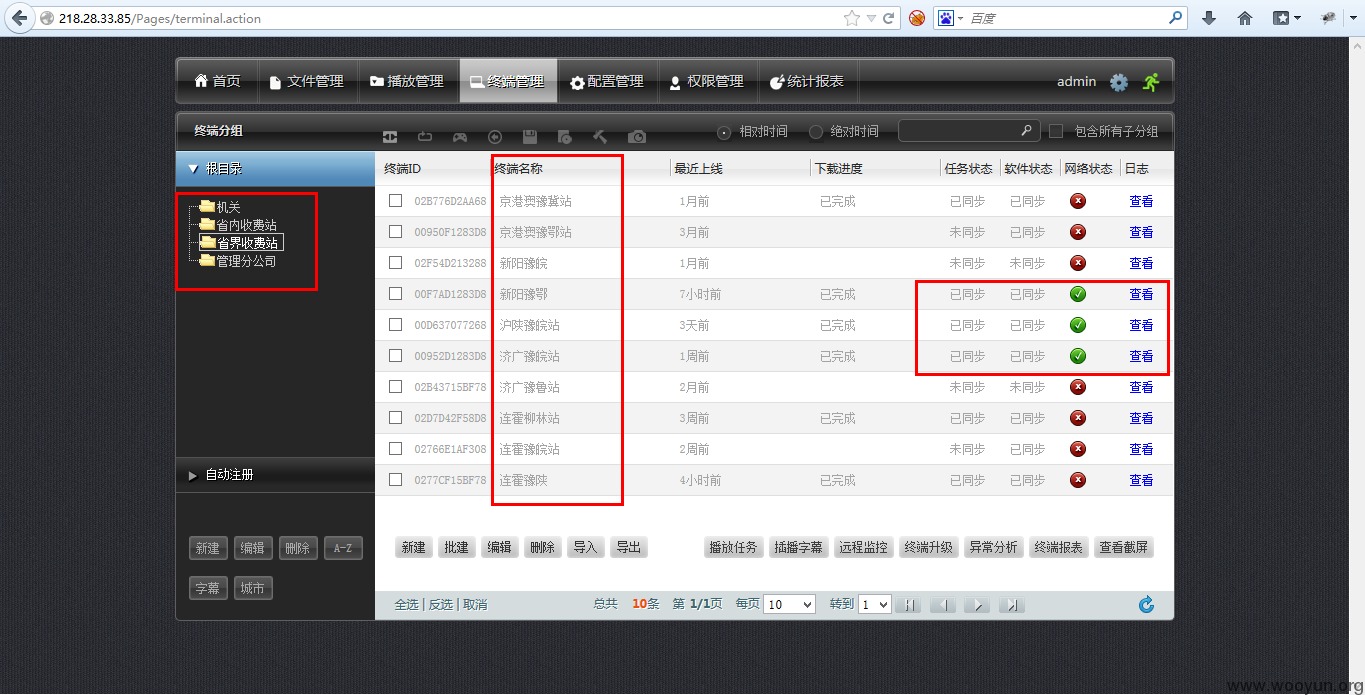

可直接控制大量设备的广告播放。

在其他地址测试过程中发现此系统在国外也有用到,而且控制的设备也是非常多。测试实例就发一个,其他实例请厂商自行测试,我这里不再累述。

修复方案:

补丁

版权声明:转载请注明来源 一只猿@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-10-29 20:50

厂商回复:

CNVD确认并复现所述情况,同时在多个实例上确认为通用软件漏洞,由CNVD尝试通过公开渠道联系软件生产厂商处置。

最新状态:

暂无