漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036275

漏洞标题:傲游浏览器4.2.0.4000伪造任意网站漏洞*2

相关厂商:傲游

漏洞作者: blast

提交时间:2013-09-06 14:59

修复时间:2013-12-05 15:00

公开时间:2013-12-05 15:00

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-06: 细节已通知厂商并且等待厂商处理中

2013-09-06: 厂商已经确认,细节仅向厂商公开

2013-09-09: 细节向第三方安全合作伙伴开放

2013-10-31: 细节向核心白帽子及相关领域专家公开

2013-11-10: 细节向普通白帽子公开

2013-11-20: 细节向实习白帽子公开

2013-12-05: 细节向公众公开

简要描述:

不刷遨游的这类问题了……把大致发现的几个问题全发在解决方案里面了,关于这个洞:一个新的问题是因为竞争引发的(<-大牛们说的) 外加一个老的修的不完整的 之前感觉修的姿势不太对呀 发一次这种漏洞要折腾你们很久过意不去……所以给官人最后也提几个觉得能杜绝这类问题的解决方案~

详细说明:

1、

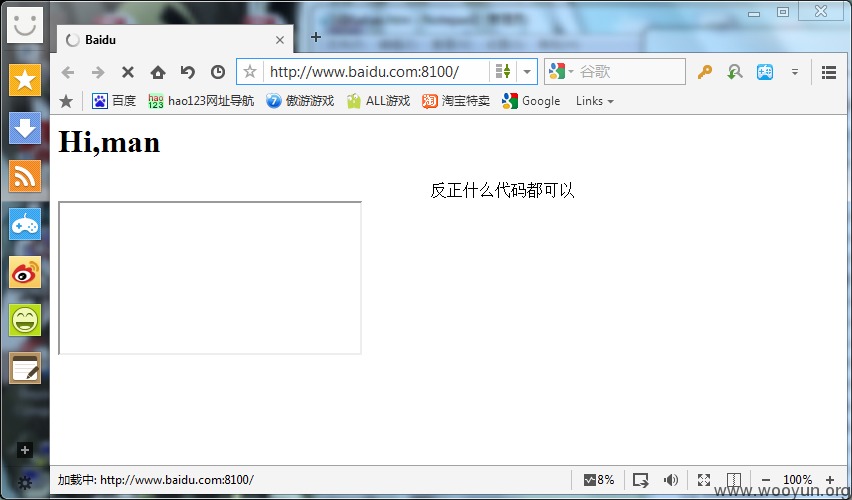

2、 修复的时候你们处理了域名但是忘了协议……

漏洞证明:

修复方案:

测试里面发现的问题,一点小建议,个人意见,官人觉着对的话就修一修吧

1、对修改地址的内容,例如:1)新窗口打开的、2)JavaScript更改地址的(eg: location.href, document.href, document.location, document.location.href, document.location.assign, location.assign)都放在[页面完全加载完](类似于ie的DISPID_NAVIGATECOMPLETE2事件)再进行,页面地址变化的时候把地址栏清空或者显示about:blank,这是所有浏览器都通用的做法,但是Maxthon官人应该是不小心把SetText之类的放到了DISPID_BEFORENAVIGATE2之类的刚开始的时候去了,所以出了很多这类问题

2、对明显长度太大的(例如长度大于2000的URL)不作处理,或者只显示2000字节,之前MxResMgr.dll是不是有这问题?处理太长的地址的时候CPU占100%,这个给很多需要时间的spoof带来了很大便利

3、对长度过长的URL(例如大于10000的URL)丢弃,之前发送请求貌似也是有这个问题,不知道是不是MxResMgr.dll弄的。

4、对alert()输出的过长字符采取类似IE的取1024字节后面加上......来代替,反正一屏幕也显示不出来后面的内容,而且遨游的对话框是自绘的,复制不出来字符。测试超长的alert甚至有时候能把Maxthon卡崩掉

5、对循环调用AddFavirote等函数的内容进行限制,这个玩意儿就不能放在循环里面……

后俩在家里小内存机器上面测试有时会崩溃,都是各种循环导致的,问题不大没发出来了……

版权声明:转载请注明来源 blast@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-09-06 15:30

厂商回复:

感谢帮助.

最新状态:

2013-10-16:内部已修复