漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035334

漏洞标题:北京联达动力OA协同办公管理平台任意文件上传漏洞

相关厂商:联达动力

漏洞作者: 猪猪侠

提交时间:2013-08-26 21:07

修复时间:2013-11-24 21:08

公开时间:2013-11-24 21:08

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-26: 细节已通知厂商并且等待厂商处理中

2013-08-30: 厂商已经确认,细节仅向厂商公开

2013-09-02: 细节向第三方安全合作伙伴开放

2013-10-24: 细节向核心白帽子及相关领域专家公开

2013-11-03: 细节向普通白帽子公开

2013-11-13: 细节向实习白帽子公开

2013-11-24: 细节向公众公开

简要描述:

通过测试,发现北京联达动力信息科技发展有限公司旗下的OA协同办公管理平台,存在任意文件上传漏洞,用户无需登录,即可上传文件至服务器,并且当做脚本文件执行。

详细说明:

#0 本OA协同管理系统的客户源

http://www.lkpower.com/templates/T_Second/index_150.html

#1 问题描述

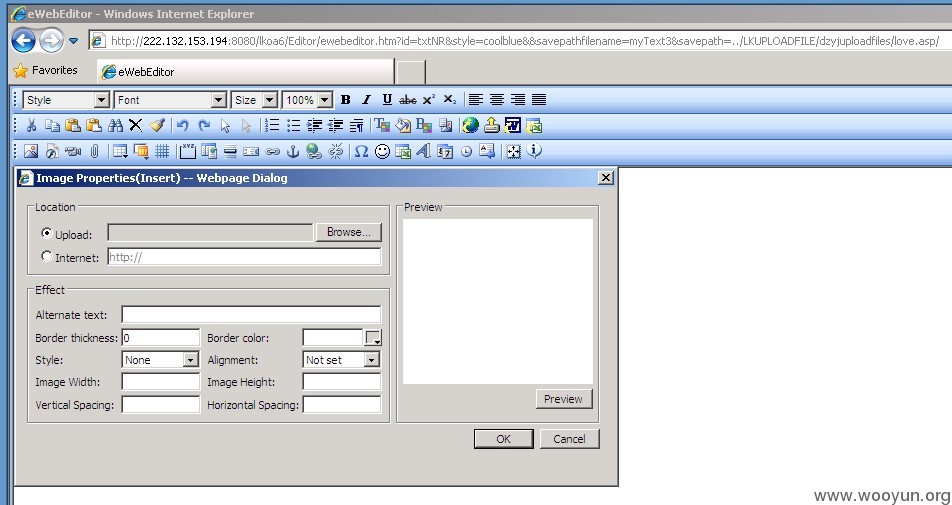

OA协同办公管理平台调用了某开源编辑器,ewebeditor,savepath 可篡改导致可上传任意文件至 /love.asp/ 类似文件夹中,并讲上传的文件当做脚本文件执行。

通过谷歌搜索:

北京联达动力信息科技发展有限公司 intitle:登录

http://222.132.***.***:8080/lkoa6/Editor/ewebeditor.htm?id=txtNR&style=coolblue&&savepathfilename=myText3&savepath=../LKUPLOADFILE/dzyjuploadfiles/love.asp/

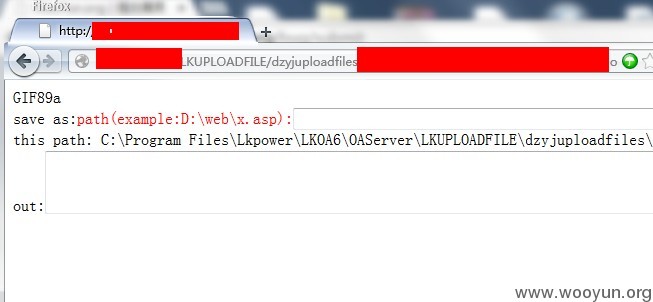

#2 成功上传后信息

漏洞证明:

#3 SHELL 地址

http://222.132.***.***:8080/lkoa6/LKUPLOADFILE/dzyjuploadfiles/love.asp/20130826202310486.jpg

修复方案:

# 校验savepath,或强制客户使用iis7以上中间件。

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-30 22:58

厂商回复:

CNVD确认并复现所述情况,通过互联网找到的用户实例较少,不过仍然可以确认为通用软件漏洞。从其官方网站用户列表找到的实例基本都处于内部网站,如果白帽子后续测试到其他实例,也欢迎继续以事件型漏洞提交。

rank 20

最新状态:

暂无