漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-014685

漏洞标题:读者多处安全漏洞导致主站沦陷,用户数据可能受到影响···

相关厂商:读者

漏洞作者: 陈再胜

提交时间:2012-11-13 10:48

修复时间:2012-12-28 10:48

公开时间:2012-12-28 10:48

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-11-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-12-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

继分站之后,主站也已经被拿下··········

详细说明:

拿下分站后,我闲着蛋疼,想拿下主站试试······脚本boy伤不起咧····

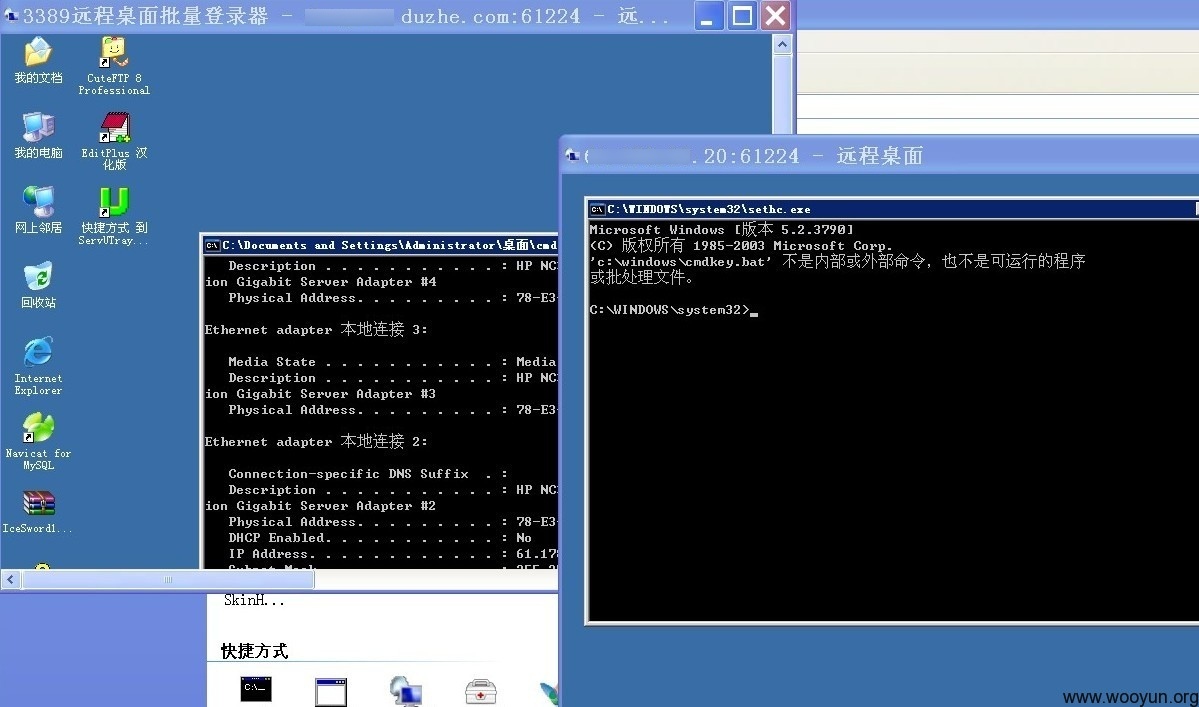

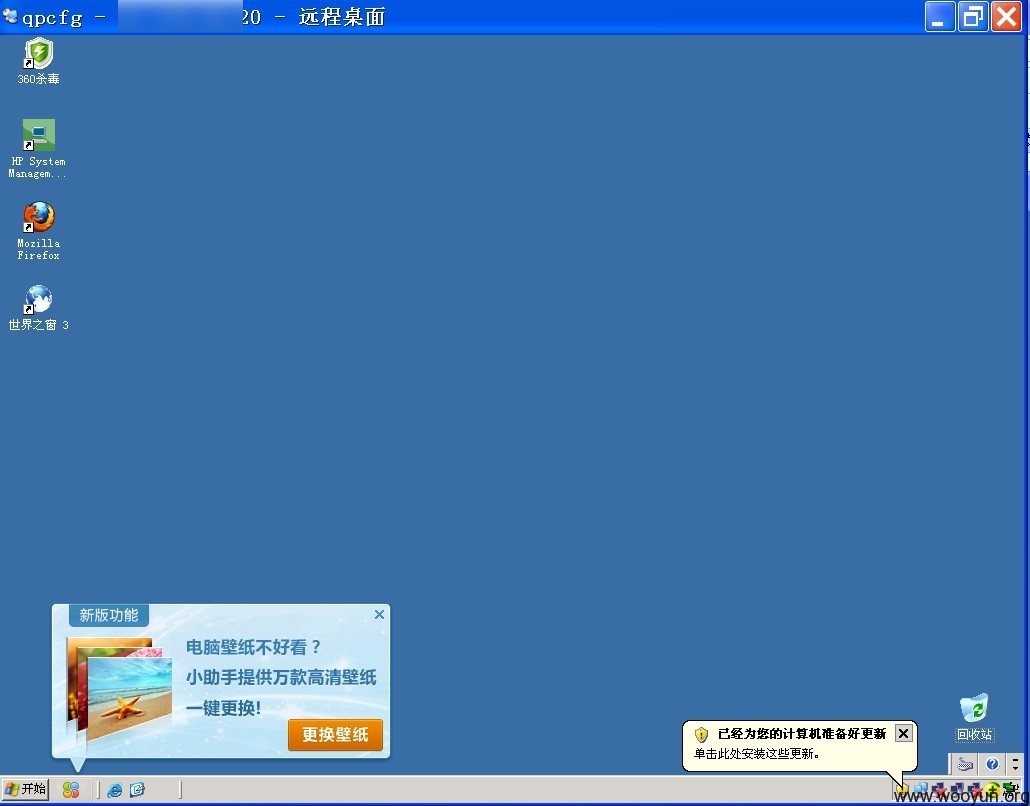

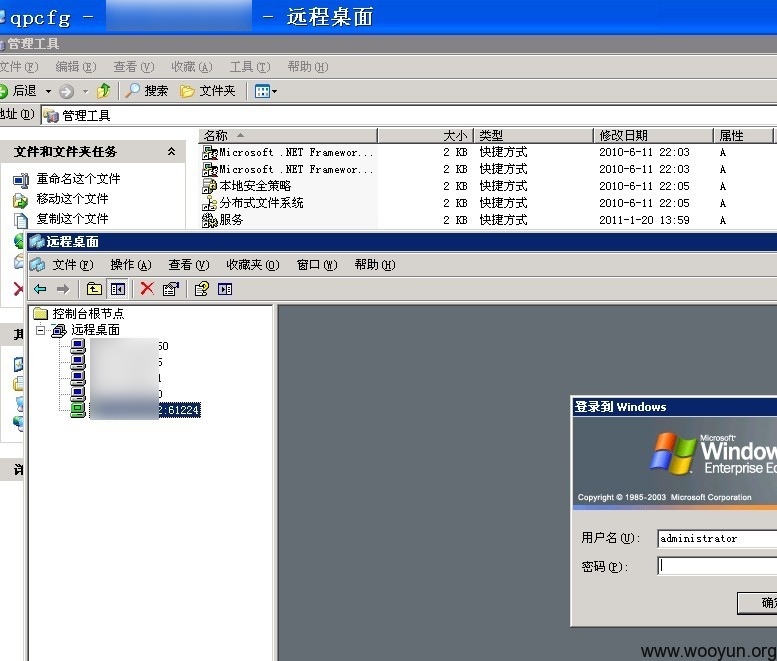

临时恶补了下内网渗透,首先把分站服务器getpass。于是乎,用分站的远程终端的端口去连接主站的,果然是修改为同一个端口了·····想社工试试呗·····,然后各种猜测密码组合呀。没什么耐性,试了几个密码就不玩了······

然后手贱按了5下shift,接下来就是见证奇迹的时刻了·~~~·

靠,又有黑阔来过了···倒霉啊。这年头遇到的服务器都是二手货。我容易么我·····不废话。net和net1都被管理删了,所以不能提权。利用cmd执行了dir *index.jsp*.*/s这个命令,我一个个试,找到了网站的物理路径。这回总算是手动的了···

接着写入一句话asp,php,aspx的都Miss了,你大爷的,难道装了安全dog?

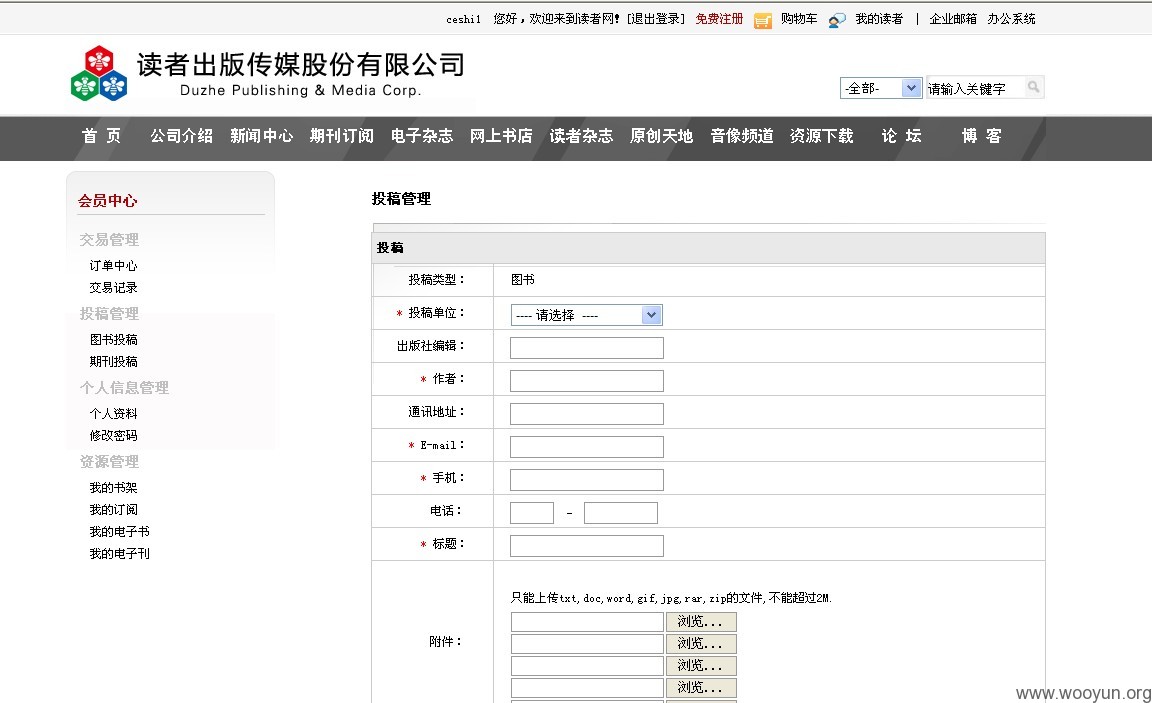

没办法,本想找一个上传点,直接把小马大马改为jpg,上传后利用cmd改回原来的后缀名。找到了,

但是杯具发生了,

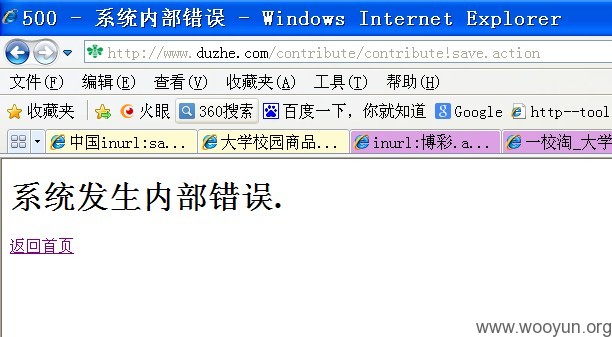

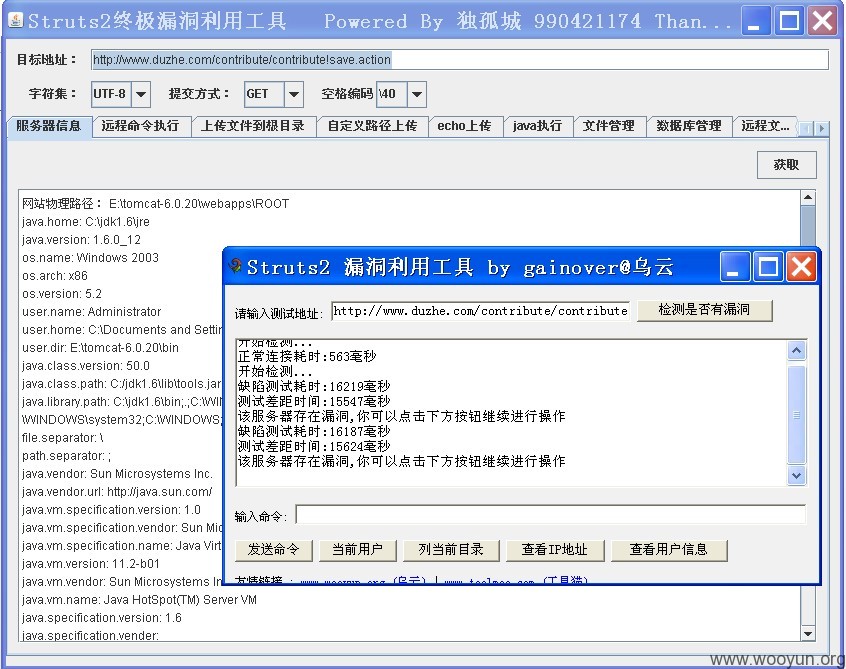

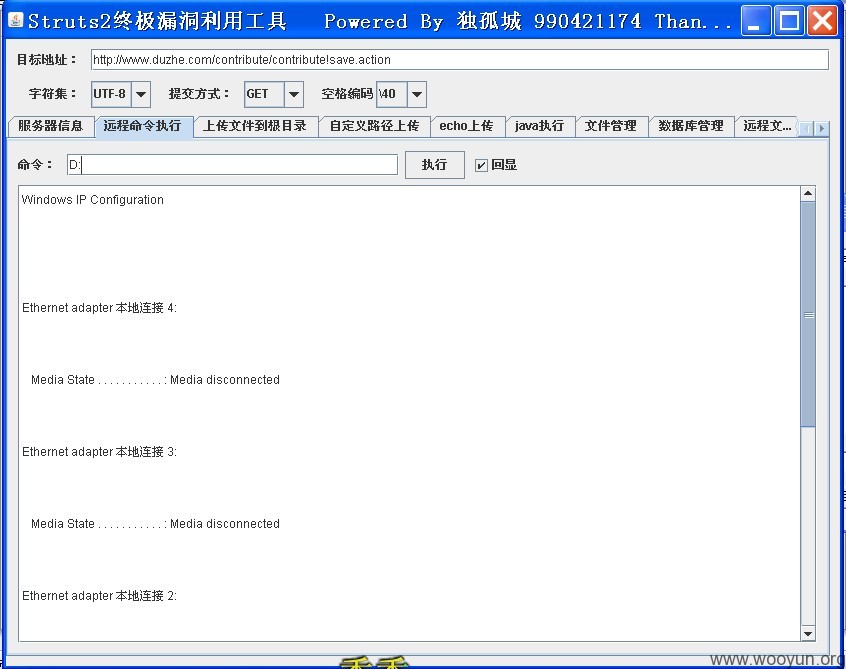

无论上传什么,都是错误。看到这个···contribute!save.action,唉?会不会存在命令执行漏洞咧?丢工具试试········

嘿!人品爆发,原来有这么个洞洞。这就好办了。果断上传个无net提权的大杀器!拿下服务器····

接着,捣鼓了一下,

漏洞证明:

确认权限把~~~哈哈o(∩_∩)o

http://www.duzhe.com/robots.txt

修复方案:

升级struts

装个D盾把,亲http://security.d99net.net/

光棍节过后有5折优惠哦~~~~心动不如行动,只要998···

版权声明:转载请注明来源 陈再胜@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:16 (WooYun评价)