漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027120

漏洞标题:皮皮精灵某站沦陷近500w用户信息面临泄漏风险

相关厂商:皮皮精灵

漏洞作者: 带馅儿馒头

提交时间:2013-06-28 17:14

修复时间:2013-08-12 17:15

公开时间:2013-08-12 17:15

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-28: 细节已通知厂商并且等待厂商处理中

2013-06-28: 厂商已经确认,细节仅向厂商公开

2013-07-08: 细节向核心白帽子及相关领域专家公开

2013-07-18: 细节向普通白帽子公开

2013-07-28: 细节向实习白帽子公开

2013-08-12: 细节向公众公开

简要描述:

@皮皮精灵 @xsser @疯狗 这里吐槽下。。。

今天看到皮皮精灵的评论了“2013-06-28:发现十个漏洞送礼物。”,有感而发!

在安全圈子混的,相信除了个别大牛外,大部分都是以“屌丝”自居的普通技术人员。白帽子们在公益平台wooyun上发各个企业的漏洞,是对国内整个安全环境的提升做出自己一点微薄的贡献,同时也是为了证明自己,我们希望得到的仅仅是认可而已!

皮皮精灵的童鞋,同为屌丝,我也知道“屌丝何苦为难屌丝”的道理!但是发你们的漏洞真不是为了难为你们,同为安全人士我也明白,安全仅仅是为应用服务,不出事安全人员也许没人记得,但是一旦出现安全事故,安全人员就是第一个问责对象。

哎,安全小屌丝的一点苦水。我一直认为“乌云是国内安全界的良心证明”,所以我一直待在wooyun学习、并贡献自己的一点点微力。

500万用户信息能值多少“礼物”呀,,,这是我发你们的最后一个漏洞,从此不再关注你们网站!

PS:我是一个正直的白帽子,从没沾过一分的黑钱,当然我不会干脱裤这样的事情!

详细说明:

1.评论处对敏感字符过滤不严,可插入外部js;

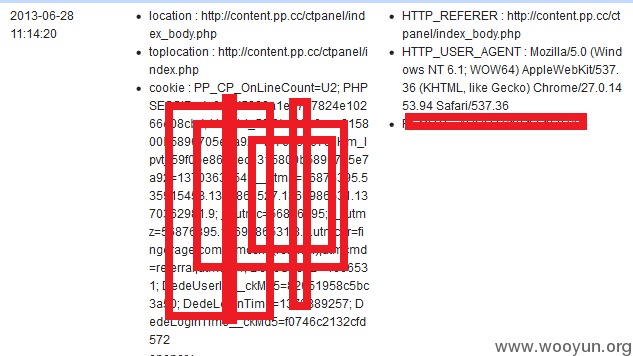

2.获取管理员cookie;

3.成功登录后台管理页面;

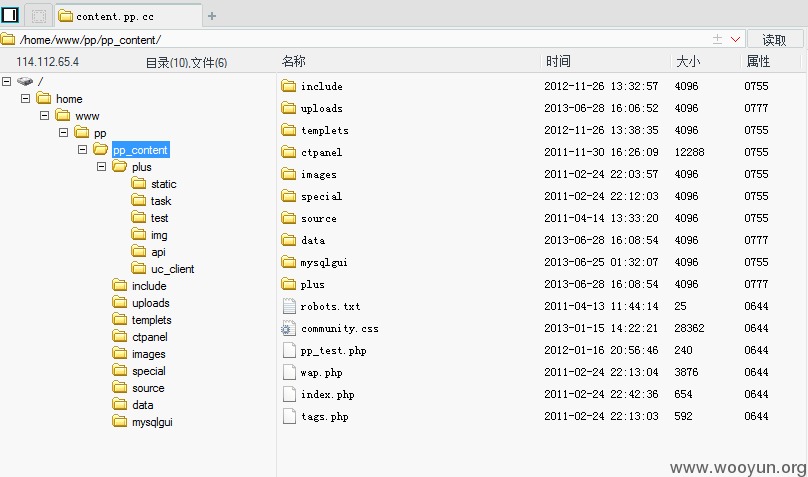

4.dedecms 5.6系统直接拿shell;

5.各种数据库信息;

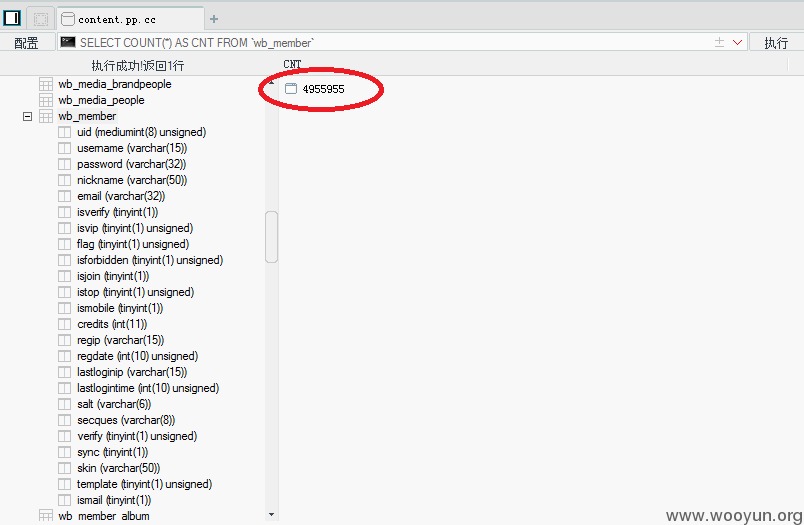

5.将近500万用户信息;

漏洞证明:

见详细说明

修复方案:

版权声明:转载请注明来源 带馅儿馒头@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-06-28 18:07

厂商回复:

十分感谢馒头哥,说十个漏洞送礼物只是个说法,我们已经在联系你了。

最新状态:

暂无