漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-026369

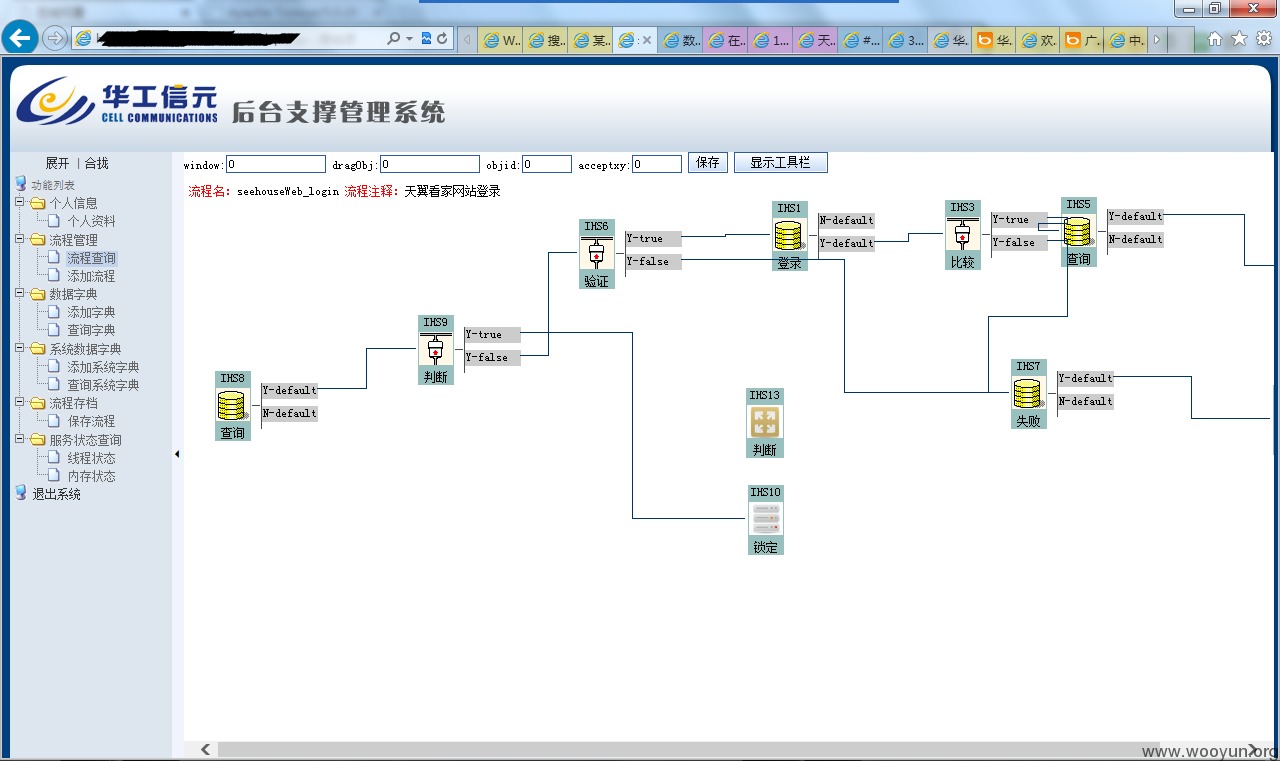

漏洞标题:华工信元后台支撑管理系统漏洞可获取多个电信系统管理权限

相关厂商:华工信元

漏洞作者: Melvillo

提交时间:2013-06-21 15:59

修复时间:2013-08-05 15:59

公开时间:2013-08-05 15:59

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-21: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-08-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

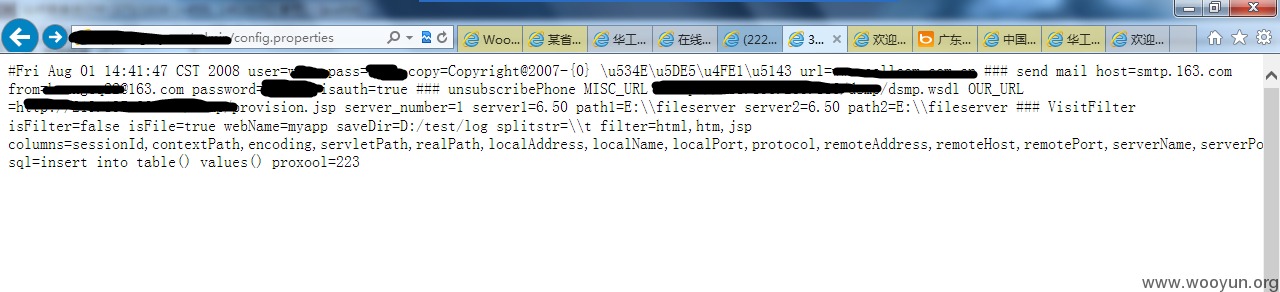

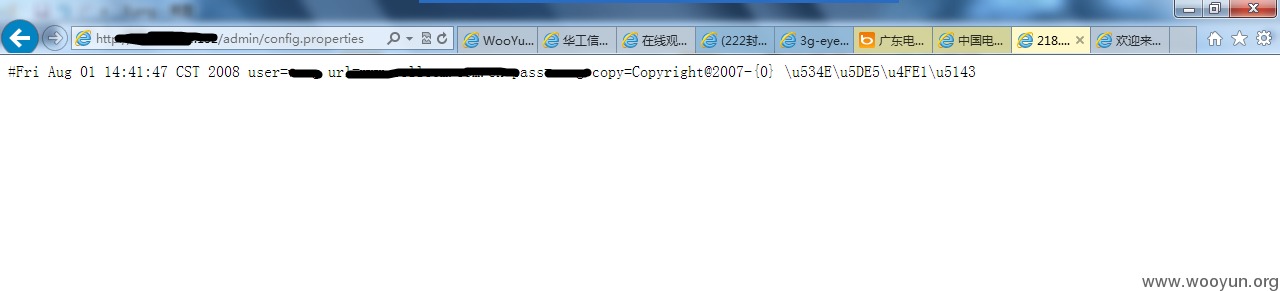

文件遍历导致jsp关键性配置文件可匿名读取,从而获取站点后台管理员账户和smtp邮件发送账户。

PS:还可查看用户摄像头截图信息

详细说明:

真的是好奇心害死人……今天看了N个有关电信系统的漏洞,除了那个天翼看家系统是电信官方自己的,还有别的似乎是二级、三级代理商的自有系统。

很多代理商使用的都是广州的一家名为华工信元(http://service.cellcom.com.cn/)的软件开发商开发的业务管理系统。其中有一个已经被爆了,详细内容请移步 WooYun: 某省电信天翼看家管理系统xx

本着好奇害死猫的做人精神,在网上搜了搜,很快就搜出上面这个被爆出的网站,也是一个做天翼视频监控的,进一步挖掘,发现能做的事情不少,例如改改业务流程,或者干脆自己上传一套业务流程,只有想不到,没有做不到。

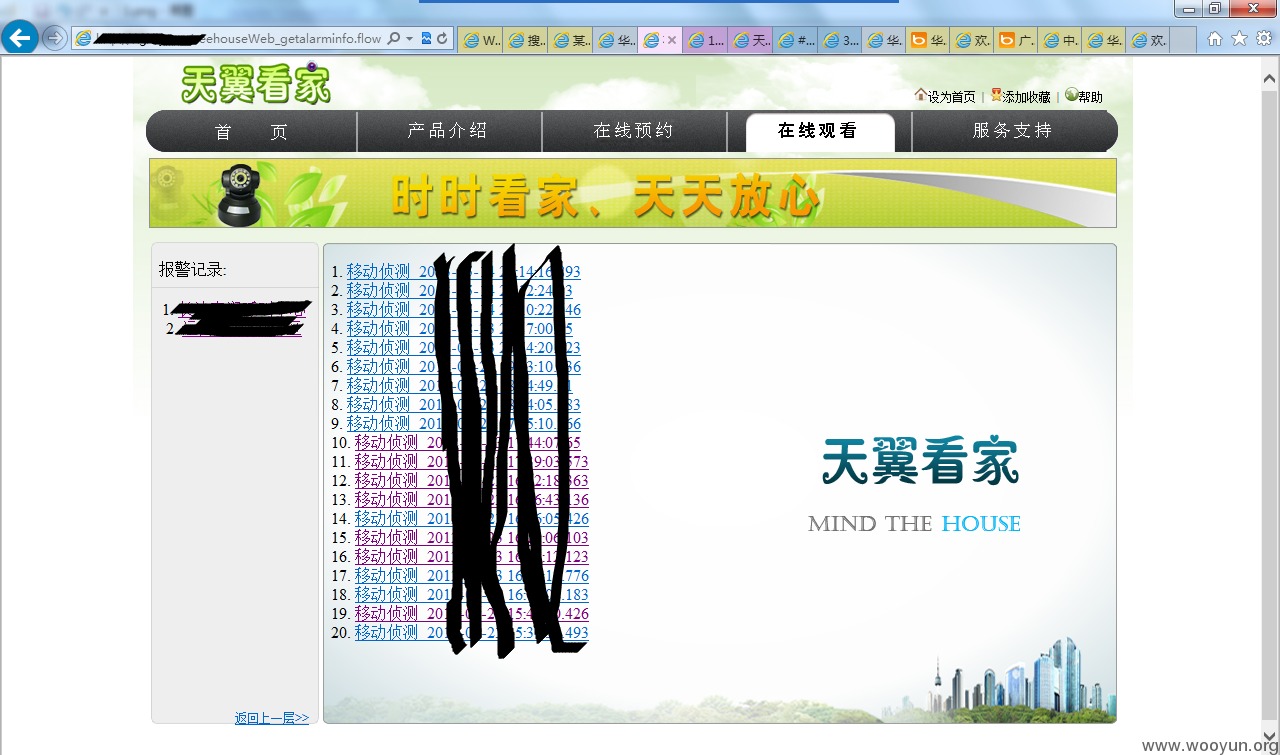

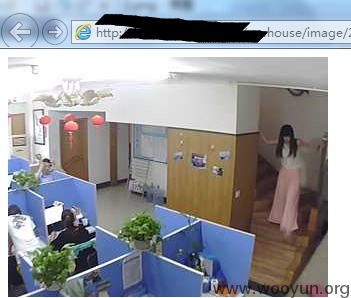

视频监控虽然看不了(死活下载不下来浏览器控件),但还是能看截图记录的

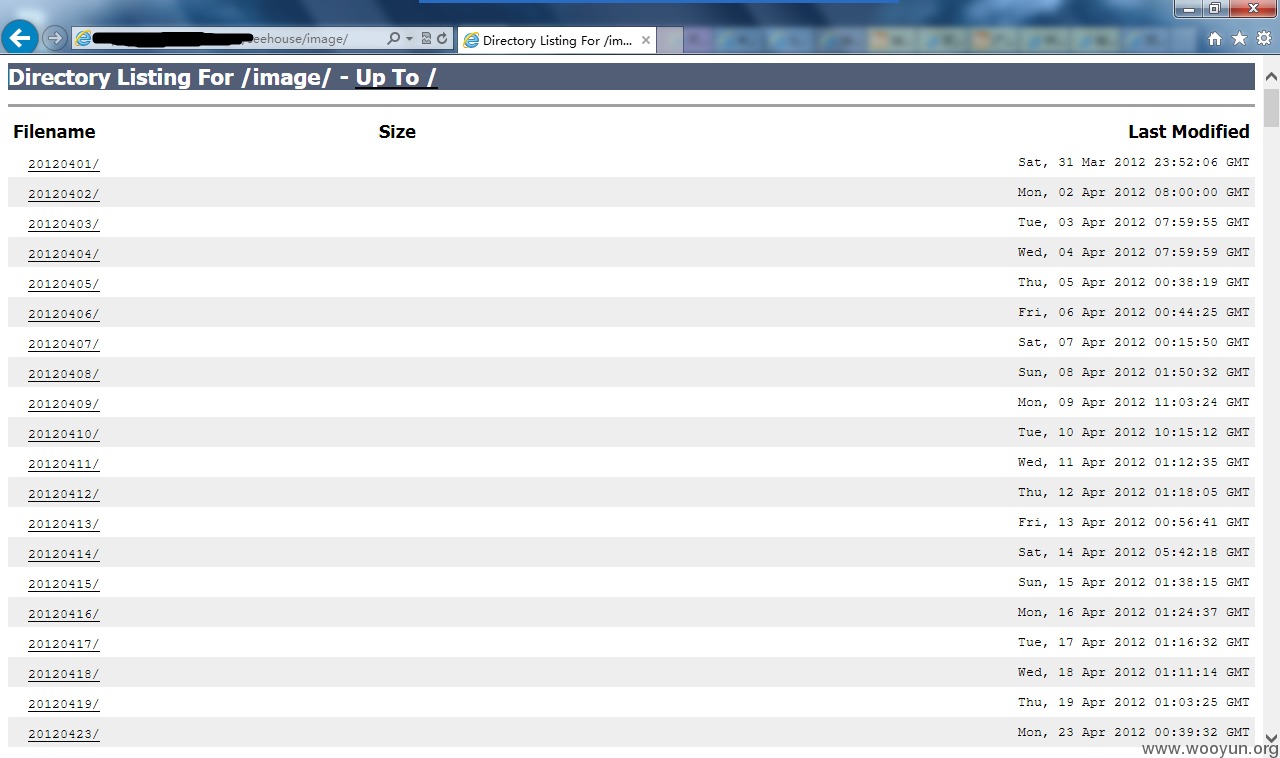

通过截图记录上面的url,可以轻松找到所有截图所在文件夹,而且该文件夹未设置权限,可以直接遍历!接下来,你懂的……

随便找个工具上吧,直接把所有图片扒下来。好邪恶。

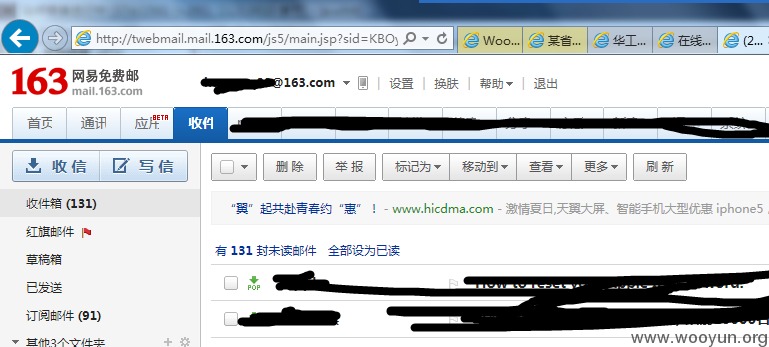

进一步挖掘,还能找到管理员的邮箱地址和密码。jsp通过smtp走管理员私人163邮箱对外发送邮件。

上华工信元的网站,发现他们产品还不少,基本都是给运营商做的,随便搜一个产品名,就找到应用实例了。广东的号码百事通业务用的有他家产品。

既然是同样的系统,而且这套系统做的这么渣,那就用同样的后台登录,检查一下网站配置文件,管理员账户都没变,直接就上来了!

漏洞证明:

修复方案:

他们比我懂

版权声明:转载请注明来源 Melvillo@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝