漏洞概要

关注数(24)

关注此漏洞

漏洞标题:麦包包客户端存在本地拒绝服务攻击

提交时间:2015-03-16 16:24

修复时间:2015-06-15 10:18

公开时间:2015-06-15 10:18

漏洞类型:拒绝服务

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-03-16: 细节已通知厂商并且等待厂商处理中

2015-03-17: 厂商已经确认,细节仅向厂商公开

2015-03-20: 细节向第三方安全合作伙伴开放

2015-05-11: 细节向核心白帽子及相关领域专家公开

2015-05-21: 细节向普通白帽子公开

2015-05-31: 细节向实习白帽子公开

2015-06-15: 细节向公众公开

简要描述:

麦包包存在本地拒绝服务攻击,导致客户端进程崩溃

apk的相关信息:

所有者:CN=yek, OU=yek, O=yek, L=shanghai, ST=shanghai, C=cn

签发人:CN=yek, OU=yek, O=yek, L=shanghai, ST=shanghai, C=cn

序列号:4e2006e9

有效期: Fri Jul 15 17:22:49 CST 2011 至Sun Jun 21 17:22:49 CST 2111

证书指纹:

MD5:39:3F:AD:78:B6:A8:80:EE:AD:5F:0B:36:02:B2:B5:43

SHA1:E1:1E:D4:F5:7A:D0:9B:9A:7B:91:70:E2:B9:F9:06:49:78:5A:50:FD

签名算法名称:SHA1withRSA

版本: 3

详细说明:

android版麦包包客户端,配置文件AndroidManifest.xml中定义的receiver组件对外暴露,其他应用程序可发起恶意广播使应用进程崩溃。

应用下载地址:

http://shouji.baidu.com/soft/item?docid=7550690&from=web_alad_6

漏洞证明:

1.客户端基本信息

应用包名:com.yek.android.mbaobao,麦包包

版本:3.52

2.漏洞证明

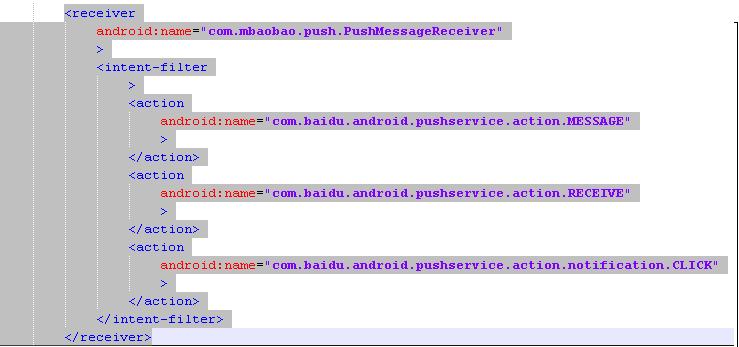

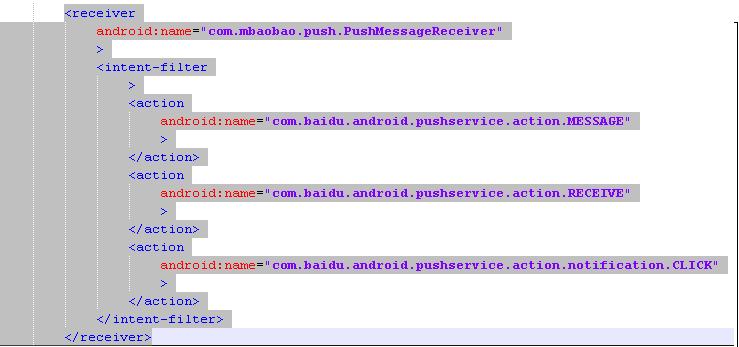

AndroidManifest.xml文件中定义的receiver组com.mbaobao.push.PushMessageReceiver对外暴露:

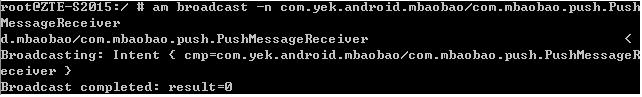

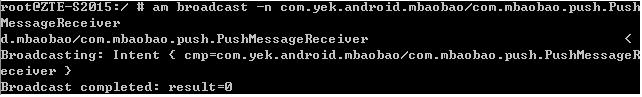

在adb shell下运行am指令,模拟发送广播:

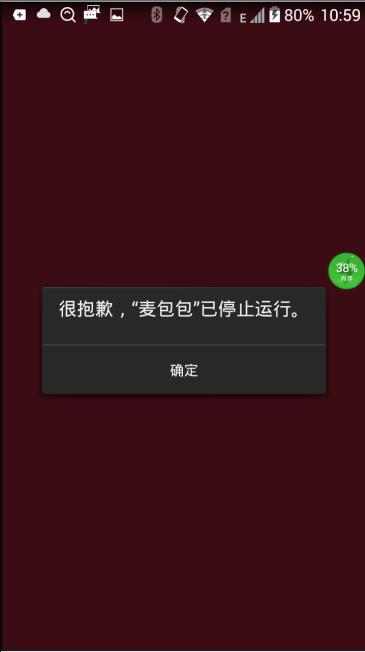

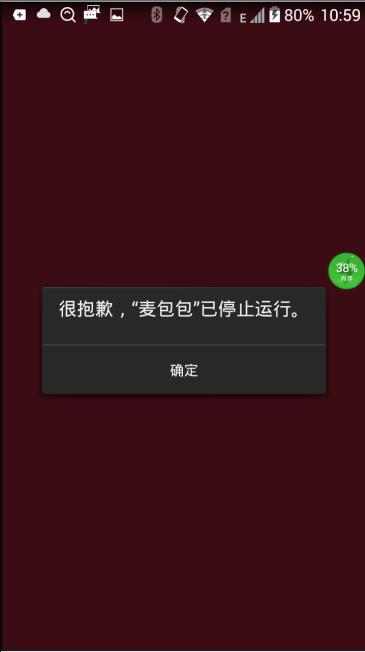

发送消息后应用进程崩溃,应用停止运行:

log信息,空指针异常:

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-03-17 10:16

厂商回复:

这个bug不严重,作者是在root上进行。该模式下已经可以得到所有app的资料了。另外这种攻击行为代价较高。需要客户端安装第三方程序,而且是为了专门黑我们的客户端。

最新状态:

2015-03-18:已修复!